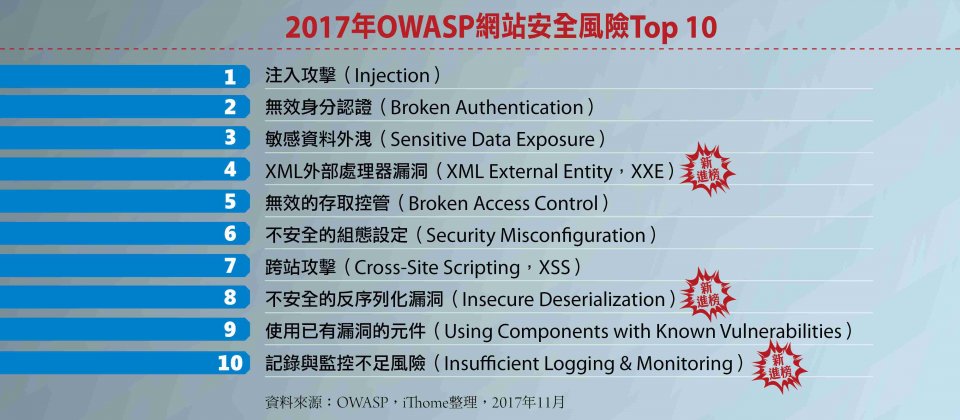

最新版的OWASP前十大資安風險於11月20日全球正式公布,2017年版與2013年版相較,第一二名相同,但新版多了三個全新的漏洞,都與近年來微服務興起有關係。

iThome

政府和資安業者都會關注OWASP(The Open Web Application Security Project ,開放網站應用程式安全專案)歸納出的十大網路資安風險(OWASP Top 10),原本今年四月推出一套Top 10風險候選版,但遭社群推翻,並於九月重新徵詢社群意見後,於11月20日推出2017年OWASP Top 10正式版。

OWASP臺灣分會研發長胡辰澔表示,實際調查來自會員貢獻的10萬筆應用程式Log登錄檔和API的資料集,再經過社群討論後,才產生新版的Top10排名。

OWASP納入社群的資安風險建議,更符合現實威脅實況

OWASP這個全球非營利組織擁有四萬名的志工,針對各種網頁安全漏洞提出觀察和建議。最早在2003年12月公布了第一版OWASP Top 10,到了2004年和2007年也推出改版,直到2010年,OWASP首度從風險角度出發,來歸納出嚴重的網路威脅前十名,這個作法也持續迄今。

而在今年公布的新版本又有新作法,不僅有超過40個企業組織自願貢獻應用程式的登錄檔提供資安漏洞分析,更有超過五百人的專家社群回饋觀察到的風險,胡辰澔表示,首度將社群觀察的資安風險納入名單中,也更符合現階段網路世界所面臨的網頁風險。

三項入圍的全新漏洞,和微服務興起有關

新版OWASP Top 10有3個全新的資安風險,包括:針對各平臺常見的XML外部處理器漏洞(XML External Entity,XXE)、針對Java、PHP或Node.js等平臺常見的不安全的反序列化漏洞(Insecure Deserialization),以及「紀錄與監控不足風險」(Insufficient Logging & Monitoring)。他指出,XML外部處理器漏洞就是實際調查會員提供的Log和API後,才統計歸納出來的風險類型,而不安全的反序列化攻擊以及紀錄與監控不足風險則是社群回饋看到的風險類型。

胡辰澔認為,這三個新入圍的資安風險和越來越多微服務的興起有關係,在強調快速提供服務的過程中,有許多需要嚴謹資安驗證和授權的程序,都因此被忽略才會造成類似敏感資料外洩的結果。

首先,這次新入圍的XML外部處理器漏洞,就是因為在處理很多XML語法時,沒有做好相關權限保護而造成機敏資料外洩的風險。

胡辰澔指出,許多以XML為基礎的應用程式或網路服務,沒有管控權限,直接接受XML語法的請求(Request)或上傳(Upload),此時,只要插入一個惡意XML文件,就能鎖定XML處理器漏洞攻擊,而有資料外洩的風險。

目前,以XML編碼的SOAP(Simple Object Access Protocol,簡單物件存取協定)訊息,是可被第三方用來簡化網頁伺服器訊息傳遞的標準化格式,但胡辰澔說:「因為SOAP 1.2版之前的XML編碼沒有寫好,所以,只要使用SOAP 1.2版的訊息交換格式,預設都有XML外部處理器漏洞(XXE)的風險,這也意味著這樣的Web服務,容易遭受到DoS(阻斷式服務)攻擊。」

其次,不安全的反序列化漏洞主要是鎖定Java平臺、PHP或是Node.js等平臺常見的攻擊方式,除了會導致遠端程式碼執行(RCE)外,也可能成為駭客發動攻擊的工具,例如重播攻擊(Relay Attacks)、注入攻擊( Injection Attacks)以及特權升級攻擊(Privilege Escalation Attacks)等。

胡辰澔也說,在今年九月爆發的美國消費者信用報告業者Equifax有高達1.43億筆個資外洩,最主要的原因包括該公司的網站有:XML外部處理器漏洞和不安全的反序列化漏洞所帶來敏感資料外洩的風險。

最後一項全新入圍前十大的資安風險則是紀錄與監控不足風險,胡辰澔表示,因為有越來越多需要快速提供的微服務,就沒有針對應用程式作登錄檔的監控,因為紀錄和監控不足,一旦爆發資安事件就無法立即處理解決,也讓駭客有機會進一步攻擊系統,或竄改、存取或銷毀系統的資料。根據多數外洩資料的研究顯示,通常要超過二百天以上,使用者才可能察覺到有資料外洩事件發生,而這樣的資料外洩,通常也都不是透過內部的監控系統發現,往往是從外部才會發現到資料外洩的事實。

注入攻擊和無效的身分認證,新版仍是一、二名

分析OWASP Top 10的名單,2017年排名第一名的注入攻擊(Injection)也是2013年版的第一名,但這不只是傳統大家認知道的SQL Injection(隱碼攻擊),包括所有的SQL、NoSQL、作業系統以及LDAP的注入攻擊,通常會發生在惡意的程式語法在輸入時,沒有經過妥善的檢查和驗證所造成的資安風險。

第二名就是無效身分認證(Broken Authentication),許多應用程式經常需要處理身分認證及Session管理,但導入方式若不正確,反而可能會讓駭客取得密碼、金鑰、Session令牌,或者是利用其他導入時的錯誤疏失,暫時或永久取得使用者的身份資訊。

至於第三名的敏感資料外洩(Sensitive Data Exposure),主要是因為不少網路應用程式對於金融資訊、健康資料及個人資料的保護不足,若遭當駭客取得,就可以進行信用卡詐欺、身份竊取或是其他的犯罪行為等。因此,針對敏感性資料去需要做額外的保護措施,例如不使用或傳送時的資料必須加密,或者是瀏覽器瀏覽時,也必須要特別注意。

在2013年版排名中有兩個容易混淆的風險項目,是Insecure Direct Object References 和 Missing Function Level Access Control,因此,在這次新版排名中,就合併成第五名的「無效的存取控管」(Broken Access Control),希望藉由嚴格的存取控管,降低駭客利用這些漏洞去存取沒有經過授權的功能或察看敏感資料、修改使用者數據、更改訪問權限等。

第六名則是強調設定必須注意安全的「不安全的組態設定」(Security Misconfiguration),經常是使用不安全的預設值,或者是錯誤配置像是HTTP標頭或者是系統顯示的錯誤資訊已經包含敏感性個資所造成的,除了要安全設定所有作業系統、框架、函示庫以及應用程式外,更必須做到系統更新與升級,以確保系統安全與時並進。

第七名是常見的跨站攻擊(Cross-Site Scripting ,XSS),主要就是發生在,當應用程式缺乏適當的驗證,如允許網頁可出現不可信任的資訊時,或者是允許在使用者瀏覽器中執行腳本程式,恐導致有心人士劫持使用者Session、網頁置換或者是轉址到其他惡意網站等。

胡辰澔表示,XSS風險排名可以從2013年排名第三名降到2017年第七名,主要跟很多自動化的掃描工具,都已經內建可以掃XSS的風險,也加快相關的漏洞修補速度,使得整體XSS漏洞數量看起來比以往少,但「風險」卻沒有因此減少。

第九名就是使用已有漏洞的元件(Using Components with Known Vulnerabilities),這些元件包括函示庫、框架以及其他的軟體模組,而元件會和應用程式以相同的權限執行。如果有一個容易受到攻擊的元件被駭客利用,就可能會導致嚴重的資料儀式或者伺服器被駭客接收,而使用有漏洞元件的應用程式或者是API,都會破壞應用程式的防護並啟用各種攻擊形式,這也意味著,許多開發者在洗用套件、框架的習慣不好,除了會帶來嚴重的資料遺失外,也表示用這個框架的人,並沒有即時升級或更新到最新版。

舊版風險排名仍有參考性

由於臺灣有許多資安檢測都會將OWAPS Top 10的風險列為必檢查的項目之一,不過,胡辰澔提醒,這十大風險其實是一種風險框架,會因應技術發展而持續變動,若企業和組織將這10項視為內部唯一要解決的資安風險議題,或直接作為稽核或法遵的檢核表的檢查項目,甚至是,作為內部執行滲透測試時要解決的資安風險時,反而,會讓企業資安風險的因應範圍,限縮到這十個層面,「但,這不是OWASP Top 10期待的目的。」他說。

舉例而言,像是2013年十大資安風險,就算今年沒入榜,也仍是企業必須關注的風險,如2013年排名第八名的偽造跨站請求(Cross-Site Request Forgery,CSRF),就算許多開發框架多已內建CSRF風險防禦機制,今年也沒有進入前十大風險而名列第十三名,但胡辰澔表示,這依舊是不可掉以輕心的重要風險之一。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10