李宗翰攝影

從網際網路開始普及以來,至今已進入萬物聯網的時代,打破了許多實體的隔閡,然而,這樣無可抵擋的局勢,也衝擊到關鍵基礎設施(例如:發電廠、自來水處理廠、水庫)所在的網路環境,導致網路攻擊、惡意軟體滲透進去的機會大增,進而影響工業控制系統(ICS),或是監控與資料擷取系統(SCADA)的運作。而這樣的威脅在過去幾年已經實現,例如,2010年攻擊伊朗核電廠的Stuxnet,2015年底Black Energy攻擊烏克蘭發電廠,造成當地大停電。

也因此,世人開始正視ICS與SCADA的安全性,注重關鍵基礎設施在應用此種操作型科技系統(Operation Technology,OT)時的防護。而在今年的HITCON Pacific大會也針對這項議題,邀請了專精於ICS、SCADA系統安全的新加坡業者Attila Cybertech,由該公司執行長David Ong現場講述防護OT系統與IT系統的差異性。

ICS涵蓋了多種控制系統,影響的產業也相當廣泛

首先,要釐清的是OT與ICS的定義。根據Gartner、SearchData.com和維基百科的介紹,OT是一種直接監督與控制實體設備執行情況的軟體與硬體;而ICS的部分,則可以參考系統與網路安全協會SANS,以及國家標準技術研究所(NIST)的說法,他們認為,這是圍繞著許多應用系統,以及產業、設施用途的控制與自動化系統,而與其相關的國際安全標準ISA 99/IEC 62443,也採用了ISA 62443.01.01的定義,將其界定為足以影響產業流程安全性與可靠度的硬體與軟體。

在SANS的2015年ICS與網路安全報告裡面,也提到這裡涵蓋的系統類型相當多元。像是:與水電供應有關的監控與資料擷取系統,以及能源管理系統(EMS),用於煉油、化工處理、火力發電輔助的分散管理系統(DCS),在火力、核能、風力等發電廠採用的流程控制系統(PCS),資料中心環境控制系統有關的建築物自動化系統(BAS)與管理系統(BMS),核電生產的執行與控管系統(I&C),以及用於煉油、化工生產與發電的安全儀表防護系統(SIS)。

除了上述這些系統,還有其他的控制系統也屬於ICS,像是人機介面的工業系統(HMI)、可程式化邏輯控制器(PLC)、遠距終端單元(RTU)、智慧型電子裝置(IED)。

因此,ICS安全性影響的產業很廣泛,David Ong歸納出7大類型,首先是能源供應產業,像是發電廠,以及石油、天然氣的儲存與煉製廠;接著是水資源的處理,例如自來水與污水處理廠;同時,也包括運輸業,如鐵、公路與飛航、船艦的交通;還有製造業、化工產業,以及食品、飲料等產業。

ICS的安全性不足,將嚴重危害民眾的生命財產

而實際上,在如此多元、普遍使用的ICS系統當中,有可能面臨哪些安全突發事件?由於危害到關鍵基礎設施的正常運作,David Ong認為,這會導致人員死亡與受到嚴重傷害的風險,當然,系統的故障也會迫使生產效率降低,衝擊到環境生態;此外,也必須考慮到資料遺失或遭到竄改的情況,而公司的商譽、形象與財務,也有可能因此面臨損失。

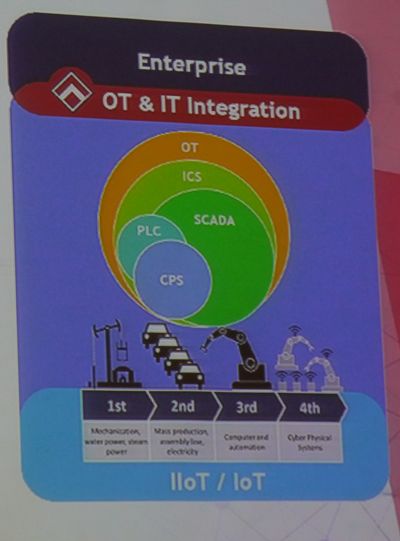

OT與IT融合,兩者的區隔日益模糊,但彼此本質上的差異仍然存在

分析完ICS安全性不足的後果之後,David Ong開始探討為何當前我們會面臨這樣的威脅。主要原因在於OT與IT的環境開始融合,過去原本各司其職、管理方式也有所區隔,但如今連網環境日益普及,形成了物聯網及工業物聯網,而使得兩個世界的系統出現了彼此連接的可能性。

同時,兩者的融合,也和廠商想要降低成本、即時存取與系統自動化等需求有關。ICS原本是以專屬軟體和硬體所開發出來的,使用的通訊協定也是針對同類型系統所特製;現在,也開始運用當前通用的網路系統,來連接企業與外部的網路,而且,廠商也會開始使用市售的現成軟硬體來組建ICS系統,以便降低產品製造與維運的費用,並且提高生產力。

不過,當ICS系統採用這樣的開放、通用性的架構之後,雖然縮短了OT與IT之間的差異,卻也帶來過去所不曾出現的安全性弱點。David Ong指出,原本是採用專屬軟硬體架構的ICS,現在若是改用Windows作業系統、SQL相容的關聯式資料庫,以及乙太網路環境,就有可能會和當前IT系統一樣,共同受到病毒、蠕蟲、木馬等惡意軟體的嚴重威脅,而影響到系統運作。

在此同時,企業想要將既有的ICS系統與IT系統整合起來,目的是減少管理與維運負擔,但David Ong認為,這可能使得原本是專屬的ICS系統變得脆弱,因為在如此搭配之下,產生了產品當初設計時未考量到的安全性漏洞。

而這樣的整合,也挑戰了現有IT資安產品的能耐,因為ICS系統與IT系統的本質與底層架構並不相同,所以針對IT系統設計的資安產品,未必能一體適用。

事實上,若同樣要達到安全性的目標,比起通用的IT系統,專屬的ICS系統在可用性、完整性、機密性等三個層面,都有極高的要求。

以可用性為例,由於這種系統必須持續運作,若要停機來執行安全更新,相當困難,也可能會因此耗費許多成本,而且有些ICS系統一旦關機、重新啟動,需要10分鐘,甚至更久,這段系統無法運作的時間,可能會導致重大損失。

再以產品生命週期來看,ICS的使用壽命長達10到20年,但這些系統設計製造之初,往往並未將資訊安全的需求考量在內。David Ong表示,正因為上述狀況,也使得ICS的韌體與軟體難以替換,更新修補程式也很少有機會安裝;同時,ICS所連接的網路設備,防禦能力可能也不足,無法偵測與處理惡意型態的流量,或是大型正常流量。

事實上,ICS韌體與軟體之所以很難更新,還有另一個原因,那就是套用修補程式,以及防毒軟體的定義檔之前,均需經過測試、批准安裝、排程執行與驗證等流程,以確保系統能夠安全、持續地進行相關作業控制。

同時,ICS還存在其他的危安因素,David Ong也提醒用戶必須注意這些細部事項。例如,ICS技術支援服務通常由外部廠商來提供,而這些系統在建置部署時,通常只會套用產品出廠預設的組態;使用者在系統執行工程作業、各種操作、技術支援等工作時,通常是以遠端登入的方式進行,這也意味著ICS有可能出現連線不安全,以及非法連線的情況;此外,ICS設備的操作手冊大多可公開取得,因此能拿到相關資料的人士,不只是ICS系統的合法使用者,也包括有意發動攻擊者。

想要強化ICS防護,從建立標準、安全評估開始做起

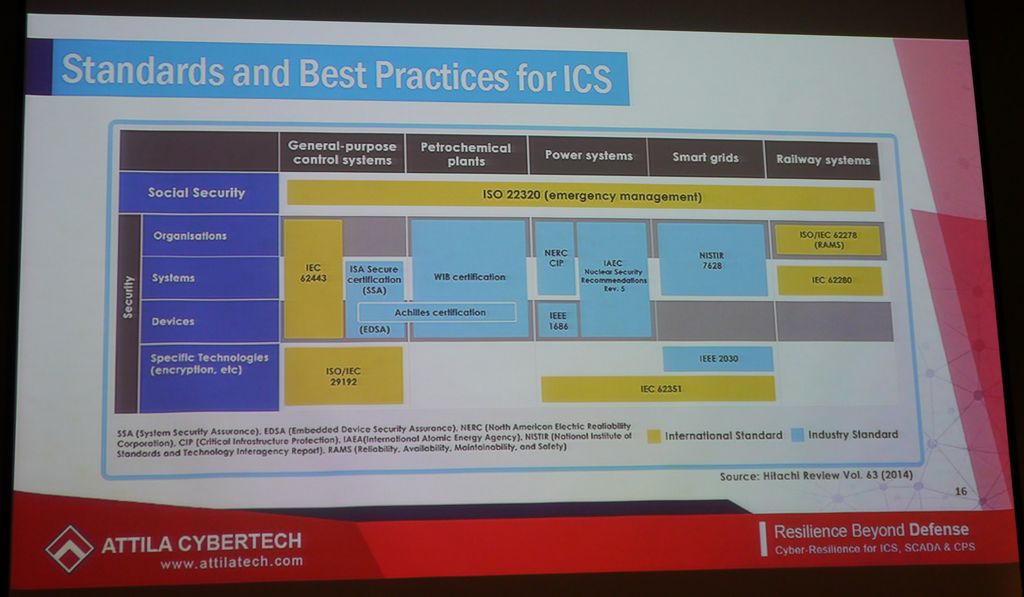

想要提升ICS的安全,目前有多種現行的國際與產業標準,可作為最佳實務的參考。例如,在社會安全的層面,有ISO 22320的能源管理規範,而對於不同的系統,也可採用對應的規範,像是通用控制系統在組織、系統、設備的防護措施,能參考前面提過的IEC 62443,在特定技術的使用上,所搭配的標準是ISO/IEC 29192。

而在降低風險的部分,David Ong也推薦了一些值得關注的國家級標準。例如,美國石油學會提出的API-1164《Pipeline SCADA Security第二版》,卡達交通運輸部制定的國家ICS安全標準第三版《National ICS Security Standard v.3 - March 2014》,以及澳洲通訊局發佈的網路安全事故減緩策略《Strategies To Mitigate Cyber Security Incidents》。

訂定ICS防護的大方向之後,接下來就是實際作業,而要踏出第一步的階段當中,我們可以開始進行網路安全評估,分析組織現有的安全性,了解使用的技術、政策,以及程序與行為,這有助於我們掌握目前的風險狀態,該採取的減緩技術,以及所要達到的控管目標。

而實施的過程裡面,David Ong建議,可參考NIST提出的關鍵基礎設施網路安全改良框架,也就是《Framework for Improving Critical Infrastructure Cybersecurity》,是基於既有標準、指南與實務經驗而成,目的是針對關鍵基礎設施組織提供指引,並且促進更佳的管理效果與降低網路風險。基本上,這套框架分為5個活動計畫,可依照識別、保護、偵測、反應、復原的順序,來逐一執行。

在實際評估ICS安全性時,David Ong也特別推薦了一套工具Cyber Security Evaluation Tool(CSET),作為輔助。這套可免費下載與使用的桌面應用軟體,是由美國國土安全部旗下的ICS-CERT(Industrial Control Systems Cyber Emergency Response Team)所發展出來的,裡面根據現行的業界標準而提供了一系列問題,當使用者在回答這些題目之後,就能以此來評估ICS與IT環境的網路安全。

接下來的步驟,則是檢視ICS的系統控制安全性。David Ong認為,應以縱深防禦的角度,層層剖析各個層級的防禦能力,例如實體設備、處理程序、供電,區隔出所有可能的攻擊面向、受到影響的嚴重性,以及風險程度。

網路環境的安全性是ICS防護的重點

值得注意的是,在ICS的安全措施當中,其實,網路的管理與防護扮演了相當關鍵的角色,因為駭客入侵或惡意軟體的感染,都可能透過這個管道進行。

對此,David Ong認為,在ICS安全架構的規畫上,我們可以參考80年代出現的階層式邏輯控制框架,裡面所使用的概念,是希望將企業與ICS所在網路環境,區隔為不同的邏輯網段,而這些安全區是由提供類似功能的系統所組成。

之所以這麼做,主要目的在於確保整體網路環境的安全,不只是針對IT系統提供保護,對於ICS系統的保護上,也應該採取這樣的方式,將性質相異系統所在的網路環境,予以分區隔離。

如果想在ICS系統實現這樣的網路分層架構,David Ong表示,需使用工業級防火牆設備來幫忙,而且,也可以同時搭配網路入侵偵測系統(IDS),以及網路入侵防禦系統(IPS),來強化網路防護力。除了這兩種產品,也可以考慮是否採用單向網路安全閘道(Data Diodes),以及ICS異常偵測系統。

|

產品類型 |

工業防火牆 |

Data Diodes |

ICS異常偵測系統 |

|

廠牌產品 |

|

|

|

資料來源:Attila Cybertech執行長David Ong,2017年12月

而在實際的ICS安全防護產品當中,David Ong也進一步介紹網路入侵偵測系統,以及工業級防火牆,並且剖析優缺點。

以網路入侵偵測系統而言,是基於異常行為判斷的偵測系統,優點是攻擊行為難以偽冒,但需要搭配已知的攻擊特徵,使系統判斷何謂正常網路流量,而且會有誤判的風險,在變化頻繁的環境當中,也不容易建置;然而,這種網路資安系統在建立正常網路環境的基準時,如今也開始借助機器學習技術,可望提高偵測的精確度。

而在工業級防火牆當中,除了採取被動式(passive)的建置架構,以減少中斷既有系統運作的風險,防護重點在於能否針對不同的工業通訊協定,提供深度封包檢測(DPI)。如果具備這樣的網路安全功能,透過流程的規則,強制且持續地執行命令與套用指定數值,並且能夠鎖定用不到的功能,像是指令與暫存器。面對潛在的人為錯誤,也能藉此來限縮可能導致的種種影響。

有了DPI的最大好處之後,管理者對於裝置之間的互動關係,也將更為明瞭,例如,傳送的資料流、執行指令與存取數值;針對ICS端點設備的組態與韌體異動,也能提供即時的偵測或是防護;同時,可以檢驗每個通訊協定標準的訊息內容,是否為合法,並能限制訊息與指令,使其無法用於不安全的環境當中。除此之外,用戶也能透過DPI的輔助,針對互連的系統能夠建立全面的安全基準,以便實施應用程式白名單。

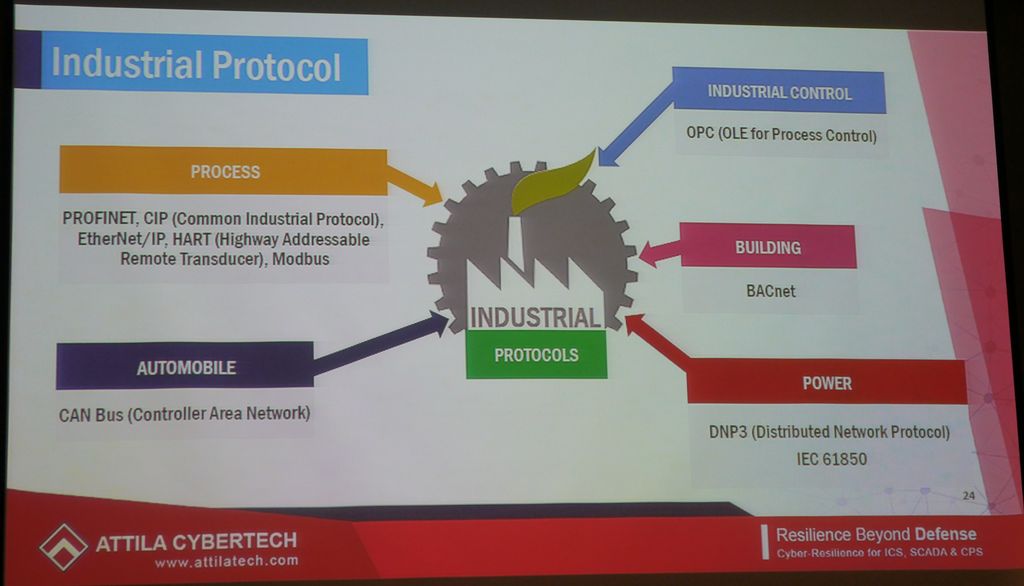

除了實施適當的網路分區隔離,以及具備入侵偵測、防禦的能力,David Ong認為另一個要注意的部份,則是網路通訊協定。這是因為ICS系統應用的領域很廣,而牽涉到的通訊協定,比起通用IT系統更為廣泛。

例如,在工業控制的場合,會用到的協定是OPC;對於建築物的管理,主要是BACnet;關於電力的使用,有DNP3、IEC 61850;在車輛自動駕駛的環境,需要支援CAN Bus;執行流程管控時,相關的協定,包括我們比較熟悉的乙太網路/IP,以及開放式工業乙太網路PROFINET、用於流程自動化的HART、作為工業電子設備通訊協定的Modbus。

防護ICS須把握基本原則

整體而言,想要防護ICS與SCADA系統安全,所要規畫的面向與實施的工作,都相當多,而在探討這項議題的最後總結,David Ong提出幾個要點,幫助大家思考。

首先,我們必須認知到,網路安全在OT與IT的融合過程裡面,扮演著不可或缺的角色,但是技術支援與管理作業仍是各自進行。然而,OT的應用只要牽涉到現場設備與系統的監控,就會與業務或企業系統產生關連性。

另一個要注意的部分則是,針對IT系統安全性的管制作法,未必能適用於OT系統的網路安全防護。在此同時,採用舊有技術,也是現行使用的ICS系統面臨的眾多挑戰之一,因為,比起晚近發展起來的IT系統,已長期使用的工業控制設備,幾乎沒有任何安全性功能。

而對於ICS安全性的目標設定上,也和IT系統的現況一樣,實務上,無法做到百分之百防護。David Ong認為,我們所要努力的方向,主要是降低風險、減緩衝擊,以及具有備援的運作模式——降低風險意指縮小受攻擊的面向,降低受到濫用的可能性;減緩衝擊則是涉及導致重大傷害的情況,應設法杜絕或減少發生機率,例如:人員死亡、設備受損、環境破壞。

由於ICS特別重視系統的可用性,他最終更強調,在看待各種ICS安全性的措施時,不只是要留意該如何防禦,同時,還要具備快速復原(Resilience)的能力,使系統儘快恢復運作。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06