釣魚詐騙郵件是現在企業要審慎面對的問題,雖然現在許多使用者,逐漸已經養成資安意識,懂得主動檢查郵件中的網址連結,並且觀察有拼字和文法錯誤的粗糙釣魚郵件,而且不亂開郵件附檔。但你要知道,駭客要讓你上鉤的手法相當多變,可不僅僅於此。

近年惡意郵件不只是透過信中連結,帶到含有惡意程式或是假冒的網站,還會用以假亂真的寄件者或超連結網址,來混淆使用者,而且許多惡意附件也可能會夾帶在壓縮檔內,或是利用Office文件的巨集功能,讓使用者不小心而開啟或執行惡意巨集。

間接一點的方式還有,將惡意網站的超連結,放到郵件附檔的文件內容裡面,或是將惡意附檔放到雲端空間讓使用者去下載,手法相當五花八門,不過,近年還有讓你更意想不到的新招。

駭客利用既有檢查習慣的盲點,設計出更容易上當的釣魚手法

要知道,駭客現在也會利用一些資安防護好習慣的盲點,透過間接且不易察覺的方式,來讓用戶上當。

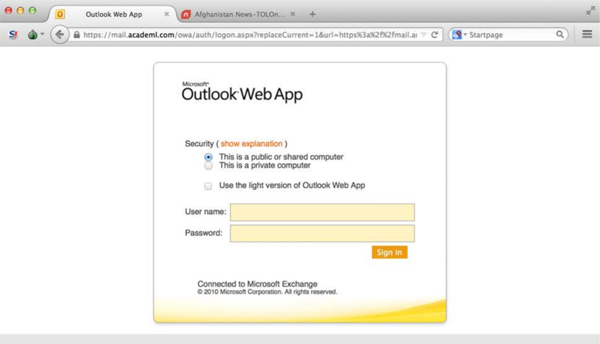

舉例來說,有駭客針對使用企業網頁郵件的用戶,設計出更巧秒的招數來誘騙。首先,他們寄送了一封釣魚郵件,可以偽裝成員工有興趣的內容,或是訂閱的新聞網站資訊,當使用者點擊郵件中的連結時,會開啟一個正常網站的新分頁,等使用者看完網站內容,回到原本的郵件信箱分頁瀏覽時,因為知道系統會在一段時間自動登出,所以重新登入,而在這樣的過程中,其實就中了駭客的圈套,導致使用者帳密被盜。

原來,雖然郵件連結開啟的網頁是正常網站,使用者即便有檢查新開分頁的網址,也看不出是問題,但事實上,使用者在點擊連結後,會先執行一段簡單的JavaScript程式碼,可以將原有的網頁郵件分頁,置換成釣魚網站頁面,內容則是假冒的郵件系統的登入畫面。

加上有些系統服務提供的保護機制,會在使用者沒有動作一段時間後,自動斷線,避免使用者忘記登出,當使用者回到原本的網頁郵件頁面時,可能已經習慣要重新輸入自己的帳號密碼來登入,由於這是已經開啟的分頁,通常不會特意去檢查網址的正確性,就出現了容易上鉤的新盲點。

另一種針對個人電子郵件的釣魚,不僅是偽裝系統通知信,還利用開放認證機制Open Authentication(OAuth),來直接取得讀信權限,也很獨特。

雖然使用者已經知道,不要在可疑的釣魚網站上,隨意輸入自己的帳號密碼,避免了因身分驗證動作,而被竊取帳密的可能性,但可能容易會忽略身分授權上的問題。

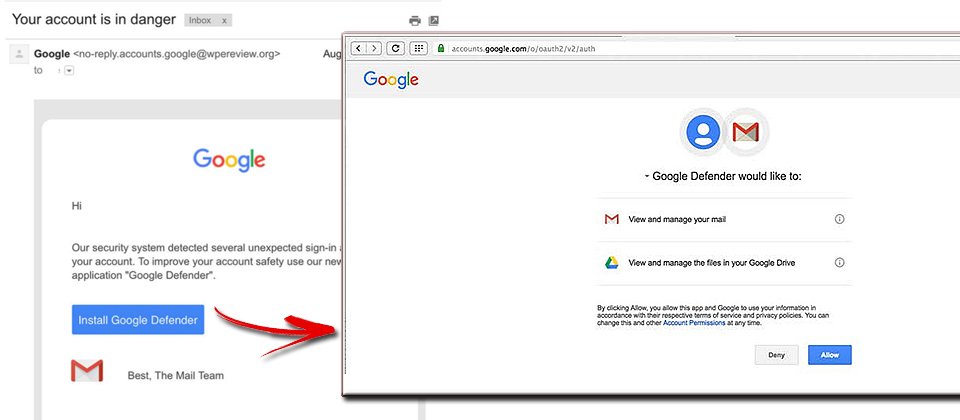

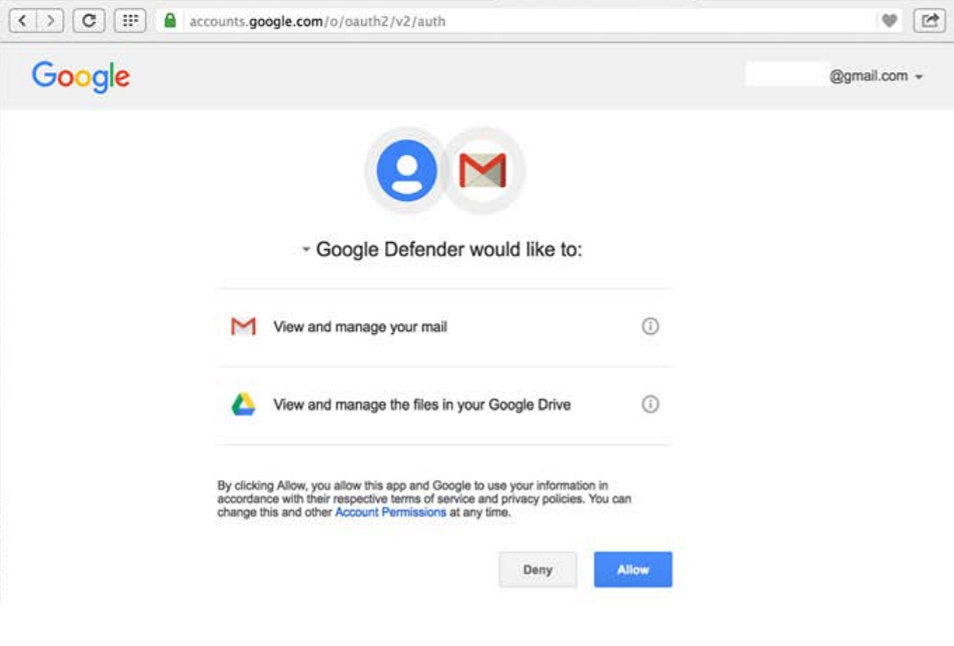

近期我們看到不少資安專家,都揭露了此一攻擊手法,趨勢科技臺灣區技術支援部資深經理簡勝財,幫我們做出進一步說明。在這種攻擊手法中,駭客寄來的釣魚郵件,可以偽裝成來自Gmail的安全通知,並要收件者安裝一個名為Google Defender的保護程式,使用者上鉤後,這時會連至一個應用程式存取授權的Google服務頁面,要求使用者授權,雖然這是一個真實的Google網站(accounts.google.com),但是,該應用程式,其實是攻擊者開發的第三方應用程式,而存取授權中則包含可以讀取與管理信件的能力。

因此,一旦用戶沒有戒心而同意存取授權,攻擊者就能檢視你的電子信箱,而無須取得你的帳號與密碼。

另外,在2017年5月,也有發生冒充友人邀請共同編輯Google Docs的釣魚郵件,若是使用者誤信,並且同意了授權存取,即讓攻擊者得以存取Gmail及Google Docs中的資料。

這也顯示釣魚郵件所用手法不斷精進,可以像過去一樣簡單,也能像上述如此多變,利用用戶已經養成好習慣的盲點,以及過往的操作經驗,來降低用戶的戒心。

使用者要瞭解的是,面對多變的詐騙釣魚郵件攻擊,可能無法全用同一種方式來看穿,已經養成的良好檢查習慣,也可能還是會出現新的盲點,被駭客拿來利用,需要保持警覺性與檢查更多細節,這就像資安防護設備的功能發展一樣,會隨著攻擊手法不斷變化,新增加不同的防護技術。

網址轉置是最新釣魚郵件攻擊手法

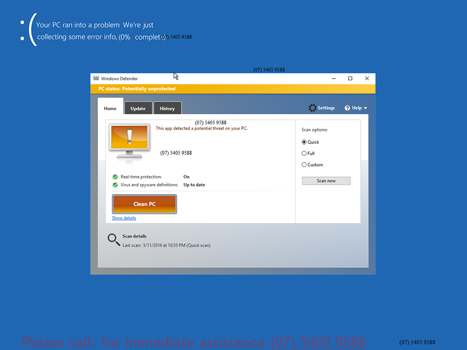

駭客先透過釣魚郵件手法,一旦用戶點擊信中連結,會暗中執行更換網址的JavaScript並開啟正常網站新分頁,當使用者回到企業網頁郵件分頁,則會以為連線逾時,看到要重新登入的釣魚網站(如圖),誘使用戶習慣性的輸入帳密(圖片來源/趨勢科技)。

注意勒索軟體、BEC詐騙與技術支援詐騙的威脅

不論你自認對於惡意郵件、釣魚郵件的認識有多少,由於對方目的就是要讓你上鉤,因此不能輕忽上當的可能性,而且,上鉤後帶來的風險與威脅非常多,不僅是騙取帳密,造成更大傷害的勒索、詐財、偷資料等行為,樣樣都有,詐騙對象也大有不同,像是無差別式的攻擊,或是針對財務人員、人事部門與國外業務窗口等。

儘管這樣的攻擊方式並不新穎,但就是瞄準企業資安最薄弱的環節,也就是一般使用者,進而達到有效的攻擊。因此,電子郵件的進階安全防護,以及員工的郵件警覺性演練,相當重要。

現在,市面上已有不少郵件安全閘道類型設備與雲端服務可以選擇,且如今的價格其實比你想像便宜,而對於郵件帳號安全的機制,如雙因素認證與異常登入警示,你也要重視,甚至為避免企業郵件遭冒名的風險,不論是採用簽章、加密,以及使用DMARC等方式來驗證雙方電子郵件,也是作法,才能幫助企業過濾掉大部分的威脅。

但是,光靠設備來防護並不夠,使用者也要有足夠的警覺性,兩者需要相互配合,才能降低這些郵件帶來風險。

最後,在先前提到的新釣魚手法之外,還有許多常見招數,只要搭配不同社交工程手法或情境,依然能夠有效誘騙。接下來,我們從現今駭客最常用的3大網路犯罪類型,勒索軟體、商業電子郵件詐騙與技術支援詐騙,讓你認識各種詐騙釣魚所使用的方式與情境。

已有免偷密碼的存取授權釣魚招數

不像以往釣魚郵件搭配偽造的釣魚登入頁面,攻擊者利用假冒的應用程式通知信,透過Gmail存取授權的方式(如圖),讓使用者不小心同意郵件帳戶存取授權,這意味者攻擊者根本無須取得你的Gmail帳號與密碼,也能檢視你的資料(圖片來源/趨勢科技)。

2018該注意的詐騙釣魚趨勢1|大量勒索軟體利用社交工程電子郵件散播

防護小提醒 除了一般郵件安全與各端點、閘道與威脅情資系統的來降低風險,使用者對於這種社交工程的釣魚郵件,應培養新攻擊手法的認知,才能增加警覺性,即便是職務相關的內容,也還是要養成檢查習慣,不該輕易點選不明網址與附件。

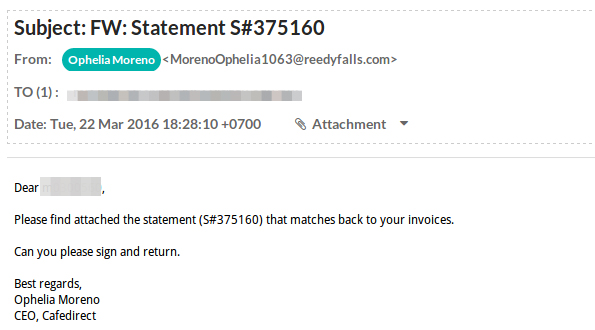

勒索軟體透過假冒的發票信,來誘騙用戶上鉤

發動Locky勒索軟體攻擊的駭客,利用偽裝成寄送發票的電子郵件,在郵件附檔中以ZIP壓縮檔包含帶有惡意的js (javascript)檔案,吸引用戶開啟發票附檔以觸發Locky勒索軟體執行,進而導致電腦被加密,並以此勒索贖金(圖片來源/Cellopoint)。

加密勒索軟體帶來的威脅,可說是近年最熱門的資安議題,不但讓個人電腦公司電腦或檔案伺服器的檔案被加密,無法正常開啟,而攻擊者也藉此攻擊並勒索比特幣,帶來資料或財物的損失,以及設備恢復正常運作的麻煩。

從加密勒索軟體的傳播方式來看,透過電子郵件、網頁掛馬或買下網路廣告,以及搭配系統漏洞與主動滲透的蠕蟲方式都有,而近年有不少加密勒索軟體,也是透過電子郵件為管道,以社交工程手法來誘使用戶上鉤。

舉例來說,加密勒索軟體Petya偽裝為求職者信,是一種針對企業人力資源部門設計的招數,攻擊者在信中提供了Dropbox連結,並表示將求職照片與履歷表放在雲端儲存空間中,實際上則是一張讓用戶放送戒備的冒充求職者照片,以及裝成履歷表的解壓縮執行檔,若用戶不加思索開啟檔案,導致讓勒索軟體有機會入侵。

另一Petya變種GoldenEye,也是透過求職信方式散播,像是信中內容包含求職者的簡短介紹,並說明提供了兩個詳細的履歷文件,一個是正常的PDF檔,另一個則是包含惡意巨集的Excel檔。

去年最猖狂的勒索軟體Locky,最早也是偽裝在寄送發票的電子郵件,郵件附檔則是含惡意巨集的Word檔案,到2017年,Locky變種威脅與入侵方式也不斷變化,像是有研究人員發現,有的會在郵件中夾帶一個包含.js檔的ZIP附件,藉此方式入侵,以下載用來加密檔案的攻擊程式。

從這類攻擊的釣魚手法來看,不管是人事部門收到求職信,業務或財務部門收到郵件主題是發票相關的內容,這些招數也代表駭客可以偽裝成職務相關的正常郵件,利用各種假冒的內容與情境,或假冒熟識的人,讓使用者相信而點即連結與開啟附件。

更要注意的是,駭客除了可以將惡意檔案放在雲端空間或壓縮檔內,即便是一般用戶可能以為正常的文件類型檔案,其實也有被利用的可能性,不論是透過文件巨集或指令碼,還是將惡意連結放在PDF檔的內容裡面。以近期而言,應用.js檔與Office文件巨集功能的威脅,要特別注意。

若從資安公司近期的調查來看,像是郵件安全公司ProofPoint的2017第三季威脅報告中提到,在他們統計的所有電子郵件惡意威脅中,勒索軟體就占6成以上,數量相當龐大,其中勒索軟體Locky為大宗,佔所有勒索軟體信的8成。

2018該注意的詐騙釣魚趨勢 2|企業慎防BEC詐騙

防護小提醒 以近期的BEC詐騙情境來看,最簡單的作法就是,看到「客戶變更匯款帳戶」、「CEO通知緊急電匯」的郵件內容,最好都要從第二種管道確認。

透過電子郵件進行的詐騙行為,早已行之有年,對於企業而言,近年有一種詐騙類型必需重視,那就是商業電子郵件詐騙(Business E-mail Compromise,BEC),為企業帶來很直接的金錢損失,且金額不小,動輒數百萬元,甚至一次就損失上億元。

像是日本航空(JAL)在上個月坦承,去年第3季遭假冒出租波音客機的業者,騙走3億8400萬日圓(約1億176萬元),而臺灣也有不少企業遇害,根據內政部警政署刑事警察局最新資料顯示,2017年度受理的商業電子郵件詐騙案件,共有54件,損失金額是1億8736萬元。而且,我們也曾聽聞臺灣企業遭詐騙2億元,但沒有報案的例子。

基本上,這類詐騙方式鎖定的管道就是電子郵件,並將目標放在與國外供應商或業務往來的企業,特別是製造、食品、零售、運輸等傳統類型產業,甚至,也有不少科技大廠也會蒙受其害。

在此類攻擊手法上,首先駭客可以先從網路或展覽會場上,蒐集公司CEO與業務的公司電子郵件,或是寄送電子郵件,假借詢問業務資訊名義,以鎖定企業與經手交易的相關人員。

為掌握企業交易、採購相關資訊,駭客透過釣魚郵件,像是夾帶釣魚網站或誘使安裝鍵盤側錄工具,以入侵公司電子信箱。要知道,當郵件帳號密碼被騙走,駭客就能知道你們的郵件往返內容,掌握交易相關資訊,甚至是老闆的行程,相當嚴重。

接下來,駭客再透過假冒、竄改Email或盜用等方式來詐騙。像是在CIO出差或無法聯絡的情形下,假冒為公司CIO或大老闆,發出詐騙郵件給財務人員,稱說急需用錢,要求將錢趕快匯到指定帳戶,或是假冒為時常進行跨國轉帳交易的合作廠商,通知變更收款帳號,郵件中並附上假收據,來增加對方信任。甚至我們也聽聞有些詐騙過程中,駭客還會假冒對方幫忙殺價,以促成交易進行。

別小看這種看似簡單的詐騙方式,一旦使用者誤以為是老闆的命令,或是經常合作的伙伴的要求,很容易讓人上鉤而不自覺!大部分受害者都是匯款後,等到詢問公司CIO或合作供應商才知道受騙,但款項很可能已經被跨國轉匯多次,難以追查。

像是在165反詐騙宣導資料中,也揭露了一起BEC詐騙事件,過程中,香港某投資公司會計陳小姐誤以為老闆來信,因此依照信件內容的指示,將480萬美元匯款至歹徒指定之存款帳戶,但其實是歹徒竄改該公司負責人的電子郵件信箱,寄出給會計的詐騙電子郵件。所幸銀行方與165專線員警合作,即時啟動圈存機制,攔阻遭受詐騙之款項,否則就會造成約1億5,360萬元的損失。

然而,這種事中攔截的案例相當少見,企業只要遇害一次,可能就損失幾百萬元以上,後果相當嚴重,企業不能掉以輕心。

而在其他案例中,也看到有公司規模小,但營收很高的企業受騙,原因是資安防護薄弱,使用免費網路信箱,並有多人共用郵件帳號的問題,對於駭客而言,要利用釣魚郵件入侵,進而伺機詐騙,更是相對容易。

2018該注意的詐騙釣魚趨勢 3|假好心!駭客冒用系統通知與技術支援名義進行釣魚詐騙

防護小提醒 別以為系統通知信不會被假冒!使用者在每次點擊連結前,都應試著檢視連結或按鈕的目的地網址,確認是否正常,並且盡量不打開附檔。同時,也要小心假冒技術支援的手法,當電腦出問題時,不應直接從這種不請自來的聯絡電話去聯繫。

製造電腦故障假象,假協助名義來詐騙

以技術支援名義進行詐騙的駭客,可能利用釣魚郵件與詐騙網站,製造電腦故障的假象,像是顯示全螢幕藍色畫面,留下偽冒的技術支援電話,並偽裝成業者等用戶上鉤提供假協助(圖片來源/微軟)。

駭客為了讓吸引用戶開啟釣魚信,可說是無所不用其極,除了傳統以八卦、休閒、保健、財經、情色、新奇等內容來吸引用戶,讓感興趣的用戶上鉤,像是財經人員可能關注財經資訊,行銷人員會瀏覽各種DM與行銷內容等手法以外,近年,駭客也常常利用假冒系統通知的招數來騙人。

由於現在許多服務都會發送系統通知信,不少使用者也因此習以為常,但惡意分子也開始懂得利用此機制,發送假冒的系統通知內容,讓使用者因此受騙,而前往釣魚網站輸入密碼,或是感染惡意程式,又或是下載夾帶惡意程式的附檔。

像是假冒為企業社交平臺LinkedIn,寄出通知信,主旨可能是「帳戶停用」、「LinkedIn檔案安全警示」,以及「您的帳戶即將被終止」,並引導至偽造的LinkedIn登入頁面,讓使用者擔心、信以為真而上當。近年常見的例子還有像是,假冒Facebook、Apple、Google、Dropbox與微軟等名義,來誘騙一般使用者。

由於,現在這些釣魚郵件比過去更逼真,可能將寄件者電子郵件,偽裝成客服信箱帳號,郵件內容引導至的釣魚網站介面,也幾乎模仿一樣,顯然經過精心設計,更麻煩的是,有駭客註冊的釣魚網站網址,也跟原本的網站網址相似,藉此混淆,畢竟現在網域名稱的註冊很容易。

基本上,假冒郵件服務平臺通知信的影響最大,一旦使用者電子郵件帳密外洩,等於企業或個人重要郵件內容外洩,全部都被駭客看光光,或是用你的郵件帳號來騙別人。

而利用雲端檔案服務業者身分,發出通知信的手段也要特別注意。像是駭客可以將勒索病毒、惡意程式放在Dropbox等雲端服務上,之後假冒成他人分享的系統通知信,誘騙收件人點擊Dropbox連結並下載。另外,也有利用雲端檔案服務的不同招數,雖然並非假冒系統通知信,而是假冒成合作伙伴寄來的發票內容郵件,並表示將發票附在一個Dropbox連結中,進而吸引用戶上鉤。

而如果是各式拍賣、訂票與物流網站帳密被騙,也會導致歹徒用來詐騙與濫用,這些都是近年常看到的詐騙手法。

當然,網路賣場本身的訂戶個資外洩,是造成另一種社會常見的詐騙手法,像是有賣場會員網路下單後,接到自稱賣場人員的電話,對方知道該會員的名字與下單內容,並宣稱因訂單重複多筆,要用戶協助授權才能退費,甚至為增加信任度,還加上自稱發卡銀行客服來電,誘騙用戶前往ATM操作。

另一方面,假冒技術支援人員來協助的詐騙,也是這兩三年興起的手法,根據美國聯邦交易委員會(FTC)的統計,在2017年1月至9月為止已有4.1萬件投訴,損失金額也已超過2,100萬美元。

相較於假冒系統通知,這種方式更主動,先是以各種伎倆,讓用戶誤以為電腦出了問題,再以假裝提供協助的方式,來誘騙受害者,而且駭客可能偽裝的身分也不少,像是假冒軟體業者、安全業者或網路公司的技術支援團隊,來進行各式詐騙。

近年不少企業的官方網站上,都有提醒使用者注意技術支援詐騙。像是微軟在2017年8月也警告,出現透過電子郵件為管道的案利,是引誘使用者點擊信中連結,當連至網站後,出現無法關閉的彈跳視窗,或瀏覽器突然以全螢幕顯示當機狀態的藍色畫面,並顯示技術支援電話號碼。或是假裝在使用者電腦上偵測到問題,要求用戶千萬別重新開機,並且趕緊撥打畫面上出現的技術支援電話,來欺騙對於電腦不熟悉的使用者。

一旦用戶撥打這個詐騙的技術支援電話,駭客接下來可用更多方式引誘你受害,像是宣稱可遠端解決受害者的電腦問題,並受害者收費詐財。不只是可以詐財,若用戶聽從指令接受遠端遙控,等於授權詐騙方來接管使用者電腦,可能造成機密資訊的外洩,後果同樣不堪設想。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-09

2026-02-10