奧義智慧科技共同創辦人也是臺灣駭客年會議程主席叢培侃表示,當越來越多的汽車開始具備有聯網功能,變得越來越聰明,能做更多的事情,甚至是開始具備有無人駕駛能力,所有汽車內部通訊訊號,都將透過車控電腦連上網路時,以前在PC上才會有的資安問題,現在也會在汽車上出現。

「現在汽車電腦越來越像你家中的PC了!」奧義智慧科技共同創辦人叢培侃這麼說道,他在今天的2018臺灣資安大會上,不只分享目前駭客入侵汽車的幾種常見攻擊管道,甚至還在現場親自示範成功破解汽車電腦的驗證機制,以取得引擎控制存取權限,甚至可以輕易做到任意改變汽車最高速限。

叢培侃同時也身兼臺灣駭客年會議程主席,過去十分擅長惡意程式分析、軟體逆向工程與資安鑑識,他在臺灣資安大會最後一天的Keynote演講上,更首度向大家分享他挑戰從網路安全跨入汽車攻擊研究的最新成果。

當越來越多的汽車開始具備有聯網功能,變得越來越聰明,能做更多的事情,甚至是開始具備有無人駕駛能力,叢培侃直言,汽車的資安風險也將大幅升高,因為所有汽車內部通訊訊號,都將透過車控電腦連上網路,「以前在PC上才會有的資安問題,現在也會在汽車上出現。」他說。

但是他也語重心長的說,現在的汽車產業,仍保留傳統封閉思維,不願將自己的資訊公開,也不懂得與其他汽車業者共享情資,在資訊不對稱的情況下,很多時候,資安研究員都得靠著自己研究摸索,需要花比平常更久時間,也增加汽車安全研究的難度,他甚至半開玩笑說:「自己在做汽車研究時,幾乎都在地下停車場與汽車共渡每一天,連陪老婆時間都沒有。」

雖然現在汽車內部負責控制煞車、轉向、動力及安全等ECO(電子控制單元)訊號傳輸,還是需要仰賴汽車內部通訊網路(CAN),但是叢培侃指出,現在許多高階車款都已開始具備有ADAS先進駕駛輔助的功能,隨著自駕功能越來越多,汽車裡面安裝的感測器數量將大幅增加,現有的汽車網路頻寬也將不夠使用,例如CAN網路頻寬大約只有1MHz,所以他觀察到,現在已有汽車業者,開始想要捨棄CAN改由乙太網路取代,例如一些診斷用的車載OBD電腦,現在就是經由乙太網路讀取或傳送訊號,「等於是未來用一般的網路接口就可以了,以後要連上汽車將變得很簡單。」叢培侃說。

但這意味著,他強調,駭客未來將有更多不同管道可以入侵汽車內網,取得汽車控制權限,例如打開車門、關閉安全氣囊或是主動安全系統,甚至還可以操控汽車任意加速或減速,進而影響駕駛、乘客的安全等。

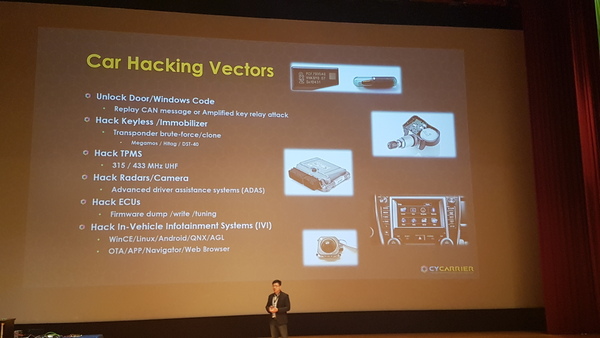

他也舉出目前幾個常見駭客攻擊管道,包括了IVI車載資訊娛樂系統(In-Vehicle Infotainment system)、ECU控制單元、遙控無鑰匙門鎖、胎壓監測系統、雷達、相機等感測器等,都可以被駭客加以利用攻擊。

叢培侃表示,這些駭客入侵的管道都有一個共同點,都是能連上網路,其中又以車載娛樂系統是目前駭客最常鎖定攻擊的目標,他說明,因為現在很多車載系統底層OS都是採用Linux,等同於就是一臺電腦。

此外它能夠利用藍牙、Wi-Fi等方式連網,甚至可以透過線上更新 (OTA)韌體,因此,也變相成為許多駭客進行遠端攻擊的重要來源。例如,駭客以遠端攻擊入侵已連網的車載系統後,再從車載進到引擎的ECU單元,進而控制引擎。

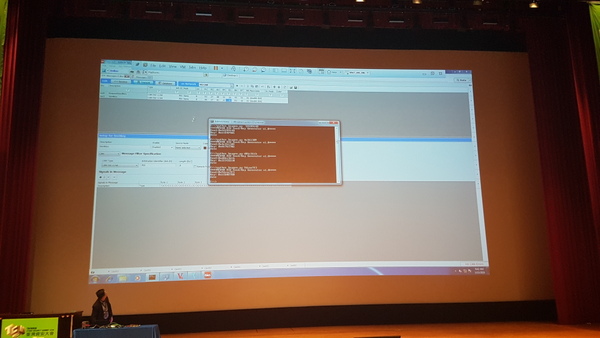

叢培侃現場親自實機操作,示範如何成功破解汽車電腦的驗證機制,以取得引擎控制存取的最高權限,甚至可以輕易做到任意改變汽車最高速限,向大家證明要控制汽車已經不再是困難事。

叢培侃不只探討駭客攻擊手法,還在講臺前的桌上真的擺放了一個引擎的ECU控制單元,更在會場的大螢幕布幕上,同步秀出電腦與ECO連線檢測的訊號畫面,親自現場示範如何成功破解汽車電腦的驗證機制,取得引擎控制權限,向大家證明要控制汽車已經不再是困難事。

他先是透過Reverse ECU韌體的方式,取得ECU驗證的演算法,然後製作出一個Keygen金鑰產生器,以此來破解ECU本身的驗證機制,以取得存取最高權限,進而可以任意修改引擎的參數設定,包括更改限速等,甚至他還將原來系統設定上限160公里/小時,提高到每小時250公里。

叢培侃指出,未來汽車功能只會越來越多,不會變少,一旦汽車頻寬需求大增,多媒體應用越來越廣,即使是一般車輛也都將開始連網,這是必然的趨勢,但也將帶來嚴重資安威脅,因此,他認為,要因應未來車聯網應用,甚至是自駕車的到來,不只是企業要有SOC(資安監控中心),以後,連車廠也必須要有自己的汽車SOC中心,甚至是要具備有威脅情資(CTI)防禦能力,才能協助業者解決各種汽車資安問題。

他也透露,目前他們正在研發一種可以部署在汽車車載系統上的IVI Scanner機器人,能將蒐集的資料回傳到後端分析,就跟分析電腦一樣,並結合AI與機器學習,能用來偵測汽車ECU健康狀況,例如判斷是否接收錯誤訊息,或感染病毒等。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06