示意圖,與新聞事件無關。

資安業者Check Point本周揭露了一名為 RottenSys的廣告程式家族,感染了中國近500萬支的Android手機,並指出該惡意程式家族是在供應鏈階段、尚未送到消費者手機前就被植入的,受感染的裝置中,有49.2%出自杭州的天湃網絡科技。

Check Point之所以會注意到RottenSys是因為該公司在小米科技的紅米手機上看到一個自稱為「系統Wi-Fi服務」應用程式,卻發現該程式不但與Wi-Fi安全性一點關聯都沒有,還要求手機賦予該程式下載或讀取行事曆等權限,追查之下才知道它其實是個廣告程式,而且可下載其它惡意程式。

從2016年9月RottenSys第一次現蹤到今年的3月12日,已有496萬支Android手機感染了RottenSys,它有各種依照活動內容、裝置型態與廣告平台的變種,但皆受到同樣C&C伺服器的控制,被Check Point歸類為殭屍網路。

此外,分析亦顯示這些裝置是在供應鏈階段就感染了RottenSys,其中有49.2%來自於杭州的天湃網絡科技。天湃的業務包括手機批發、零售、維修、程式下載與系統更新等,合作的手機品牌涵蓋了三星、HTC、蘋果、小米、中興、聯想及華為等。

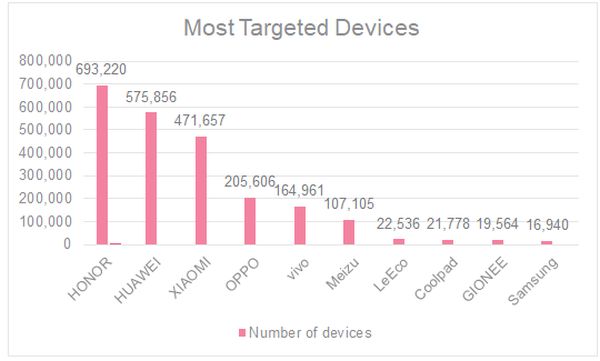

至於前三大感染RottenSys的Android手機品牌則依序是華為網路手機品牌榮耀(Honor)、華為與小米。(來源:CheckPoint)

RottenSys最主要的惡意活動是廣告,它在十天內於近500萬支手機上跳出了逾1300萬次的廣告,然而,有鑑於它具備安裝其它程式的能力,也可能造成其它更危險的後果,例如散布勒索程式。

在技術上,RottenSys使用了兩個開源碼專案,一是替惡意元件建立虛擬化容器以同時執行各種惡意活動的Samll,其次則是用來避免Android系統關閉其操作的MarsDaemon,值得注意的是,用來保持惡意程式在裝置上持續進行的MarsDaemon同時也會妨礙裝置的效能與電池壽命。

為了躲避偵測,RottenSys會延後行動的時間,也會在自C&C伺服器下載各種惡意元件之後才展開運作。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09