安全漏洞問題不斷,如何快速應變就是關鍵,像是企業內部會成立資安事件快速應變小組(IR),而IT產品廠商對於所推出的產品與服務,同樣需要達到快速反應,因此,許多公司紛紛成立產品資安事件應變小組(Product Security Incident Response Team,PSIRT),來幫助解決產品安全性問題。

像是,當一些資安事件發生時,我們看到許多業者緊急推出更新修補,並在官方網站上,提供安全性諮詢(Security Advisory)的頁面,讓用戶瞭解廠商對於產品的安全維護與狀況。

但這些動作大多數都是國際級IT大廠在進行,近年,臺灣也開始有資安以外的業者,開始積極投入處理自家公司產品所發生的資安事件或漏洞修補,跟上全球產品資安水準,國內NAS設備大廠群暉就是一例。這也讓我們關注到一件事,重視產品安全的國內企業,居然是一家以NAS儲存為主的企業廠商,而不是其他國內更知名、大型的資訊科技上市公司。

群暉是在2016年3月成立PSIRT,原因是他們之前曾被駭客鎖定,導致不少用戶遭勒索軟體SynoLocker綁架,進而組織調查,並開始重視提供用戶更安全的使用環境,期許要在最短時間內,告知用戶能先採取的措施,以及發布更新修補。

例如,他們在2017年5月發生SambaCry安全漏洞(CVE-2017-7494)時,能在24小時內,就針對旗下受影響的相關產品,發出更新修補程式,10月中揭露的KRACKs漏洞,他們同樣也是在一天內完成修補。

不僅如此,他們還是臺灣第一間經國際資安組織MITRE授權,取得CVE Numbering Authority(CNA)身分的企業,可為自身產品線的安全性問題,指派CVE識別碼,也就是發布CVE漏洞編號。而在群暉之後,國內也有另一家NAS設備廠商威聯通加入CNA,截至2018年3月為止,全球約有85家廠商或組織成為CNA計劃成員。

群暉成立PSIRT,統籌旗下產品安全性問題

這兩年來,其他國內大廠的無線路由器與攝影機,也曾經被美國FTC控訴,原因是漏洞問題嚴重,且一直沒有處理。而且,當漏洞事件發生,在許多國內廠商的官方網站上,也很少找到提供安全性諮詢的頁面。顯然,多數國內對於產品資安事件的反應,仍有相當大的進步空間。

臺灣企業該知道的是,公司若能快速反應遭公布的資安漏洞,並進行修補,就意味著重視顧客產品使用安全,具備處理資安事件的能量和能力,同時也能強化用戶對於產品與服務的可靠性。

在本月13日的資安大會上,群暉軟體開發部資深安全分析師李宜謙,分享了他們PSIRT團隊的任務與經驗,同時也對臺灣其他有意成立PSIRT的廠商,提出一些建議作法。

基本上,他們的PSIRT主要業務有三大項,包含產品安全(Product Security)、資安事件應變處理(Incident Response),以及安全性弱點獎金計畫(Security Bug Bounty Program)。簡單來說,就是接待、調查、協同修復,以及產生最後的公開報告給客戶。

在產品安全方面,李宜謙表示,他們的工作與一般資安團隊的業務相同,會去設計、執行安全基礎建設,以及相關認證,還有原始碼安全檢測與內部教育訓練。同時,為了確保正版使用者的合法權利,反盜版也是他們的工作內容之一。

在資安事件應變處理上,李宜謙認為,因為無法做到完全的安全,所以在思維上,PSIRT的角色就是要輔助修復,以及緩解遇到的問題。

現場,他也具體描述團隊日常工作流程。例如,成員進公司的第一件事,就是收信,而在上班之前的這段期間,大概會收到40則與他們相關的漏洞CVE通報,他們需要檢視這個CVE是否影響到自家的產品,若答案是肯定的,就要做出對應的處置。另外,大概還會有20封信,是用戶對於安全問題的詢問。另外,他們也開闢了Security與Bounty這兩方面的專屬電子郵件信箱,來接收對應的報告。

李宜謙進一步說明,他們的資安事件應變處理,也是從CERT/CC的訓練學來,可分為五大步驟:漏洞通報(Report)、漏洞驗證(Validate)、漏洞分類(Triage)、漏洞修補(Remediate)及漏洞修補發布(Disclose)。

也就是說,從接收各種情資來源,到評斷該漏洞的嚴重程度,當確定是個問題時,知道它的嚴重程度後,就可以安排不一樣等級的修正方式,最後再把問題公開,發出安全性諮詢或釋出修補程式。

在漏洞事件發生,24小時之內就釋出修補更新修補程式,群暉PSIRT也有多次經驗。以SambaCry漏洞事件為例,他們在1月24傍晚發現這個弱點,接著群暉PRIRT團隊在晚上就先把影響的漏洞整理出,等到程式開發人員隔天進公司後,利用早上時間將漏洞修補,公關人員在中午吃飯前對外公布對應的安全性諮詢,目的是告訴產品用戶,群暉已經意識到SambaCry這個問題,而且表明狀態在處理中。中午過後,品質控制部門人員將修補程式驗證完畢,大概下午四點左右,團隊就能正式把修補程式釋出。

漏洞獎勵計畫施行已經兩年,累積不少經驗與成效

在國際上,知名的國際組織與企業已經都有意識到,以漏洞獎勵計畫,邀請全球各地的資安研究人員,一同提升產品安全。

群暉在2015年時,就先採行邀請制的漏洞獎勵計畫,藉由邀請資安研究員入侵他們開發的產品系統,確認其安全性,並對提出改進建議的駭客,給予獎勵,他們並在2017年5月轉成公開的形式,讓各界參與。

從他們的經驗來看,在漏洞獎勵計畫公開後,他們收到200多份回報,其中有一半經他們確認是有問題,因此,他們在這半年多的時間,已經發出了2萬4千美元,以及40個CVE漏洞編號。

李宜謙表示,他們很看重此計畫的發展,像是當中有包含了超過10個國家的研究員提報,而他們更希望能讓全世界的資安研究人員參與,並與他們正向互動。

身為CNA一員有什麼好處?李宜謙表示,像是過去漏洞回報的處理情況是,研究員直接跟MITRE或US-CERT回報漏洞,但對方可能因為不夠瞭解他們的產品,造成中間溝通會有些失誤。而現在CNA的角色則讓回報的研究人員,能直接與最瞭解產品的開發人員溝通,後續確認問題與處理就相對容易。

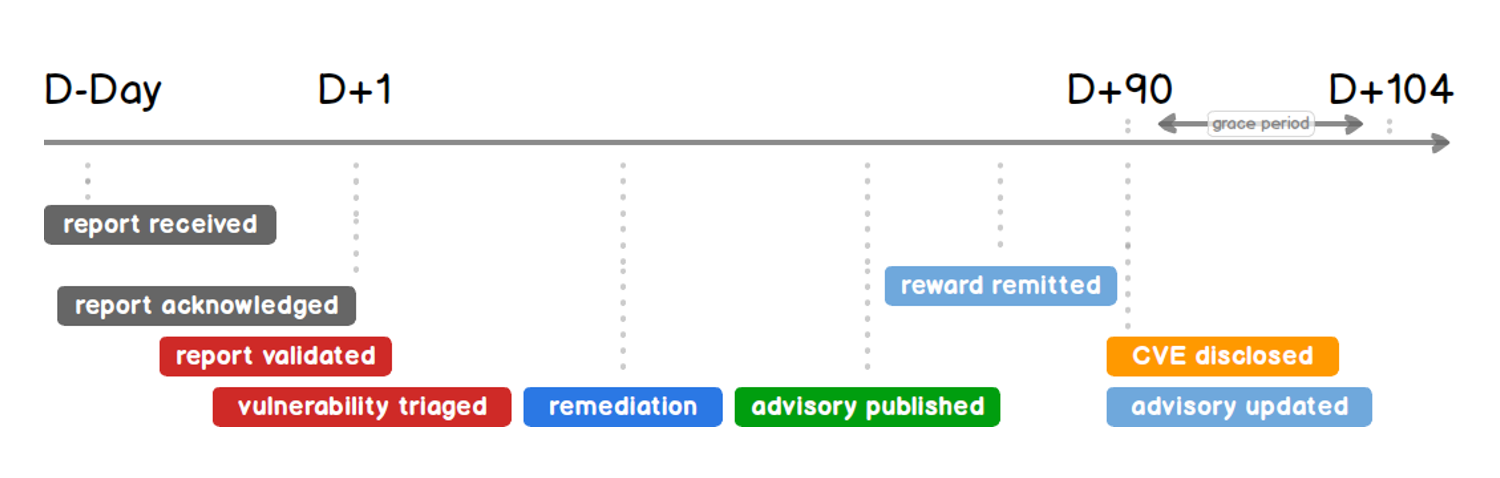

在群暉PSIRT的資安事件應變處理流程上,從漏洞驗證、分類到修補,以及後續發出安全性諮詢與獎勵,他們的政策是,保證在90天內,讓用戶收到修補程式,面對嚴重的問題時,則多出14天緩衝期。

要有人知道漏洞問題,這比什麼都不知道要好

其實,群暉PSIRT目前編制只有5個人,並有意持續擴編,儘管不如國際大型企業已有更大規模,但現階段也能做到產品資安事件應變,期許在最短時間告知用戶能先採取的措施,以及何時提供解決方案。

據了解,團隊中的5人,都是從內部合適的員工來挑選,他們皆有資安相關背景,像是參與CTF資安攻防賽、Hacker社團等。

在運作上,他們也採用了Security by design以及Security by default的概念,讓產品設計時就考慮到安全,預設值也是安全的。

對於有意成立PSIRT的國內企業,面對資源不足的窘境,他建議:「可嘗試在企業內部部署一個產品資安團隊,至少要讓公司內有人能知道發生什麼事,只要意識到有這件事情發生,其實就比什麼都不知道,被打穿時要好一點。」

他並認為,要做到一個負責任的廠商,漏洞修補不一定要快,但要修得好。在政策上,他們是在收到漏洞通報之後,保證90天內讓用戶收到修補程式,針對比較嚴重的問題,則多加上14天的緩衝期來處理。

此外,大部分廠商都在發布自家公司產品的安全性諮詢報告,身為用戶的企業人員在平時可以嘗試閱讀,而他們在這方面所要重視的要點是,需把問題簡化成普羅大眾看得懂的語言,才讓用戶更容易知道哪些產品受影響,若是受影響,又需要做什麼對應的事。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-06