戴夫寇爾執行長 翁浩正(攝影/iThome)

經常聽很多資安專家說,臺灣民眾的個資,上自八十歲、下至出生只有八個月的小嬰兒,基本上,許多個資都已經外洩到中國駭客手上,這會造成什麼樣的威脅呢?戴夫寇爾執行長翁浩正指出,臺灣企業甚至每三家就有一家是撞庫攻擊的受駭者。

到底什麼是撞庫攻擊呢?簡單而言,就是拿網路上已經外洩的使用者帳號和密碼,在其他網站或者是平臺進行比對,只要比對一次成功,就可以再到另外的平臺上,竊取到該使用者的資料。臺灣曾經發生類似的資安事件,當時稱為「資料拼圖」,撞庫攻擊現更常見。

翁浩正表示,包括個資、金流或者是企業的機敏資料,都是駭客有興趣的標的,但卻不一定是企業所防護的重要系統範圍,更多時候,駭客往往會透過邊界防禦較為薄弱的管道,先入侵到企業內部系統後,再透過橫向移動的方式,竊取鎖定的重要資料。

也因此,他認為,現在的企業對於防護企業內部的防護,除了可以利用傳統使用設備執行的弱點掃描,或者是聘用技術高超的滲透測試專家,找出企業系統的漏洞外,也可以評估紅隊測試(Red Team Assessment)的方式,找出各種可以入侵企業所有主機的管道,著重廣度,了解企業面臨的風險。

企業面臨的風險,往往來自於資訊不對稱

「企業面對的風險,往往不是來自攻擊,而是資訊不對稱。」翁浩正表示,就像木桶理論一樣,桶子可以裝的水,就是取決於側面最短的木板高度而定;而企業的風險,也同樣來自於企業內部最脆弱的環節。

到底是哪些不對稱的資訊,將會為企業帶來風險呢?翁浩正認為,可以從三個面向來看,分別是:更強的運算能力,更刁鑽的攻擊手法,以及傳統的防禦方法思維失效。

現在電腦運算能力強大已經超出許多人的想像,他舉一個GitHub上面的破解密碼的專案為例,專家使用8張Nvidia GTX1080的顯示卡組成GPU叢集,並使用Hashcat破解密碼,測試破解常見的8個字元的MD5密碼,測試結果相當驚人,因為每秒可以破解2,000億組Hash(雜湊值)。

同為8個字元MD5密碼,如果只是單純數字組成的密碼,只需要0.0005秒就可以破解;若是數字加上英文大小寫組成的密碼,破解只需要18分鐘;但若是所有ASCII可視字元組成的密碼,破解時間則長達9小時。

但若是將密碼的字元數,從8個字元增加到9個字元,密碼破解難度就大幅提升,像是只有10個數字組成的MD5密碼,破解時間需要0.005秒,比8個字元多花十倍時間解碼;但若是數字加上英文大小寫組成的密碼,破解時間需要將近19個小時,但若是所有ASCII可視字元組成的密碼,破解時間將近36天又12小時左右。

「密碼長度越長越安全」的確有其實證依據,也因此,翁浩正認為,光是使用的密碼字元數多一個字元,即便使用GPU破解密碼,所花費的時間就已經不是用等比級數的時間差異在計算。他說:「從這個專案可以發現,密碼長度越長,駭客破解難度越高,所需要破解的時間也越長。」

他進一步指出,當這麼簡單的密碼規則,卻不是每一間企業的IT人員或是高階主管基本常識的情況下,甚至於,許多企業的IT人員,為了貪快、求省事,密碼設定甚至採用弱密碼,這就是資訊不對稱的例證,只有駭客知道但企業用戶卻不知道的防護方式,就會成為企業內部最脆弱的資安漏洞之一。

此外,像是駭客針對GitHub發動DDoS攻擊,攻擊流量高達1.35Tbps,創下當時最大的DDoS攻擊流量;但沒兩天,資安業者Arbor則觀察到,又出現破紀錄的1.7Tbps的DDoS攻擊流量,成為目前DDoS史上最高的攻擊流量;此外,駭客現在也會使用更刁鑽的攻擊手法,透過組合各種漏洞與情境,達成滲透主目標的任務。他認為,企業如果不清楚,駭客目前的攻擊能力到什麼程度,會採用怎麼樣的攻擊組合技,就可能會因為輕忽風險,反而會對企業帶來危害。

利用強調廣度的紅隊測試盤點企業風險,並從攻擊者思維做快速防堵

「在戰場無限擴張的時代,僅能針對攻擊者的思維做重點防禦,」翁浩正認為,現在企業界定的外部網路與內部網路的邊界,也是攻擊者與防禦者的戰線。要如何確認企業的邊界防禦是有效的呢?就必須要先釐清企業重點防禦的範圍,以及邊界防禦的範圍有何不同。

以企業而言,會在資料庫、主網站及ERP系統等範圍,架設防火牆等防禦設備,確保這些系統的安全性,這些系統和資料往往都與企業營運相關,也都會是企業重兵防守的範圍。

但事實上,對於想要入侵企業系統的駭客而言,如果鎖定竊取的資料是存放在企業重點防禦的範圍內,而這個地方採取比較嚴密的防禦方式的話,駭客就會選擇,另外從網路邊界中,防禦相對薄弱的系統作為入侵的管道,等到成功入侵企業內部系統之後,就可以透過內部的橫向移動方式,到達鎖定的目的地;甚至於,還可以透過IT人很常使用的Slack,或者是GitHub服務的漏洞,作為入侵企業的管道。

因為企業必須要防守的範圍太大,過往針對已知漏洞所使用的弱點掃描,或者是針對系統服務找出各種漏洞的滲透測試,其實並不足以因應資安防守範圍越來越大的現在;而且,企業最在意的標的,包括:個資、金流、機敏資料等,都分散在企業各處的系統,這些也都是駭客有興趣的資料,其他像是一般檢測範圍之外的網路邊界,也容易成為駭客攻擊的重點目標,例如: Gmail、GitHub、Bitbucket、SSH、Dropbox,以及Slack等。因此,翁浩正認為,強調廣度、可以了解企業全盤風險,並針對重大危害漏洞進行修補的「紅隊測試」,將會是下一波企業用來自我檢視企業資安風險的好工具。

他進一步解釋,紅隊測試必須在不損及企業利益的前提下,對企業進行模擬入侵攻擊,在有限的時間內,以無所不用其極的方式,從各種進入點擊型攻擊,嘗試達成企業指定的測試任務,最終的目的,就是要找出各種可能入侵企業的路徑。

翁浩正表示,國外的紅隊測試,甚至還會做到實體入侵,只不過,目前臺灣比較偏重企業系統面的紅隊測試。

到底什麼樣類型的企業需要進行紅隊測試呢?翁浩正認為,下列企業都是,例如:容易成為攻擊目標的上市櫃,或高資本額的企業; 數位資產龐大,需要全面檢測的企業;將資安列為企業形象重點的企業;擁有需要保護機敏資料的企業,或者是想要挑戰自我防禦能力的企業等,都適合紅隊測試這樣的服務。

他強調,高達70%的企業即使做過滲透測試,依舊可以從檢測過的標的中,取得機敏資料,因此,不管是紅隊測試,或者是行之有年的弱點掃描或滲透測試等,都不是「一次服務、終生保固」的服務類型。更簡單的說,紅隊測試的作法更像是,由資安專家盤點駭客各種可能會入侵企業內部的管道,依照攻擊者的思維做快速防堵的因應措施。

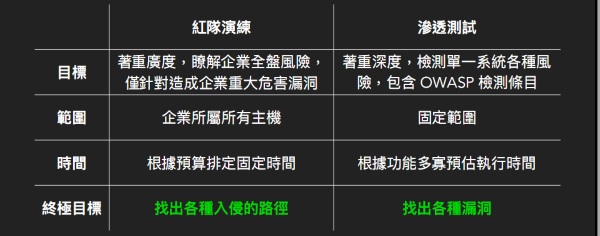

企業可以依照需求,選擇紅隊測試或者是滲透測試找出企業面臨的資安風險。一般而言,前者強調盡可能找出各種可以入侵企業管道的「廣度」,後者則是找出企業面臨各種漏洞的「深度」。圖片來源/戴夫寇爾

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09