CERT

兩名研究人員Nick Peterson與Nemanja Mulasmajic近日公布一份研究報告,指出作業系統的開發人員誤解了英特爾(Intel)與AMD的系統程式指南與軟體開發手冊有關異常指令的說明,讓這些作業系統面臨機密資料外洩或遭駭客掌控的風險,包括Windows、macOS、Linux Kernel、Ubuntu、紅帽、FreeBSD與Hypervisor都受到波及,也讓美國電腦網路危機處理中心CERT提出了警告。

現代處理器通常具備除錯架構,當作業系統或應用程式開發人員在執行軟體並發現異常時,就會把執行權限交給除錯軟體。

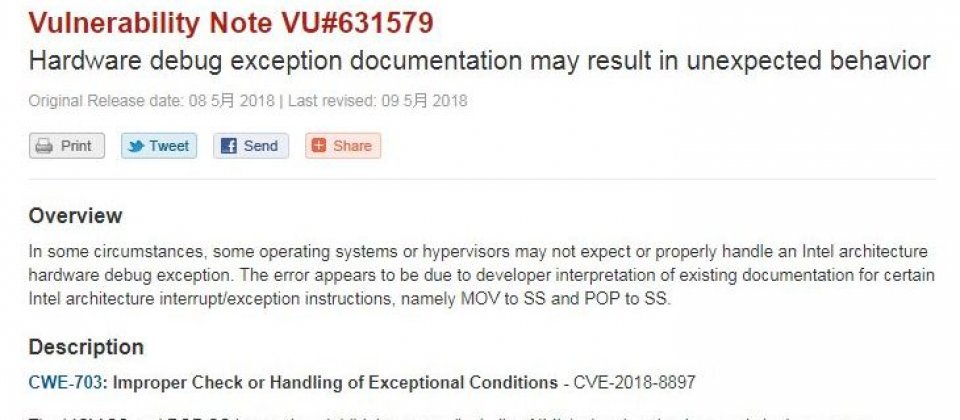

CERT指出,作業系統的開發人員誤解了英特爾架構上的中斷/異常指令—MOV SS與POP SS,而使得他們所打造的作業系統無法妥善檢查或處理異常狀況,並衍生出CVE-2018-8897漏洞。

x86架構的權限設計中有4個環狀等級,其中的Ring 0屬於最高權限的作業系統核心,而Ring 3則是最低的應用程式等級。若於MOV SS與POP SS指令後使用了特定指令,處理器中被列為Ring 0等級的資料即可能允許Ring 3權限的應用程式存取,也意味著駭客能夠利用作業系統的APIs存取置放於記憶體中的資料,或控制低階的作業系統功能。

CERT的警告只針對英特爾架構,還指出英特爾的文件可能解釋的不夠清楚,但研究人員則說該漏洞同時影響英特爾與AMD。

要開採該漏洞的駭客必須先於系統上植入惡意程式或是登入該系統,除了眾多的作業系統受到該漏洞的影響之外,打造Hypervisor的VMware與Xen也在名單之列,業者已紛紛展開修補。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10