歐盟研究人員於本周警告,他們利用「可塑性工具」(Malleability Gadgets)技術,成功攻陷電子郵件的兩大端對端加密標準—OpenPGP與S/MIME,讓加密郵件以明文呈現,經測試有數十款郵件客戶端軟體受到影響,從Outlook、Apple Mail、Postbox、Thunderbird到Gmail等。

研究人員先藉由CBC/CFB工具把惡意的指令注入加密郵件中,以濫用既有且標準的反向回轉通道(backchannels),例如以HTML、CSS或x509功能在解密後竊取完整的明文,這類的攻擊也適用於過去所蒐集的加密郵件,只要收信方解密了駭客所傳來的特製電子郵件,就能被觸發,並將其命名為EFAIL攻擊。

在可能的攻擊場景中,駭客先藉由中間人(man-in-the-middle)攻擊、存取SMTP伺服器/IMAP帳號或其它方式蒐集端對端的加密郵件;再透過適當的可塑性工具來處理這些加密內容,可能需要猜測對方所使用的作業系統、電子郵件品牌與加密軟體;之後再把這些加密郵件寄回給寄件人或收件人;對方收到時即會解密此封已被處理過的加密內容,解密後的郵件將含有駭客所注入的滲透通道( exfiltration channels),例如一個HTML的超連結,而會自動將此一解密過的郵件以明文寄回給駭客。

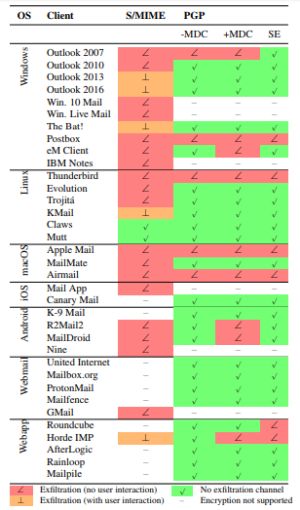

研究人員測試了35款S/MIME電子郵件客戶端軟體,發現其中有23款會出現滲透通道,而所測試的28款OpenPGP客戶端電子郵件中,則有10款存在著滲透通道,有些郵件客戶端軟體的S/MIME與OpenPGP可同時被滲透,例如Outlook 2007、Postbox、Thunderbird、Apple Mail、Airmail等。(下圖)

要解決EFAIL攻擊的最佳作法是更新OpenPGP與S/MIME標準,其次則是客戶端郵件軟體製造商的修補,現在研究人員則建議使用者可暫時關閉HTML描繪功能,或是別在電子郵件客戶端進行解密。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06