Avast

想購買廉價行動裝置嗎?你可能需要再想想。資安廠商Avast研究發現,不少廉價Android裝置在出廠時,便會預載硬體層級的惡意廣告軟體Cosiloon,做出侵入式或是蓋版廣告的行為,而且難以移除。另外,還Avast發現,這些受感染裝置都使用聯發科晶片組。

這個惡意廣告程式由兩個單獨的Apk組成,分別是病毒植入程式(Dropper)以及惡意廣告軟體(Payload)。病毒植入程式容量很小,會被預安裝在手機/system中,使用者很難發現這個應用程式,僅能在系統設置下看到,它會以CrashService或是ImeMess這兩種名字存在。

Avast表示,Cosiloon有很多種變形,但是通常行為模式差不多。當裝置連上Wi-Fi,病毒植入程式會自動從惡意的網站下載一份副檔名為XML的清單資料,這分清單包含了應下載的檔案、需要啟動的服務,以及在特定國家與裝置的白名單。但是Avast提到,沒有國家出現在白名單中過,之前有包含幾個裝置的較舊版本,但現在能從該網址下載到的清單中,白名單部分是空的,而且清單網址是寫死在Apk中的。

病毒植入程式會從清單資訊中的網址,下載真正的惡意廣告軟體,並根據清單啟用不同的服務,這個動作會在每次裝置啟動時重複。目前至少發現有8種變種,但是形式都差不多,作者只要能保持清單網址可用,病毒植入程式便能很可靠的執行。

病毒植入程式是在供應鏈中的某一環節被安裝,有可能是製造商、OEM或是電信商,而且使用者無法移除病毒植入程式,因為它是系統應用程式的一部分。

Avast繼續研究發現更加有趣的事,Cosiloon還有另一種變形,雖然這種變形感染數量較少,他們只收集到200個樣本。在這個變形中,裝置同樣會預載病毒植入程式,但並非獨立為一個應用程式,而是被嵌入在SystemUI.apk這個使用者介面的實做中。

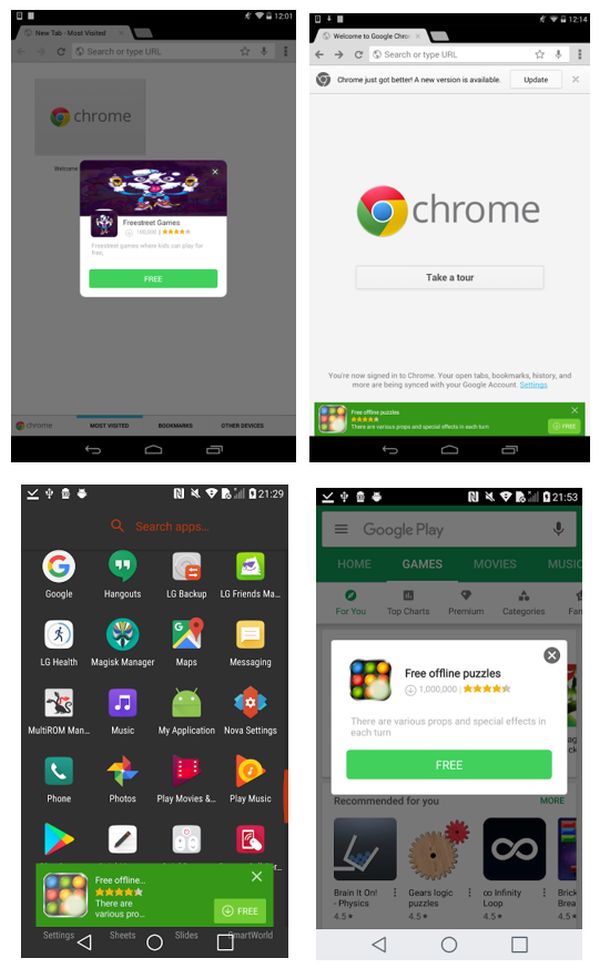

惡意廣告軟體跳出的廣告內容:(來源Avast)

Avast提到,病毒植入程式要內嵌在SystemUI.apk中,其背後的含意值得思考,這代表硬體的韌體遭到某種方式的劫持和修改,要做到這件事非常困難。而這個變形惡意廣告軟體更加聰明,不僅能偵測自己是否在防毒模擬器中執行,還只會在預設瀏覽器執行時出現廣告,無所不用其極地隱藏自己,而且還會進行檔案更新。

有一些使用者在網路論壇抱怨了這個惡意廣告軟體引起的問題,而根據Avast研究,該惡意軟體總共影響90個國家,2018年4月的前五名包含俄羅斯、義大利、德國、英國以及烏克蘭。

受影響的大宗裝置,為使用聯發科晶片的低價平版電腦,包括愛可視、中興和Prestigio等品牌,Avast列出了受感染型號,但同時強調,並非這些型號的所有裝置都受感染。此外,影響的品牌可能更加廣泛,因為惡意軟體存在晶片平臺套件中,而這個套件可用於不同品牌類似的產品中,非常巧合的Avast檢查到中獎的裝置上的晶片組都來自聯發科。

而最讓人驚訝的是,Cosiloon這個惡意軟體並非第一次被發現,而是早在2016年就被資安廠商Dr. Web提出,只是到了2018年4月這個惡意軟體的伺服器才正式運作,作者正積極的更新惡意軟體版本,製造商也繼續生產這些有問題的裝置。

基本上Cosiloon無法移除,在Avast通報Google後,Google Play Protect現在會自動禁用病毒植入程式以及惡意廣告軟體,而這也是目前唯一有效的方法,Avast發現在Goolge釋出這項更新後,受感染的裝置數量下降。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09