Mozilla預計將在9月初Firefox 62中使用可信遞迴解析器(Trusted Recursive Resolver,TRR)與DNS over HTTPS(DOH)技術,以HTTPS傳送DNS封包,彌補現行DNS系統使用UDP以及TCP協定明碼傳輸請求的安全性疑慮,想嘗鮮的使用者可以在Firefox Nightly版本中手動開啟。

傳統的DNS讓使用者曝露在風險中,Mozilla解釋,解析器(Resolver)會告訴每一臺DNS伺服器使用者查詢的域名,而這些資訊可能包含使用者完整的IP位置,而且即使只有部分IP資訊,有心人士也可以結合其他資訊,辨識出使用者的身分,另外,查詢域名的過程,讓每一臺伺服器都知道使用者要找查的網站,也就是說,路徑上的任何人都可以看到使用者請求。這造成兩個主要的風險,使用者可能被追蹤(Tracking)或是欺騙(Spoofing)。

即使使用者不需要擔心惡意的DNS伺服器,但是一般的解析器或是DNS伺服器,也可能進行著超出使用者預料的行為。除了上面提到域名查詢的資訊可能透漏使用者身分外,查詢路徑上的路由器都能建立使用者的檔案,並收集這些查詢紀錄。Mozilla提到,特別是常會到公共場所使用網路的使用者,很難確定不同的解析器使用的隱私政策,可能在不知情的狀況下,個人資料遭到販售。

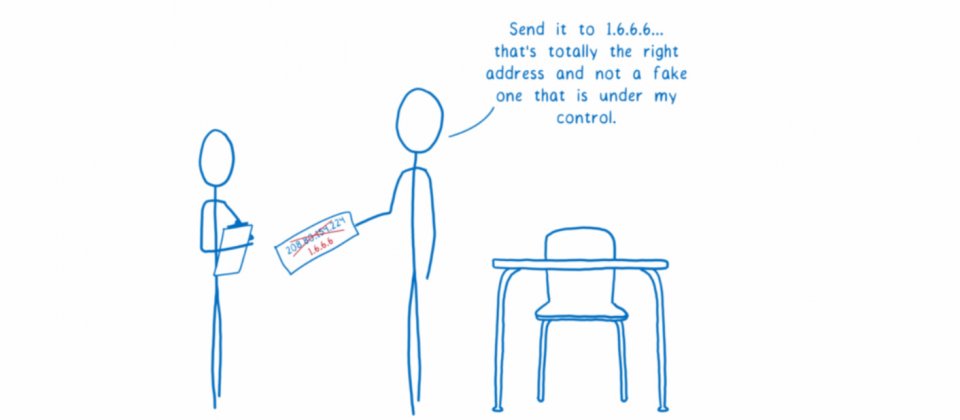

如果運氣不好,使用者還可能會碰到具欺騙行為的解析器,最糟的情況可能是使用者查詢了某網站網域的IP位置,惡意解析器提供惡意的IP,導致使用者受駭。好一點的情況可能是,使用者在A實體店面購物,想要上網查詢競爭商家B同樣商品價格,使用者剛好使用A店家的無線網路,而該網路解析器可能劫持使用者對B店家的流量,欺騙使用者該網路無法存取。

為了解決以上這些傳統DNS系統帶來的風險,Mozilla在Firefox中採用TRR以及DOH技術。TRR可以避免不可信的解析器,而DOH則可以防止查詢路徑上的竊聽與竄改,另外,Firefox還最小化傳輸的資料,在這去匿名化環境中保護使用者隱私。

由於一般的ISP可能不支援這些技術,因此目前Mozilla找來了合作夥伴Cloudflare,建立支援DOH技術的TRR。有了可信的解析器,使用者的查詢資料就不會有被轉售或是洩漏的危機。Mozilla提到,Cloudflare對TRR用戶的隱私政策,承諾在24小時後丟棄所有可辨識個人身分的資訊,也不會將這些資料轉送給第三方,並且定期審查確保每一個環節符合預期。當然使用者也不一定要使用Cloudflare,可以選用自己喜歡的TRR。除了不可信的解析器風險外,查詢路徑上的路由器也是安全威脅之一,Mozilla表示,使用DOH技術,將能讓DNS請求以及回應受到加密保護,讓旁人無法輕易竊取。

另外,Mozilla提到他們正與Cloudflare合作,盡可能降低傳輸的查詢資料量,在去匿名化的環境保護用戶隱私。一般情況解析器會將整個域名傳送給每一個伺服器,包括根DNS、頂級域名伺服器還有二級域名伺服器等,但現在Cloudflare使用QNAME最小化技術,只傳送使用者當前溝通的DNS相關部分。

還有,解析器通常會請求使用者IP位置的前24位元資訊,而這有助於DNS知道使用者的位置,藉以選擇距離最近的CDN,但Cloudflare則會傳送給DNS在使用者附近的IP位置,除了一樣可以提供地理資訊外,還能隱藏使用者身分。

不過,在查詢了網域IP後,使用者要連接該網頁伺服器時,會發送伺服器名稱指示,這項請求是未加密的,因此ISP仍然可以知道使用者欲瀏覽的網站,但只要使用者與網站建立連線後,則一切都是加密進行了。預計在9月上線的Firefox 62將會正式提供DOH技術,但使用者現在就能使用Firefox Nightly版本嘗鮮。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09