ESET WeLiveSecurity部落格

近期ESET資安團隊在WeLiveSecurity部落格中,揭露他們在惡意軟體樣本裡,發現2家臺灣IT廠商的憑證遭到駭客組織BlackTech冒用,其中一個是由全景軟體(Changing Information Technology Inc.)簽署。雖然,ESET揭露上述冒用事件之後,全景在11日發出聲明稿,表示這個遭到冒用的憑證,全景早在2017年7月4日已經撤銷,並未用於他們的軟體上。但根據ESET的研究,如今,駭客組織仍持續使用全景遭竊的憑證,來簽署惡意軟體。我們後續向全景進一步了解,他們表示,將與當時提供程式碼簽章(Code Sign)的廠商Symantec,進一步釐清憑證外洩的原因。

全景指出,他們在2017年6月向Symantec提出程式碼簽章憑證申請,付費後,隨即透過電子郵件收到副檔名為.PFX的憑證金鑰檔案,由於這樣的狀況與正常的申請流程不符,因此認為執行的過程潛藏高度風險,隨即向Symantec註銷,時間是在同年7月4日。

全景表示,一般標準的作業程序上,應該由他們自行產生金鑰配對,並以私鑰簽署公鑰與申請者資訊,然後包裝為憑證請求檔案(PKCS#10),再委由Symantec交給第三方的發證單位(CA),最後,這個發證單位才會核發程式碼簽章給全景。

基本上,PFX格式檔案的內容,含有受到密碼保護的私鑰、公鑰,以及憑證等。全景指出,申請當時,透過了電子郵件寄送.PFX檔案,他們認為過程中極有可能遭到攔截,有心人士經暴力破解電子郵件中的附件後,便可以取得其中的私鑰,並用來簽署應用程式,因而決定撤銷。

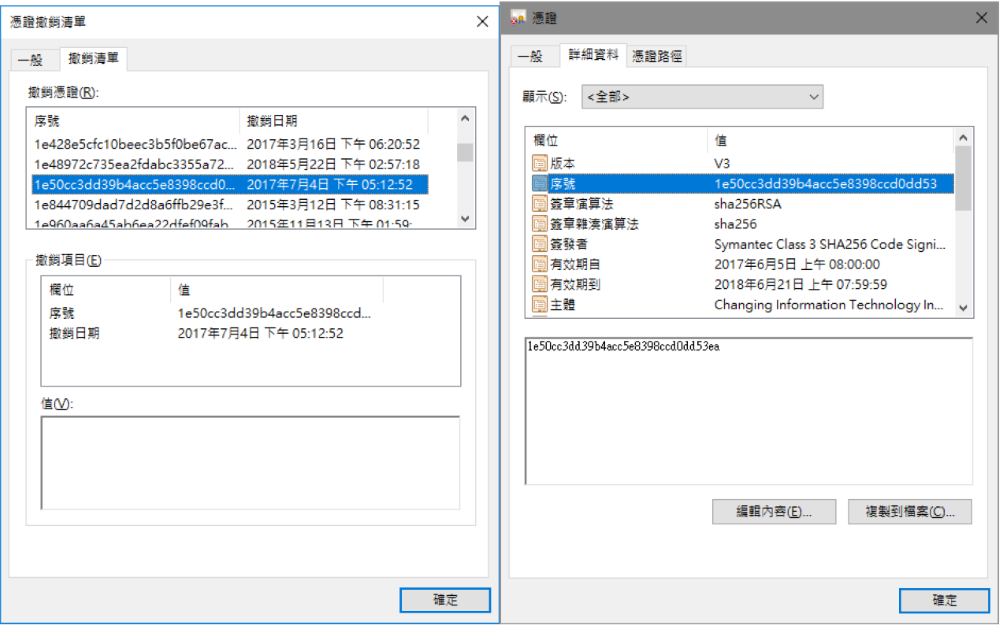

全景也提出他們憑證撤銷記錄的截圖,這個程式碼簽章的憑證在2017年6月5日發行(右圖),並且在隔月4日註銷(左圖)。

對於全景發現申請過程出現異常,甚至可能已經被盜取情形時,隨即註銷憑證的處置方式,我們也詢問其他資安廠商,這樣的做法是否洽當。其中,ESET表示,在因應上述情形的處理,全景已經進行了妥善的處理,並沒有任何問題。

至於當時提供程式碼簽章憑證的Symantec,該公司首席技術顧問張士龍則表示,他們需要更進一步的資訊,以便進行調查。

不過,Symantec從2010年買下了VeriSign的憑證業務,已於去年8月賣給了DigiCert,對於全景註銷憑證遭駭客組織盜用的事件,如今若要進行追查,隨著公司業務的變動,難度恐怕也提高了不少。

憑證註銷後為何還會遭到濫用?

憑證已經註銷後,若是應用程式開發者用來簽署,用戶執行時這個應用程式時,理論上,便會遭到Windows作業系統攔截,禁止執行。

然而,從這次的事件來看,已經撤銷的憑證,為何還是被拿來利用呢?我們也向其他身分驗證廠商詢問原因,Gemalto臺灣區資深技術顧問陳昶旭表示,雖然憑證已經遭到註銷,但由於簽章格式仍然有效,因此軟體開發者還是能夠用來簽署應用程式。他指出,電腦對於應用程式憑證的驗證流程中,包含了2個部分,首先是確認簽章的雜湊值比對,證明應用程式並未遭到竄改;再者,則是確認憑證的有效性,其中不只是憑證本身的內容驗證,也要與發證單位進行認證。以ESET發現的惡意軟體為例,雖然當中使用的憑證在今年6月3日簽署,但因為與發證單位的黑名單比對後,所以它的憑證內容中,便出現了已經註銷的資訊。

不過,在這樣的驗證方式中,仍有可乘之機。若是電腦在沒有網路而無法與發證單位連線的狀態下,而遇到上述駭客組織BlackTech冒用已經撤銷的憑證所簽署的惡意軟體,由於無法與發證單位比對,而可能得以執行。

從這起事件看來,也許全景和Symantec在處理憑證與註銷的做法上,都採取了當時最為合適的措施。但即使是如此,已經撤銷的憑證為何還是有機會面臨到被冒用的情況?該如何防止這樣的事件再度上演,避免憑證註銷後不會再被利用,成為需要持續關注的問題。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10