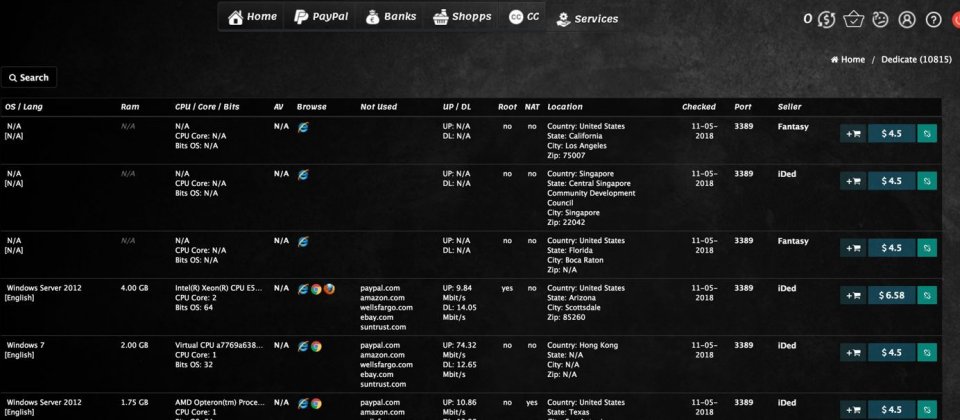

暗網中一家專門提供RDP的線上商店。

McAfee

要當駭客門檻已經降低!安全廠商發現網路罪犯們在暗網兜售可透過遠端桌面協定(remote desktop protocol, RDP)存取的可能受害IT系統相當多樣化,其中不乏物聯網裝置及政府、醫院、國際機場的系統。

McAfee進階威脅研究小組近日研究暗網上數個販售RDP門戶大開的裝置名單的市集,並對這些市集銷售的「商品」做了分析。這些市集銷售的RDP受害裝置名單小至15個,大到俄羅斯主要暗網市集UAS的40,000台,可讓駭客輕易進入受害電腦行不法之事。

研究人員指出,RDP是微軟讓用戶得以存取其他電腦的遠端存取協定,本身是強大的系統管理工具,但落入歹人之手就可能變成攻擊管道。

根據研究,RDP非法存取最主要用途是借道用戶伺服器/PC進行攻擊,藉此隱匿自己的來源IP,省去社交工程、使用攻擊套件及程式隱匿手法的麻煩。其次用途是大量發送垃圾郵件、竊取用戶信用卡或帳密等資訊、以及現今最熱門的挖礦、賺門羅幣(Monero)等。另外,雖然大部份駭客以網釣郵件及攻擊程式發送勒索軟體,也有像SamSam等駭客組織直接利用RDP後門程式偷潛入用戶系統。

研究發現,從RDP非法存取的受害名單來看,依作業系統類別,從久遠的Windows XP到最新的Windows 10都有。但Windows Server 2008和2012是最大宗,分別有11,000到6,500個研究樣本。而價格從3美元到19元不等,後者為具有管理員權限的高頻寬系統。

執行微軟Windows IoT的物聯網系統也是一大目標;研究人員發現,數百個以是Windows IoT(舊名Windows Embedded Standard),並使用1-GHz VIA Eden處理器的系統。研究人員相信這類系統可能位於荷蘭城市、住家和醫療系統。此外,還發現多個國家的公家系統,包括美國政府持有的系統。另有數十家為醫院、護理及醫療設備商。

研究人員特別指出,他們在數家市集上發現屬於一家主要國際機場的IP位址,他們在一台Windows Server 2008伺服器上發現兩個機場重要設施相關的帳號,一是安全及建築自動化系統,二是攝影監控及影像分析系統。而這個機場另一台電腦上,則可看到機場聯外自動運輸系統的登入帳號。駭客不用撰寫零時差攻擊、或發動網釣郵件或水坑式攻擊,只要10美元就可以買到這些系統名單。

為免被遭到非授權RDP存取,研究人員建議企業,應用複雜密碼及雙因素驗證工具避免被暴力破解RDP密碼,在開放網際網路上也絕對不可允許RDP連線。留心異常存取的行為,對於多次存取失敗的用戶應採取封鎖或使其失效。此外也可考慮使用不會曝露組織資訊的帳號命名法,並清查網路上所有系統的外部存取協定。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09