偽裝成正常應用程式的惡意木馬下載器

IBM資安團隊X-Force從6月起,在Google Play商店接連發現了至少10款惡意應用程式,這些惡意軟體都以阿奴比斯銀行木馬(BankBot Anubis)感染使用者的裝置,藉由偷取使用者的銀行帳密,進行金融詐欺犯罪。研究團隊提到,雖然10隻惡意程式數量不多,但在每隻惡意軟體的C&C伺服器(Command-and-Control)都可以採集到超過一千個樣本,影響總範圍並不小。

隨著Google Play這類應用程式商店,開始採取了安全層級的機制,進一步阻礙了惡意軟體的散布,不過,這些駭客也並非是省油的燈,研究團隊提到,惡意行為趨向分工化與專業化,為規避不斷發展的應用程式商店防禦機制,駭客現在的策略傾向於不一開始就將惡意軟體本體上傳到商店中,以避免輕易的被偵測以及抽驗發現。

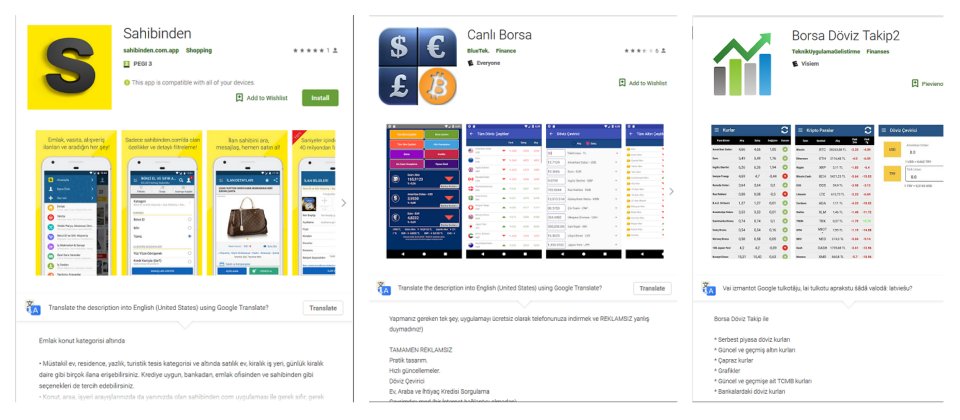

取而代之,駭客們會先上傳一個看似無害的軟體,其中夾帶下載器,下載器相對於惡意軟體本身,更有機率閃過安全檢查和遞迴掃描,而且一旦成功登陸被害者的裝置,便可以大開後門,將惡意軟體本體迎入系統內。這些在應用程式商店中的惡意下載器,以感染阿奴比斯銀行木馬為主要目的。

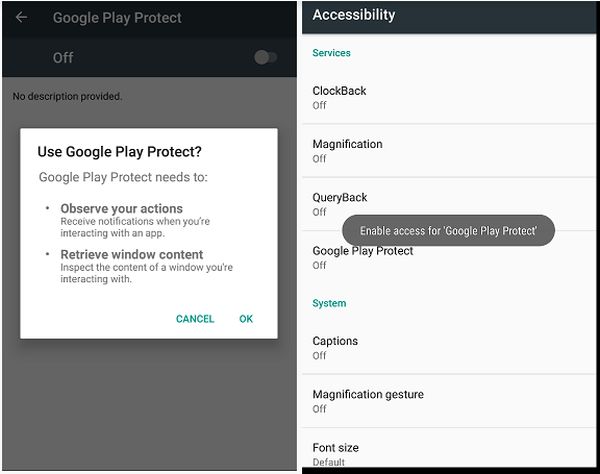

當受害者成功安裝惡意下載器後,該應用程式便會從C&C伺服器下載阿奴比斯銀行木馬本體,而該木馬會以Google Protect為名(下圖,來源:IBM X-Force),偽裝成正常應用,並要求使用者授予存取權限。而要求存取權限的目的,是要側錄使用者的鍵盤行為,這與大多數的銀行木馬不同,過去通常會在目標畫面上,蓋上一層假的畫面,誘騙受害者信以為真,在上面輸入帳號密碼。但阿奴比斯銀行木馬透過側錄鍵盤,就可以在任何的應用程式中竊取帳密。

這些含有惡意下載器的應用程式被設計來針對土耳其語言用戶,但透過不同的殭屍網路以及設計,阿奴比斯銀行木馬也影響30多個國家包含臺灣。研究團隊透過下載次數以及找到的惡意軟體,來估算Google Play商店中,這些惡意行為的活躍程度。在其中一個案例中,研究團隊找到了一千多個阿奴比斯銀行木馬的樣本,每個樣本都有不同的MD5簽章。

IBM X-Force研究團隊提到,這類的網路犯罪服務在黑市很常見,在商店中散布這些下載器的人,向各方惡意組織提供著專業服務,以進一步使用行動木馬進行金融詐騙。這些人有能力不停地更新惡意下載器,並維持C&C伺服器的運作,以感染更多的受害者,這都一再證明了此為一個有組織、有技術且深思熟慮的犯罪集團。

另外,把惡意軟體偷渡到官方商店中,對於駭客們來說效率很高,因為上面有最多的活躍使用者,而且使用者會傾向相信官方商店上的內容,因而降低了警覺性。X-Force研究團隊也認為,這些有組織的散布惡意木馬的行為已經商業化,並且存在專業的服務供應商,使用者應該意識到行動惡意程式所帶來的風險。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09