資安業者Fortinet揭露,勒索軟體GandCrab距上個版本發布才兩天,現在又釋出了新版本,並且增加了過去他們不曾觀察到的網路通訊策略。至於外傳GandCrab新版本將會透過伺服器訊息區塊(Server Message Block,SMB)漏洞主動傳染,Fortinet對此表示,經過他們研究後,認為這個說法只是推測,他們並無實際找到任何相關的功能,微軟已修補該漏洞,企業應該要盡速更新。

GandCrab發布4.0版本後的兩天又再度釋出了4.1版本,這兩個版本都是透過埋伏在盜版網站中,偽裝成破解應用程式的下載網址以誘騙受害者。Fortinet提到這個新版本的GandCrab,增加了過去沒看過的通訊策略,其中包含了一份寫死的感染網站列表,紀載了數量多達近千個不同的主機,GandCrab會連接到這些網站上傳資料。

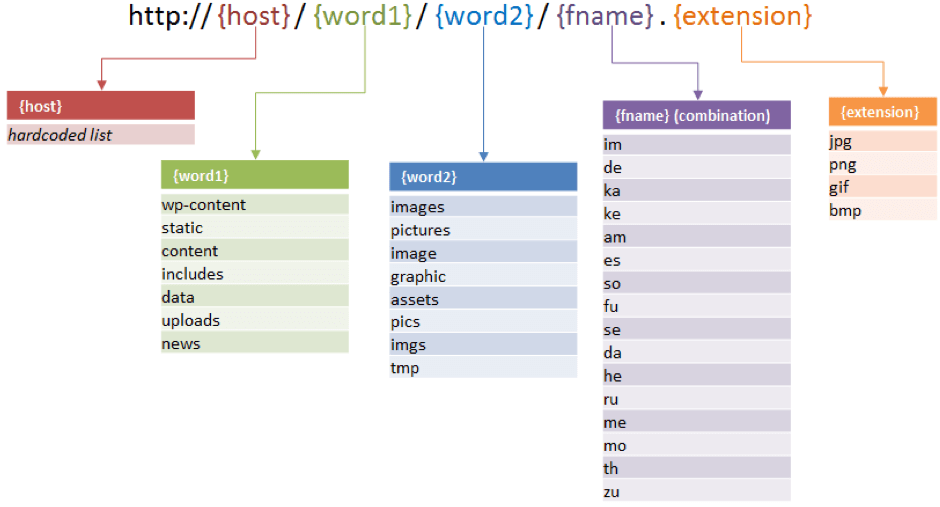

為產生完整的主機的網址,駭客使用隨機演算法,以http://{主機}/{字1}/{字2}/{檔案名稱}.{擴充}格式樣板生成不同的網址,最前面的主機會填入寫死的列表主機位置,後面的選項都有預定義的字詞。在成功連結網址後,惡意程式會傳送受害者的資料到所有的主機,其中包括IP位置、網路域名、作業系統以及GandCrab內部訊息等多項資訊。

Fortinet認為,將資料傳送到所有主機的動作很不尋常,因為通常傳送一次應該就代表成功了,但重複近千次的目的令人匪夷所思,Fortinet推論,這個動作可能是駭客在實驗某種功能,或是單純的進行轉移分析。GandCrab會主動關閉許多常用應用程式的程序,以確保加密檔案攻擊不會意外地被中斷,這些程序包含常用的Office、瀏覽器或是資料庫等,而也因為這些目標文件通常對受害者來說價值較高,勒索成功率也比較高。

由於去年肆虐一時的勒索病毒WannaCry、Petya/NotPeta,使用SMB漏洞進行傳染。而外界最近也一直流傳,GandCrab惡意軟體會透過SMB漏洞主動傳染一事,造成不少企業恐慌。Fortinet提到,他們並沒有在GandCrab上,找到可以實際使用SMB漏洞的功能,GandCrab感染主要是透過網路分享而非漏洞傳播。

Fortinet表示,目前並沒有證據證明GandCrab能透過SMB漏洞傳染,所以那僅是推測而已,一旦他們有所新發現,會即時對外發布相關消息,但他們也認為,GandCrab過去一星期積極發展,假設未來駭客真的增加了新功能,也不會特別令人感到意外。但重點是微軟的MS17-010更新早已修補了該漏洞,企業應該確保自己的系統已經獲得適當的更新。

熱門新聞

2026-02-09

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-10