微軟

微軟Azure AD近期發布不少新功能,像是與公雲儲存整合,加強RBAC存取機制。同時加強Azure AD安全性,同時要求特權號必須採用多因素身分驗證,以強化相關帳號的保護。而近日該公司則是宣布公有雲監控服務Azure Monitor,開始整合Azure AD事件日誌(Activity Logs),目前此服務已經邁入公開預覽版。

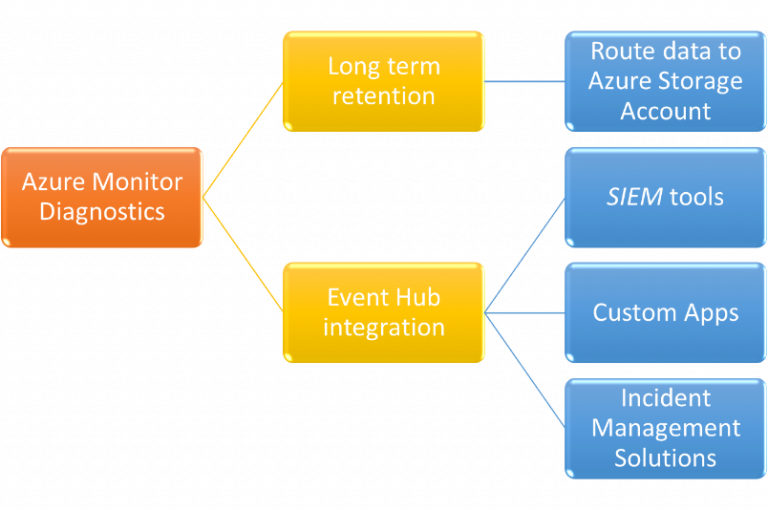

這一次微軟釋出的整合服務,總共有三個特點。首先,使用者可以利用Azure Monitor,結合AD Logs數據與企業用戶的儲存帳號、Event Hub。再者,它可以整合企業內部的SIEM產品,管理員不需要維護、開發自有的腳本程式。目前與微軟合作,提供SIEM整合解決方案的廠商為Splunk。最後,此服務也能與企業用戶內部既有的分析工具、事件管理產品整合。

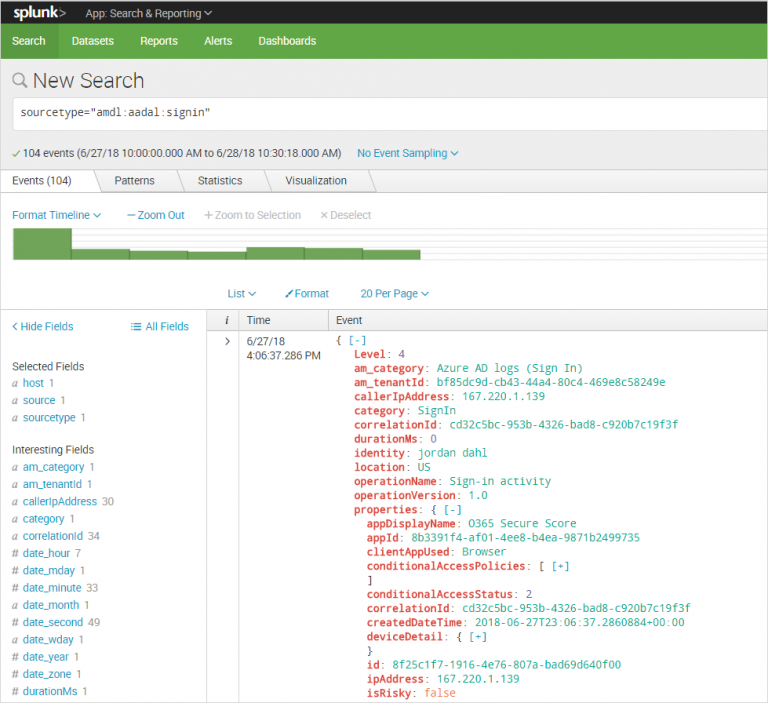

微軟表示,Azure AD事件日誌開始整合Azure監控功能後,使用者可以將稽核Log數據,封存至Azure儲存帳號,延長數據儲存的時間。再者,也可以串接稽核Log資料與Azure Event Hub,使用Splunk、QRadar等SIEM工具進行分析。

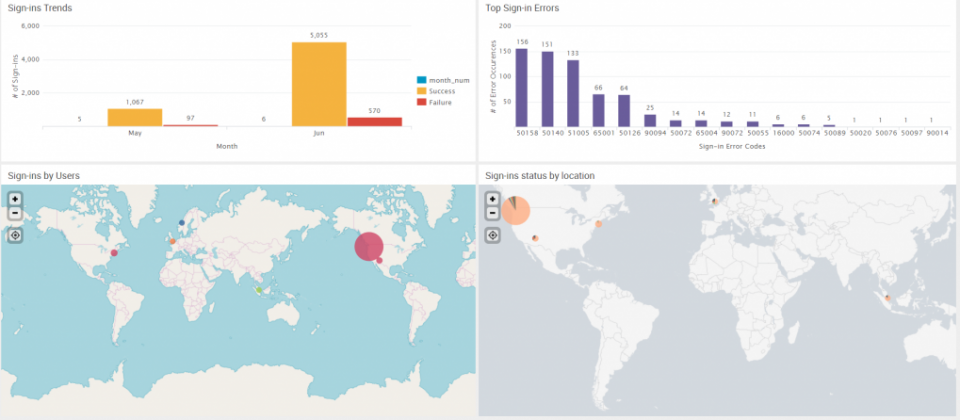

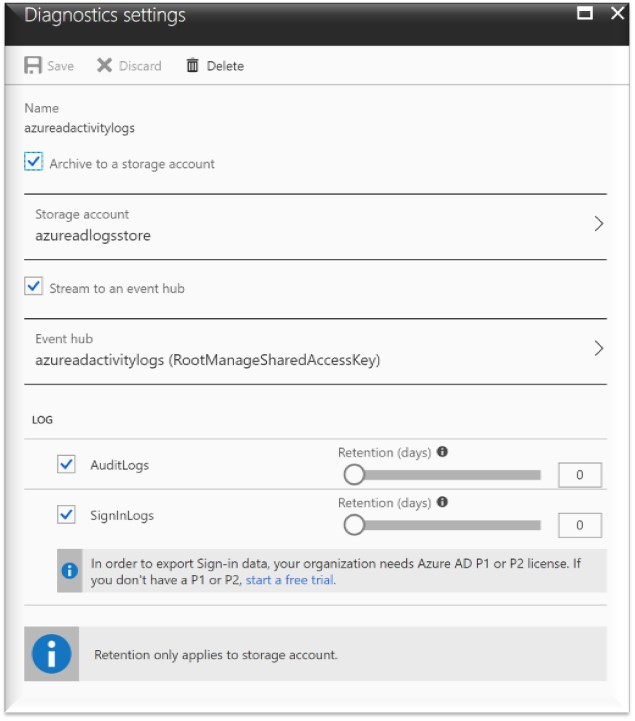

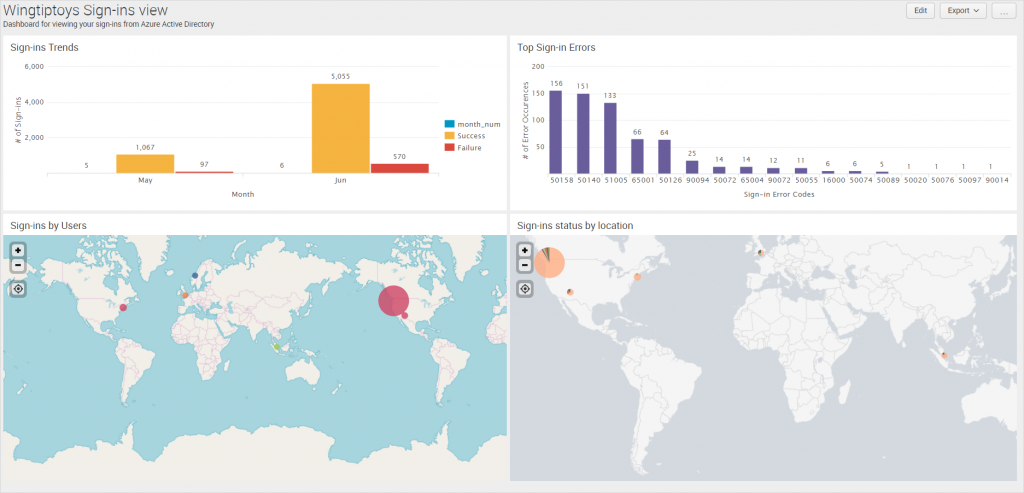

以Splunk的解決方案為例,使用者在儀表板內,可以利用不同角度,觀察使用者的登入行為。像是以月份為單位,統計使用者的登入量、登入錯誤次數,或者分析使用者多半在哪些地區登入。在使用選單中,管理員可以設定Log資料要封存至哪個儲存帳號,以及是否與Event Hub串接。此外,管理員也可以設定Log資料要留存的時間,以便未來稽核使用。

在整合頁面中,使用者可以設定Log資料要封存至哪個儲存帳號,以及是否與Event Hub串接。此外,管理員也可以設定Log資料要留存的時間,以便未來稽核使用。圖片來源:微軟

微軟也與外部廠商合作,企業用戶可以透過Event Hub,串接內部既有的SIEM工具及Azure AD Logs,進行後續分析。圖片來源:微軟

以Splunk的解決方案為例,使用者在儀表板內,可以利用不同角度,觀察使用者的登入行為。像是以月份為單位,統計使用者的登入量、登入錯誤次數,或者分析使用者多半在哪些地區登入。圖片來源:微軟

現在Azure AD與Azure Monitor加強整合後,使用者可以將資料封存至Azure儲存帳號,延長資料儲存時間。或者是與Evnet Hub結合,讓企業自有的SIEM工具、客製化應用等解決方案,可以分析Azure AD的數據。圖片來源:微軟

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-10

2026-02-09

2026-02-10