Aqua

主打容器安全的新創公司Aqua,今年陸續推出免費容器映像檔掃描工具MicroScanner,以及讓該工具串接Jenkins流程。而現在Aqua又開源釋出一款容器資安工具Kube-hunter,這款新工具鎖定了Kubernetes容器基礎架構環境,可以執行滲透測試任務,加強自家容器環境的安全性。現在該專案已經登上GitHub,讓開發者可自由使用。

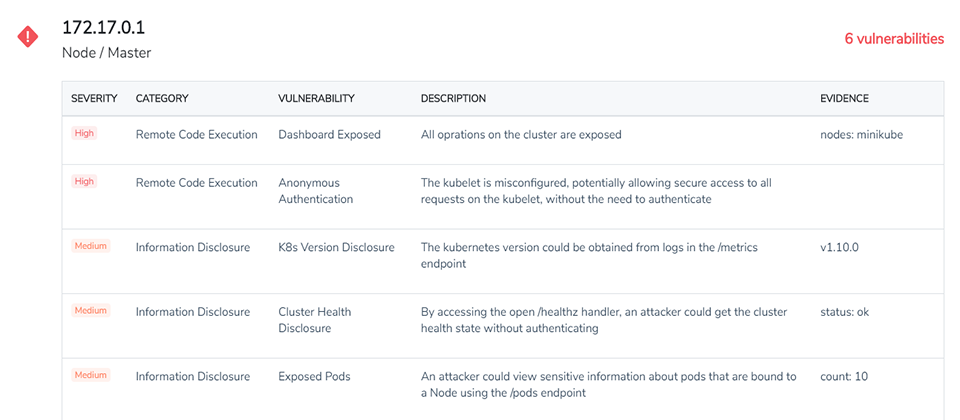

因應容器化部署需求,Aqua也有推出容器版本的Kube-hunter,方便企業用戶部署。而Aqua也有將該工具與Kube-hunter網頁進行串接,讓使用者可以與組織其他成員分享滲透任務的執行結果。Aqua表示,使用者輸入電子郵件後,系統會寄送一組Docker指令及Token,接著,在自家容器環境輸入該指令,Kube-hunter就會開始執行滲透測試。最後,Kube-hunter提供一組URL給該企業,讓使用者了解當前容器基礎架構潛在的問題。

目前,Kube-hunter總共有被動、主動此兩種模式。該工具預設為被動模式,可以用來探測企業用戶Kubernetes環境內潛在的存取弱點。在主動模式中,Kube-hunter執行的任務範圍,包含檢查Kubernetes SSL憑證中的電子郵件位址、掃描Kubernetes既有通訊埠是否有開放端點,以及Azure Kubernetes叢集部署是否有按照正確組態設定等。

如使用者將Kube-hunter調整至主動模式時,使用被動模式搜尋出的弱點,系統會點出攻擊者可能使用的攻擊手法。Aqua表示,開啟主動模式的企業用戶要特別注意,「它們有可能會改變叢集當前運作狀態,或者執行的程式碼。」

現在Kube-hunter總共有3種不同使用方式。第一種方式,將Kube-hunter容器部署在叢集外,指定叢集的網域名稱、IP位址後,就能進行滲透測試。第二種方式則是將Kube-hunter部署在叢集內特定主機運作,直接在本地環境偵測、掃描。最後,則是使用Pod作為部署單位,執行Kube-hunter。

不過Aqua也一再強調,強烈禁止開發者在非自家環境內,使用該款滲透測試工具。在發布Kube-hunter前,該公司已經審慎評估此款工具可能遭不法濫用,「不過事實上,非法人士早就在用不同工具進行測試、掃描。」透過此款工具,Aqua希望可以讓維運人員、系統管理員更容易找出系統部署漏洞,提早進行準備。

.png)

利用Kube-hunter就可以進行免費Kubernetes環境滲透測試,在Kube-hunter網頁中,系統會列出使用者環境出現的漏洞、嚴重性,以及問題細節的描述。利用URL,企業用戶也可以與組織內其他成員分享掃描結果。圖片來源:Aqua

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10