羅正漢攝

過去常看到資安事件爆發,其實在之前都有跡可尋,在過去的資安公司研究調查發現,駭客平均已潛伏超過500天,該如何及早發現資安問題,已成近年企業關注焦點。

在今日舉辦的CloudSec 2018大會上,趨勢科技資安事件應變小組資安顧問戴維劭對此提出建言,他從駭客入侵後的攻擊行為,歸納出企業在監控時,發生的問題與盲點。

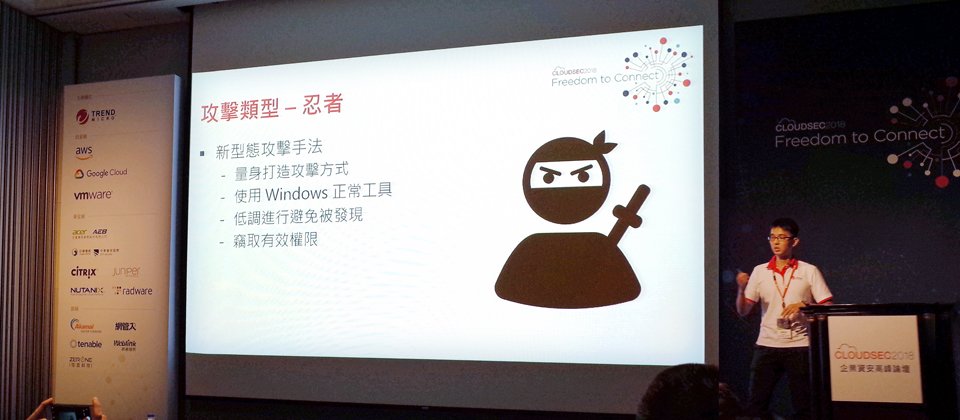

為了讓企業更瞭解問題,戴維劭進一步剖析,解釋控制階段到擴散階段的駭客手段。他說,當駭客入侵控制主機後,要做兩件事,一是拿到權限,二是使用特定手法來攻擊你的電腦。而從攻擊類型來看,戴維劭將之分成兩種,並以生動的方式來比喻。

簡單來說,傳統攻擊方式就是海盜,例如,入侵後直接用漏洞工具包來攻擊,攻擊速度快;另一種則是忍者攻擊,入侵後,安靜低調,他們設法取得高權限帳戶,之後,即可利用正常的管道做惡意的行為,而這也讓傳統防禦無法抵禦。

再從內網擴散方式來看,戴維劭以他們資安事件應變小組的經驗,說明面對忍者類型攻擊需要注意的管道,包括:遠端桌面RDP、網路芳鄰SMB、工作排程、WinRM、Telnet、Psexec等,都應當心。

像是遠端桌面RDP工具,固然帶來了方便性,但相對地,駭客也喜歡用。他也舉出一個實際案例印證,像是駭客成功入侵網頁伺服器後,上傳了一個程式,而這個程式不是後門程式,只負責轉送到其他網路通訊埠,例如,將192.168.1.20 Port 80,轉送到192.168.1.40 Port 3389,然後駭客就直接從外部RDP到企業內部伺服器,並可以直接把磁碟掛上來,將檔案拷貝帶走。如此一來,後來的事件調查也不容易查到。

如何杜絕多種可以被駭客利用的管道,戴維劭強調,面對不容易發現的忍者式攻擊類型,要用行為的方式來偵測,因為這些駭客透過正常管道做出異常的行為。

他也用很生活化的例子,來說明這件事。例如20年不見的朋友打電話來,這種行為是正常,但對方提出借錢的請求就是異常。

在偵測層面上,他認為可以分為兩種:網路層與系統層。戴維劭指出,網路層的監控包含445埠(SMB)、3389埠(RDP)、5895/5896埠(WinRM)、亂數埠(RPC)與22/23埠(Telnet)。他並提醒,像是Port 445也要特別關注傳送檔案與建立排程,還有一些要用特別的方式來監控,像是發起連線的來源、目標是否有關,異常連線等。

在端點部分,包括遠端桌面RDP、網路芳鄰SMB、工作排程、WinRM、Telnet、PorweShell、Psexec與Process,也都有需要做好偵測設定的部分。

為加速回應與降低損害,趨向即時事件處理的作法將成新防護手段

為了從正常事件找出駭客的異常行為,也就是抓到「忍者攻擊」的類型事件,他也提到了近年全球新興的資安防護概念,那就是MDR(Managed Detection Response)。

研究機構Gartner在2017年提出MDR,目前全球已有許多業者開始關注,並憑藉各家的技術能量,而推出這種類型的解決方案或服務。

戴維劭表示,不像以往都是偏向非黑及白的記錄蒐集,為了加速回應與降低損害,讓威脅潛伏的時間被壓縮到極短,現在的MDR,則蒐集大量的記錄,並要有快速過濾分析的情資系統,以及專業人員,幫助事件處理更趨向即時。

他並舉出實際案例,一家企業四年前發現威脅潛伏,需要1,657天,而藉助MDR這樣的新型的資安防護作法之後,可促始發現問題的速度變快,他們的經驗,三年後,已可加速到在2天內就能處理,四年後更是縮短在1天之內。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06