發生於2017年10月的遠銀SWIFT盜領事件,被駭客瞬間盜轉18億元(6,010.4萬美元),不僅震驚全臺灣,更讓全國上下見證網路時代的銀行搶劫。然而到底是誰搶了遠銀?雖然多家資安公司把矛頭指向北韓政府支持的駭客組織Lazarus,但是在第一線處理事件調查的警調單位卻未予證實。

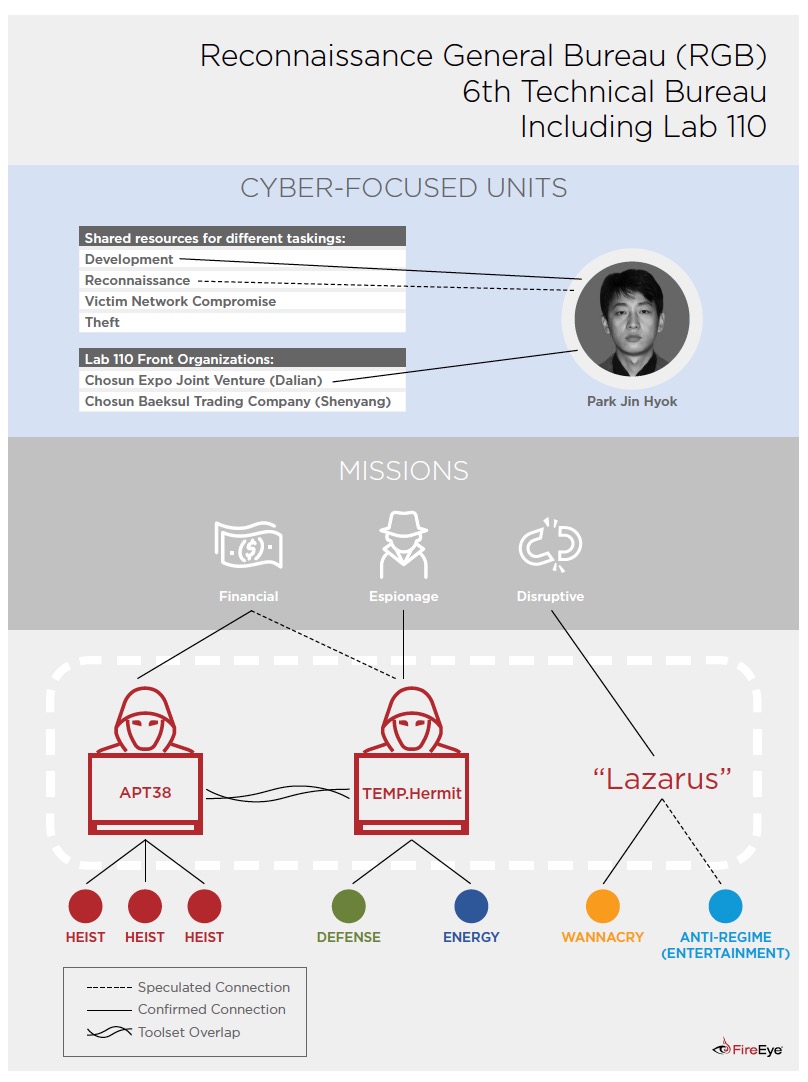

到底誰搶了遠銀?日前美國司法部起訴北韓男子Park Jin Hyok,控訴其為Lazarus組織成員,並參與索尼影視(Sony Pictures)2014年被駭事件、SWIFT、Wannacry等網路攻擊事件,今日(10/3)資安公司FireEye在匯整諸多攻擊事件資訊之後,進一步公布一份新調查報告,指證北韓網軍Lazarus旗下其實已分支出一個專門搶劫銀行的APT 38組織,包括2016年2月孟加拉銀行的SWIFT盜轉事件,以及2017年10月遠東銀行的SWIFT盜轉事件,皆為APT 38組織所為。此舉進一步證實了遠銀是被北韓搶劫。

FireEye全球情資部門負責人、副總裁Sandra Joyce表示,資安社群所說的Lazarus是泛指北韓政府支持的駭客組織,最近FireEye辨識出的APT 38,是專門攻擊金融機構的北韓Lazarus旗下駭客組織。這個駭客組織的任務動機完全是財務導向,他們像是搶劫銀行的金融犯罪組織,卻採用更高級的網路間諜攻擊手法,至今已有11國的金融機構受害,竊取的金融也高達11億美元。雖然APT 38與Lazarus旗下其他組織會共享資源,如針對國防廠商竊取機密的TEMP.Hermit,但APT 38已經針對金融機構發展出專門的攻擊方法與工具,對全球金融機構將造成很大的威脅。

APT 38組織入侵金融機構的管道,包括先入侵財金媒體,發動水坑(Watering Hole)攻擊,讓金融業從業人員在瀏覽財金資訊網站時被植入惡意程式,或是透過LinkedIn的邀請,接觸特定金融機構的從業人士,進行社交工程攻擊;同時也會透過Linux等開源系統的漏洞,如Apache Struts2的漏洞,以入侵伺服器,可說是多種手法並進。

在入侵金融組織之後,APT 38所採用的網路間諜技法,讓他們不惜長期滲透潛伏,偵察目標對象的網路與系統架構,甚至針對SWIFT發展專門的DYEPACK攻擊軟體,而且會就偵察結果迅速修改攻擊武器,例如有一受害金融組織採用Foxit PDF這樣的PDF閱讀器,APT 38組織在察覺後,就立即修改DYEPACK攻擊軟體,使其竄改的SWIFT交易報表可由FoxIT開啟,而不被察覺。

從FireEye匯整的資料來看,APT 38組織潛伏在金融機構的時間平均達到155天,而潛伏時間最長的案例,甚至高達678天,幾乎快要兩年了。由此可見APT 38在鎖定搶劫對象後,不惜長時間潛伏、偵察與部署攻擊工具。

APT 38組織成功竄改SWIFT交易記錄後,會將錢財轉移至其他國家或非盈利組織,接著就會使用破壞性工具,摧毀受駭組織的網路或系統,一方面是消毀證據,另一方面則為後續的跨國洗錢作業爭取更多的時間。在最近一起巴西金融機構受害事件中,APT 38的破壞作為造成1萬臺工作站電腦與伺服器無法運作,使得電話等多種服務都停擺。

Sandra Joyce指出,APT 38的任務是搶劫銀行以為北韓政府帶來更多收入,在北韓遭受全球更嚴厲的經濟制裁,以及急於發展核武的情勢下,APT 38的行動變得更加頻繁,未有停歇的現象。金融機構除了提高警覺之外,亦可由APT 38採用的攻擊方式、惡意程式與攻擊工具,在自身防禦架構中加入相關的防堵措施。

APT 38於攻擊階段所採用的惡意程式與工具

階段1:入侵初始(Initial Compromise)

.入侵網站

.存取Linux伺服器,探查如Apache Struts2等弱點

階段2:站穩腳步(Extablish Foothold)

.NETSEGG

.QUICKCAFE

.QUICKRIDE.POWER

.RAWHIDE

.SMOOTHRIDE

.WHITEOUT

.TightVNC

階段3:提升特權(Escalate Privileges)

.SORRYBRUTE

.Mimikatz

階段4:內部偵察(Internal Recon)

.KEYLIME

.SNAPSHOT

.MAPMAKER

.Windows執行指令「net1.ext」

.Sysmon

階段5:橫向擴展(Lateral Movement)

.HOTWAX

.NACHOCHEESE

.REDSHAWL

.WORMHOLE

.RDP

.ReDuh

.TCP Gende Change Daemon

.使用受害用戶與網域的權限

.Windows Group Policy

階段5:保持現狀(Maintain Presence)

.BLINDTOAD

.CHEESETRAY

.RATANKBAPOS

.SLIMDOWN

.JspSpy

.建立防火牆規則以利後門程式運作

.讓防毒軟體偵測不到

.取得用戶權限

階段6:任務完成(Mission Complete)

.BOOTWRECK

.CLEANTOAD

.CLOSESHAVE

.DYEPACK

.DYEPACK.FOX

.SCRUBBRUSH

.SHADYCAT

.DarkComet

.Hermes

.清除Windows事件記錄與系統記錄

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10