Cisco

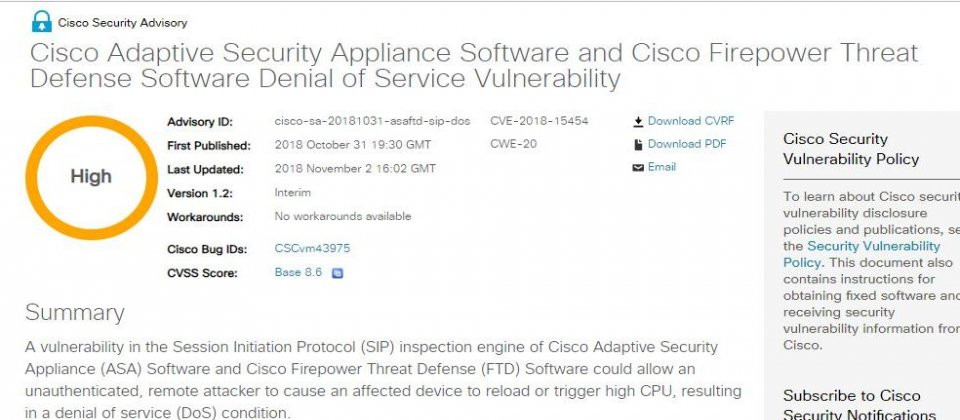

思科上周發出安全公告,旗下多款安全硬體存在SIP(Session Initiation Protocol)協定零時差漏洞,可能導致駭客重新啟動硬體引發阻斷服務(Denial of Service)攻擊。該漏洞尚未有修補程式。思科同時警告網路上已有開採情形出現。

編號CVE-2018-15454的漏洞是由思科產品安全事件回應小組(PSIRT)發現,出現在該公司產品中二項軟體,包括Adaptive Security Appliance(ASA)9.4版以上以及Firepower Threat Defense(FTD)6.0版以上的SIP檢測引擎。這項漏洞歸因於對SIP流量未能正確處理,讓攻擊者傳送變造過的SIP呼叫指令來開採。

漏洞一經開採,將使未授權的遠端攻擊者得以重新啟動有漏洞的硬體,導致DoS攻擊。如果未能重啟硬體,則會持續佔用CPU運算資源,拖慢其回應速度。思科將之列為CVSS Score 8.6的高風險漏洞。

上述版本ASA及FTD軟體均因預設開啟SIP檢測功能而曝險。共有8款執行上述實體和虛擬機器受到該漏洞影響,包括:

3000 Series Industrial Security Appliance (ISA)

ASA 5500-X Series Next-Generation Firewalls

ASA Services Module for Cisco Catalyst 6500 Series Switches and Cisco 7600 Series Routers

Adaptive Security Virtual Appliance (ASAv)

Firepower 2100 Series Security Appliance

Firepower 4100 Series Security Appliance

Firepower 9300 ASA Security Module

FTD Virtual (FTDv)

值得注意的是,思科警告已經有開採漏洞的情形發生。但目前尚未有修補程式。

目前最好的緩解方法是關閉SIP檢測功能,但這將危及企業的SIP連線。另一方法是啟用存取控制表(ACL),在EXEC模式下啟用clear conn address <ip_address>,或使用shun <ip_address>指令來防堵攻擊流量。另外管理員也可留意流量Set-by Address標頭值設為0.0.0.0無效值的流量。

思科產品上周也爆漏洞。德儀(TI)藍牙晶片上周被揭露有二個重大安全漏洞,可能讓駭客開採後入侵企業網路、或利用網路裝置散佈惡意裝置。包括思科、Meraki及Aruba的無線AP產品都受到波及。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09