Vision Direct證實11月3日至8日網站資料外洩

Vision Direct

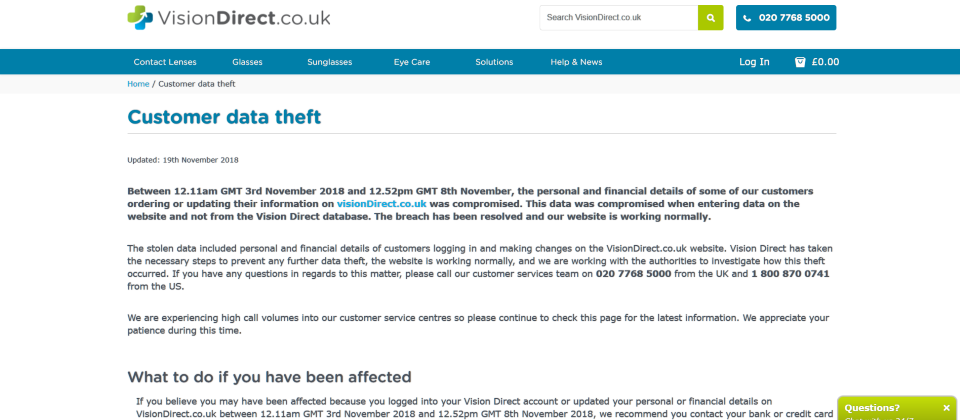

近期線上購物網站遭到攻擊,洩露大量使用者個資或是交易明細的情況,可說是時有所聞,在19日時,英國的線上眼鏡商城業者Vision Direct證實,他們的網站出現資料外洩的情況,包含了從11月3日至8日,線上交易的信用卡資訊,以及用戶的個資。而根據該公司與多名資安專家的分析,洩露資料的側錄軟體,來自於假冒的Google Analytics指令程式碼。

這個網路商城業者的聲明中指出,只有在前述5天的時間內,在該公司網站上使用信用卡刷卡購物,或是修改個人資料,就可能受到影響,但他們強調,使用Paypal購物的用戶不受這次資料外洩事件波及。Vision Direct宣稱,他們已經透過電子郵件,通知所有被影響的客戶。

該公司表示,只有存放在網站上的資料遭竊,其後端的資料庫並未受到波及。Vision Direct指出,這些遭到曝露的用戶資料,包括使用者的全名,訂單地址、電子郵件信箱、密碼、電話號碼,還有完整的信用卡資訊,也就是卡號、到期日,以及安全碼(CCV)等。

此外,若是使用者透過客服電話,於上述期間內修改自己帳號的資料,也同樣會被波及。因此對於資料可能遭到洩露的用戶,或是信用卡出現盜刷,該公司也請使用者儘速和發卡銀行聯繫。

根據外媒TechCrunch向該公司確認,Vision Direct發言人進一步表示,他們旗下所有網站(英國主站、愛爾蘭、挪威、法國、西班牙、意大利,以及柏林網站)都遇害,總計16,300位客戶的資料受到影響,其中6,600人涉及交易資料,其餘9,700人則是個人資料外洩。

洩露來源是偽造的Google Analytics指令碼

自從Vision Direct公布個資外洩事件之後,資安研究員Mikko Hypponen研判,該公司的用戶個資是經由在該公司網站上的JavaScript側錄程式洩露。而另一名研究員Troy Mursch則接著從英國主站上發現,這是一個假冒Google Analytics的指令碼。再者,上述惡意指令碼不只在主站出現,也同樣出現在其他的Vision Direct網站裡。

針對上述偽冒的指令碼研究,先前9月有位研究員Willem de Groot於部落格中揭露他的發現,指出指令碼裡的導向的網域是g-analytics.com,而非Google所有的google-analytics.com。

我們實際依循研究人員的方法,透過PublicWWW網站搜尋,發現其中許多網站裡都出現了冒充Google Analytics的程式庫,也包含Vision Direct旗下的英國和西班牙等版本的網站。

Groot還發現,這個指令碼所含有的惡意軟體,具備自我複製到其他網站的能力,因此他在這次攻擊事件的2個月前就警告,電子商務網站必須加以防範。

資安研究員Willem de Groot早於9月6日時,就在部落格中揭露假冒的Google Analytics模組,也指出應與Magecart駭客集團有關。

然而,Vision Direct遭駭之後,該公司發言人表示,上述偽造的指令碼他們也向Google通報,但截至目前為止,這些連結仍在存在,而且還會將用戶重新導向正牌的Google Analytics網站。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10