當今的資安框架多是建立在防禦的面向,值得注意的是,近年也有以剖析攻擊面為出發的資安框架,而MITRE ATT&CK就是典型的例子,它對於攻擊流程的定義,提出了更有系統性的歸納,成為簡單易懂的模型與通用語言,這也讓各家資安業者在說明網路攻擊鏈(Cyber Kill Chain)時,有統一的標準去依循,而企業也可透過這樣的工具,更方便地理解攻擊者行為帶來的安全風險。

MITRE是何方神聖?它是美國非營利組織,除了協助進行多項資安相關研究,同時,也是維運CVE漏洞資料庫背後的組織,而ATT&CK框架的研究計畫,是該組織在2015年5月發起。

近年來,MITRE ATT&CK逐漸受到重視,而國內大多數人對此概念可能還很陌生,因此這次我們也找到熟悉此議題的專家,幫助我們更進一步了解,他是OPSWAT亞太區副總經理林秉忠,在去年上半就曾在國內公開議程介紹過ATT&CK框架。

對於這套架構的理解,林秉忠先從Cyber Kill Chain談起。他指出,近年各家資安公司釋出許多網路威脅情資或報告,當中描述某一組織在攻擊行為的步驟。因此可供企業當成掌握攻擊流程與防範的參考,以採取必要的預防或控制戰略,像是藉由打斷Cyber Kill Chain來防禦,以及在資安鑑識時可輔助解析過程。

然而,各資安業者定義的Cyber Kill Chain不盡相同,從入侵初始到結束的過程當中,林秉忠指出,有些業者畫分為5個階段,有些業者則是7個或9個等,也因此,各家業者對同一事件報告的描述會有出入。

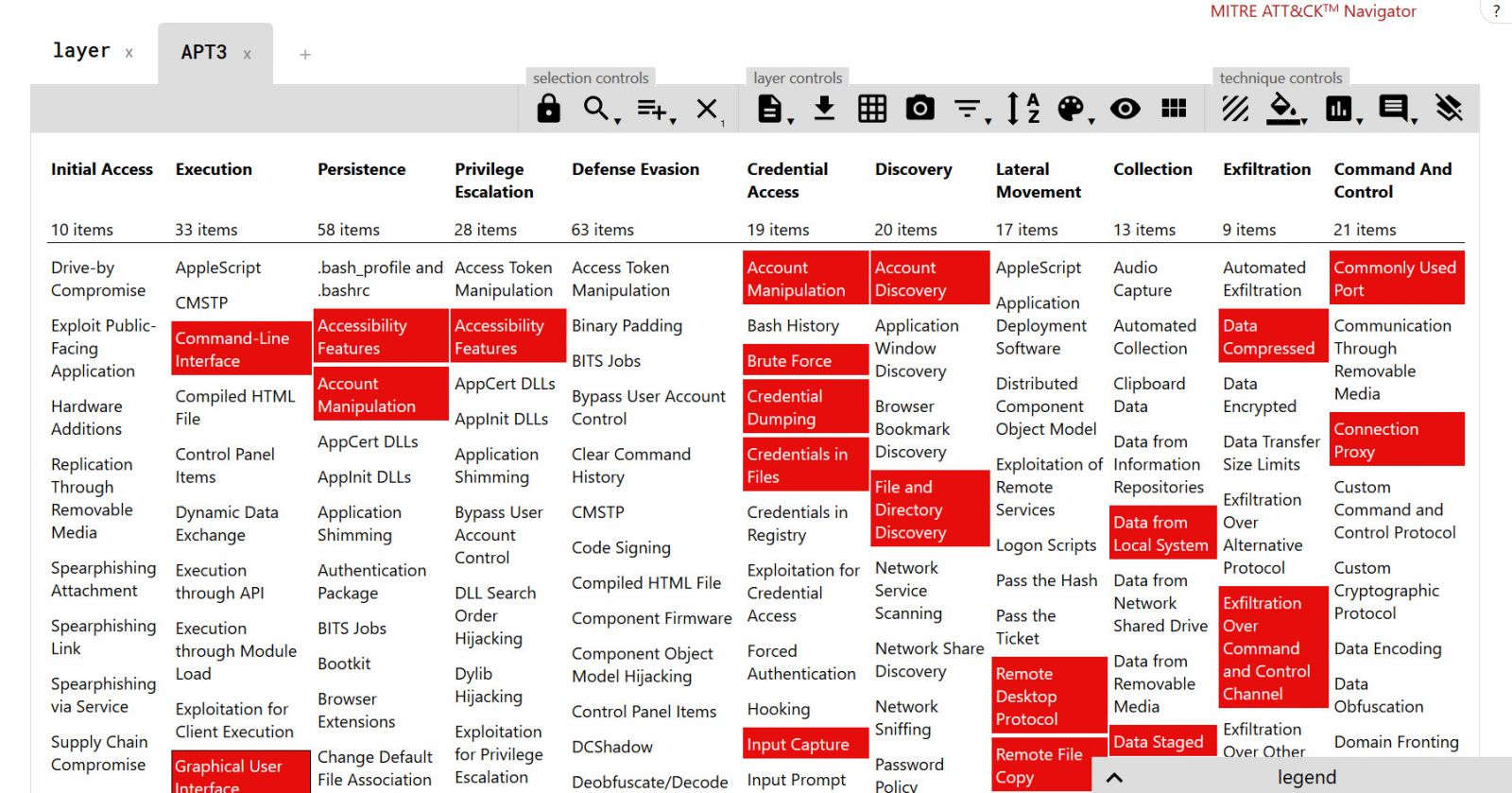

而MITRE提出的ATT&CK框架,是將入侵期間可能發生的情況,做出更細的畫分,區隔出11個策略階段。包括:入侵初期、執行、權限提升、防禦逃避、憑證存取、發現、橫向移動、收集、滲透、指揮與控制。

同時,針對攻擊方在每個階段,MITRE也將所使用的手法工具蒐集起來,歸類為知識庫,如此一來,將有助於我們理解攻擊者具備的能力。

讓入侵手法描述能有通用語言,可望幫助入侵事件的討論解釋等溝通

更進一步而言,林秉忠指出ATT&CK的最大價值,是可以加速各界的溝通。因為在此框架建立之後,不論是業者跟企業之間的討論,向管理層與客戶解釋複雜的概念,或是要進行攻防演練,都會變得較為容易。同時,這也影響了網路威脅情資的資料交換。

舉例來說,過去每家資安業者發布關於APT組織的報告,透過文字描述了攻擊的手法,包括駭客初期的研究、攻擊潛伏、水平擴散等一系列的過程,但這種「說故事」的方式,其實不夠「結構化」,相關圖表也是依照各自定義的Cyber Kill Chain而設計。

而MITRE ATT&CK的優勢在於,提供了統一且結構化的方式,去描述攻擊者手法與行為,只要使用一張框架去呈現,就能看出攻擊者所使用的策略與手法,並能有更一致的過程來確定威脅的階段。簡單來說,就是透過標準化、架構化的資訊,可以更快速檢視網路安全事件的全貌。

例如,在針對某一駭客組織的側寫時,各家資安廠商,甚至一般企業,皆可透過MITRE ATT&CK的框架,很快就能描述攻擊者如何準備,以及發起和執行攻擊。

換言之,這將有助於所有人理解已知攻擊者行為可能帶來的安全風險,不論是資安業者或企業,都可以藉此改進他們的檢測和預防方法。例如,對於企業而言,能幫助評估與選擇適合的工具,以改善其網路防禦。像是優先關注對企業最具威脅的組織,以考量相應的安全措施。

搭配自動化攻擊模擬,可進一步幫助評估EDR產品成效

近期,MITRE ATT&CK開始變得更受注目,不僅是有越來越多資安業者使用此框架,用以描述網路攻擊的複雜性,並且還能進一步幫助評估安全防護產品。林秉忠指出,透過MITRE ATT&CK對於駭客組織的側寫,不僅能清楚知道該組織的攻擊手法,更好的用處是在幫助企業進行攻防演練,以及驗證防禦工具是否能夠帶來與預期相符的成效。

例如,現階段流行的端點偵測與回應EDR產品,企業在導入採購時要如何驗證其有效性?因此企業可能面臨的困擾,在於不容易評估各家產品。而在有了ATT&CK之後,當資安業者公布某一APT組織的報告,企業可將情資依照此框架填入,接下來,再運用自動化的攻擊模擬平臺(Automated Adversary Emulation),幫助企業建立一個模擬紅隊的攻擊,並檢視EDR產品是否能夠捕捉到這些攻擊行為,就能當成企業在評估這類產品的一種參考資訊。

以目前市面上的自動化攻擊模擬平臺來看,林秉忠表示,有不少開放原始碼的工具,像是Caldera、Red Team Automation等,也就利用了ATT&CK框架來模擬攻擊行為,甚至還有像是RedHunt OS這樣的開機光碟工具,整合了豐富的威脅情報、記錄分析與自動化攻擊模擬工具,可以讓用戶更容易去應用與執行。

MITRE去年發起評估計畫,已有7家業者參與2家跟進

另一方面,許多企業要求資安業者融入ATT&CK,資安業者也在產品中使用ATT&CK,以便於在客戶溝通時能用通用的語言。

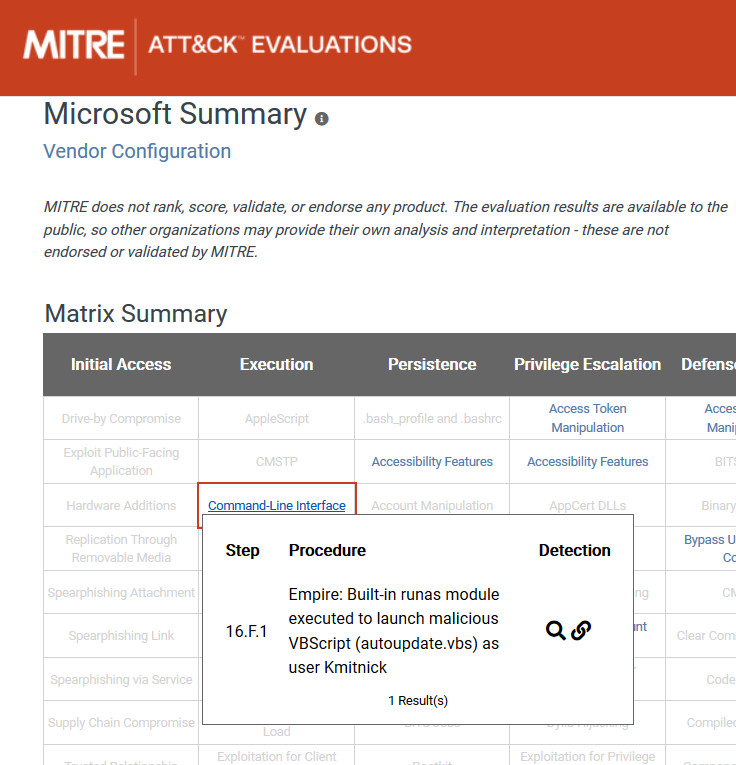

甚至,在2018年11月,我們看到MITRE還公布了一項ATT&CK評估(ATT&CK Evaluations)的計畫結果,這是他們為了評估安全產品而進行的計畫,在去年4月,共有7家業者表示願意參與,包括Carbon Black、CounterTack、Crowdstrike、Endgame、微軟、RSA與SentinelOne。該計畫使用了ATT&CK框架的評估方法,並以APT3組織的攻擊行為,來評估安全業者產品的能力,目的是希望幫助業者提高安全能力。

在這次評估計畫中,MITRE也定義了9種偵測類別,以便於企業溝通討論。而用戶在評估結果的網頁上,也可藉由ATT&CK矩陣,檢視各廠商產品對於APT3組織的各式手法偵測能力。

而這樣的作法,也確實吸引到更多資安人員與相關業者。例如,全球市調研究機構Forrester的資深分析師Josh Zelonis在去年12月表示,他對於這項ATT&CK評估計畫感到興奮,但對於評估結果還是有些失望,因為他認為缺乏評分機制,所以,他自己提出了一套評分標準,將不同的偵測類別,畫分5分、3分、1分與0分。

而且,在今年2月中,我們也看到FireEye與Cybereason跟進了ATT&CK評估方式,甚至FireEye發布消息,表明他們使用了Josh Zelonis的評分方式,讓自己的產品與上述7家業者相比,以說明自家端點安全產品的有效性。

長期而言,ATT&CK框架的應用及發展,都值得各界關心資安的人士多加注意。事實上,近年MITRE為了推動ATT&CK,也做了很多努力,像是在這份知識庫中,對於所有入侵策略所採用的各式技術手法,都有詳細介紹,現階段(2月底)已累積223個手法,還包括哪些駭客集團使用該手法,並有減緩與偵測的相關說明。

為了要讓此框架更容易使用,在2018年3月,MITRE還推出了名為ATT&CK Navigator的網頁應用程式,介面風格類似Excel試算表,讓用戶應用ATT&CK矩陣可以更方便。

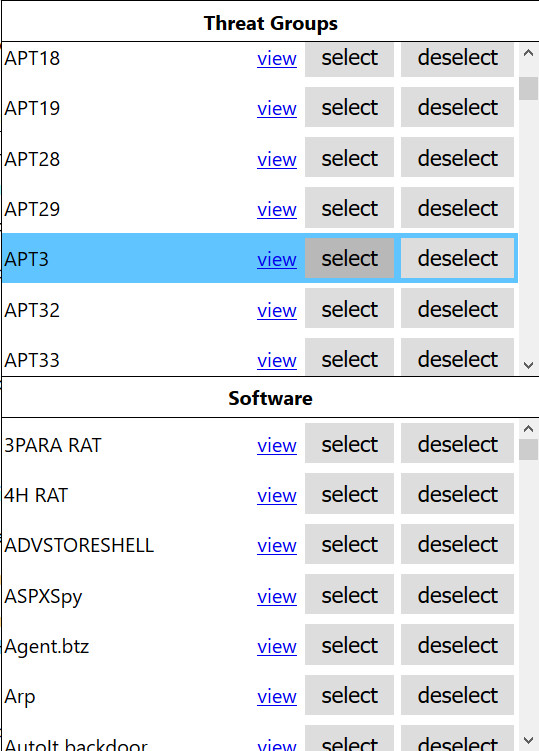

例如,這套線上服務具備了增加註釋、底色與指定分數的功能,也有對應Windows、Linux與Mac平臺的篩選器,讓用戶能直覺的檢視自身的防禦範圍,並能將結果匯出成向量圖檔或XLSX檔。同時,介面上還提供像是業界定義的各個威脅組織與惡意程式,用戶只要選擇後,就能看到該組織或程式的所有攻擊手法,以及所在的策略階段。

附帶一提的是,就名稱而言,上述的ATT&CK框架,主要稱之為ATT&CK for Enterprise,其實MITRE還提出了pre-ATT&CK,以及ATT&CK for Mobile,將分別對應攻擊前準備與行動的框架。

為了便於使用,MITRE也提供了ATT&CK Navigator網頁應用,當中並匯整了相關威脅情報,像是用戶選擇APT3時,就可以看出該組織使用的策略與手法,而介面上也提供色彩、加註與匯出等工具,方便使用者運用。

在去年11月公布的ATT&CK Evaluations計畫結果中,用戶可在專屬網頁上檢視參與的7家資安業者評估結果。例如,在微軟的矩陣中可檢視APT3所使用的各式攻擊手法,能否被產品偵測,詳細資訊中也以圖示說明對此手法的偵測類別。而在今年2月底時,我們又看到另外兩家業者加入。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10