Fireeye

今年2月曝光的WinRAR安全漏洞CVE-2018-20250可藉由壓縮檔案將惡意程式植入使用者的開機程序,受到廣大駭客的青睞,除了McAfee透露在CVE-2018-20250漏洞被公布的第一周就偵測到逾100種不同的攻擊行動之外,其它資安業者也相繼披露鎖定該漏洞的攻擊樣本。

例如360威脅情報發現,在韓國出道的台灣女星葉舒華的壓縮檔案「10802201010葉舒華.rar」其實暗藏了遠端控制後門程式OfficeUpdateService.exe,可用來掌控電腦的啟動或關閉,竊取系統上的檔案,或是盜錄螢幕畫面等。

另有一個RAR檔案是鎖定阿拉伯地區的使用者,駭客所散布的「JobDetail.rar」檔案看似含有一個描述工作機會的PDF檔,但解壓縮之後,它卻在系統上植入了一個PowerShell後門程式,可再自遠端伺服器下載其它惡意程式。

至於FireEye最近發現的攻擊樣本「Scan_Letter_of_Approval.rar」則假冒為美國社會工作教育協會(CSWE)申請許可,但實則暗藏一個可與遠端伺服器交流的VBS後門程式。

還有一個「SysAid-Documentation.rar」檔案鎖定的攻擊對象是以色列的軍事產業,它偽裝成來自IT服務管理軟體業者SysAid,解壓縮之後卻在啟動程序中植入了惡意程式SappyCache。

針對烏克蘭的「zakon.rar」則是以烏克蘭前任總統所發出的產官合作訊息為誘餌,只要以WinRAR解壓縮它就會在啟動程式中植入Empire後門程式。

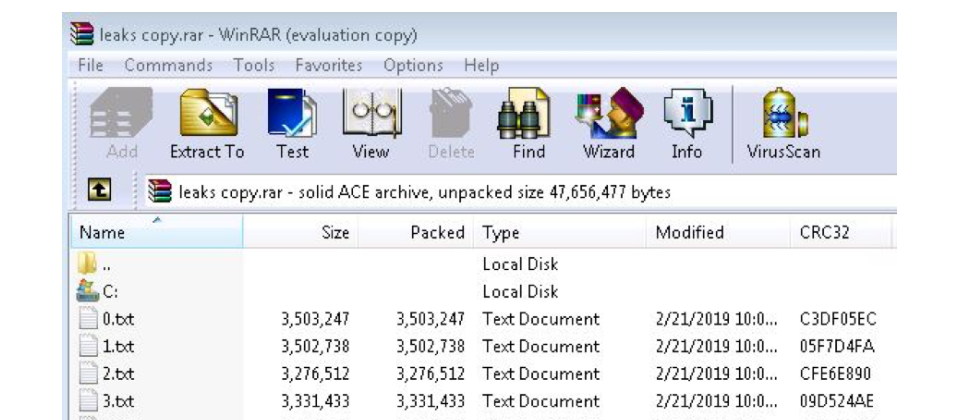

FireEye還發現一個有趣的攻擊樣本,此一「leaks copy.rar」看似含有眾多遭竊的電子郵件帳號及密碼,但其實可能含有各種不同的惡意程式,從鍵盤側錄、密碼竊取到遠端存取木馬等,該樣本主要吸引的族群就是駭客。

研究人員警告,之所以能在短期內就能看到如此五花八門的WinRAR漏洞攻擊樣本,除了因為WinRAR擁有5億的龐大用戶之外,也因WinRAR缺乏自動更新機制,再加上CVE-2018-20250非常容易開採,相信未來會有更多的駭客繼續利用該漏洞。

WinRAR已於2月28日釋出修補此一漏洞的WinRAR 5.70,WinRAR用戶應儘速展開升級。

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10