Avanan

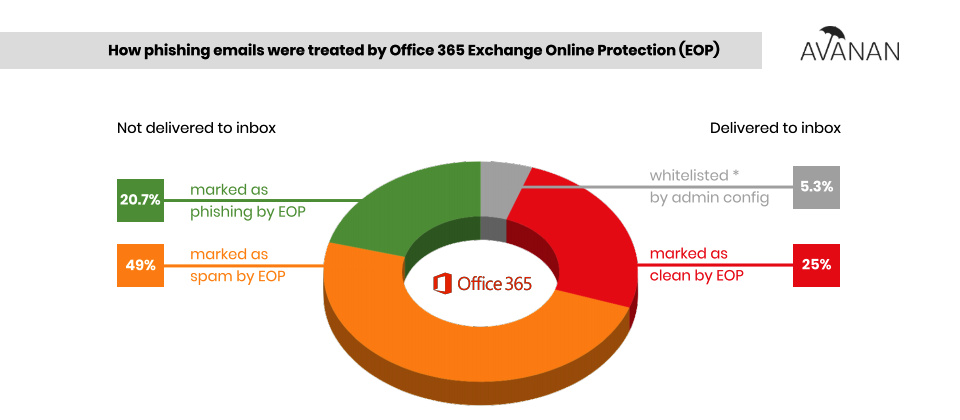

雲端安全業者Avanan在最近公布的《全球網釣郵件報告》中指出,有25%的網釣郵件能夠躲過Office 365內建的Exchange Online Protection(EOP)安全機制,另有5.3%的網釣郵件是因管理員的配置錯誤,而送到使用者的信箱。

網釣攻擊通常是藉由電子郵件接觸使用者,誘導使用者開啟惡意檔案或點擊惡意連結,以於電腦上植入惡意程式或騙取使用者的憑證,是最近10年來最普遍的威脅。

Avanan掃描了5,550萬封寄至Office 365及G Suite的電子郵件,其中有5,238萬封是寄至Office 365,有312萬封寄至G Suite,在每99封電子郵件中就找到1封網釣郵件。

在所有被Avanan偵測到的逾65萬封網釣郵件中,有高達50.7%的網釣郵件含有惡意程式,有40.9%是為了竊取使用者憑證,另有8%為的是勒索,0.4%為魚叉式網釣。

這些網釣郵件看起來與合法郵件並無不同,它們也許都來自知名品牌、都含有源自Google Drive的連結、都採用短網址,也都未揭露收件人名單,不過網釣郵件有些特別明顯的特徵,例如若含有連往WordPress網站的連結,有35%屬於網釣郵件,若含有加密錢包位址,更有98%是網釣郵件。

網釣郵件也經常冒用知名品牌的名義寄送郵件,最常被冒用的是微軟,佔了43%,居次的則是Amazon,佔38%,另有9%冒用PayPal、花旗銀行、HSBC等金融品牌,以及2.5%冒用的是UPS、FedEx與DHL等物流品牌。

該公司特別分析了寄到Office 365的電子郵件,發現有25%的網釣郵件被EOP認定為安全郵件,還有5.3%的網釣郵件是因管理人員的配置錯誤,將它們列入白名單而寄到使用者信箱,意味著有30.3%的網釣郵件可成功抵達Office 365用戶信箱。

Avanan指出,駭客主要是透過隱匿手法繞過EOP郵件防護機制,例如將惡意網址拆分以讓EOP無法識別,或者是以畸型的郵件形式及附加檔案來混淆EOP,也會將惡意連結藏在看似無害的附加檔案中。Avanan說,隱匿手法不管是對EOP或微軟的進階威脅防護(Advanced Threat Protection,ATP)都非常有效,但駭客卻不常用,猜測是為了避免攻擊手法曝光而受到圍堵所採取的策略。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26