Google宣布了多種新方法,幫助企業部署零信任架構BeyondCorp模型,從為Cloud Identity-Aware Proxy(Cloud IAP)加入情境感知,到推出Active Directory(AD)託管服務等,都是要讓企業不需要VPN,或是為應用程式加入身份認證管理,就能存取傳統LDAP應用程式以及虛擬機器。

隨著網際網路應用程式和基礎架構的類型增加,傳統基於網路的保護資料存取方法越來越不敷使用,Google在2011年開始使用BeyondCorp安全模型來保護內部資源,在2017年釋出了Cloud IAP,現在則將情境感知存取功能,正式加入Cloud IAP和VPC服務,讓企業保護網頁應用程式、虛擬機器和GCP API,這個功能目前在Cloud Identity還在Beta階段,但企業可以先嘗試使用,來保護G Suite應用程式存取。Google提到,情境感知存取可以定義使用者身份與存取應用程式的精細度等,讓企業能夠給予使用者簡單的方法,但又能安全地存取應用程式或是基礎設施資源。

在Cloud IAP、Cloud IAM與VPC Service Controls上,使用情境管理存取保護GCP工作負載不需要額外收費,而在G Suite上的情境感知存取功能,包括Gmail、雲端硬碟、文件、日曆以及Cloud Keep等功能,企業只要使用Cloud Identity Premium、G Suite Enterprise還有教育版G Suite Enterprise,就能開始使用Beta版。

另外,現在Android手機還能內建安全金鑰,讓使用者可以使用手機的雙因素驗證(Two-Factor Authentication,2FA)登入Google的服務。Google認為基於FIDO標準的安全金鑰,是目前市場上最能抵抗釣魚的雙因素驗證方法,因此鼓勵使用者使用內建在Android手機中的安全金鑰進行認證登入。

這個安全金鑰使用標準公鑰加密的協定,與傳統的雙因素驗證像是SMS或是代碼相比,可以提供更強健的網路釣魚和帳戶接管保護,Google提到,去年員工開始使用安全金鑰以來,就沒有再發生過帳戶遭到接管。目前該項功能處於測試階段,Android 7.0+裝置內建安全金鑰,這項服務不另外收費,使用者可以直接將現有手機,使用在工作以及個人帳戶的雙因素驗證上,以藍芽在Chrome OS、macOS或Windows 10上登入Chrome瀏覽器。

![]()

Google也宣布單一登入(Single Sign-On,SSO)功能開始支援密碼儲存管理(Password Vaulting)、增強型終端使用者入口以及整合的人力資源管理系統(HRMS),以簡化應用程式存取。使用者可以透過密碼管理應用程式,一鍵存取各種應用程式,而Cloud Identity擁有龐大的SSO應用程式目錄,讓企業能以單一系統管理所有應用程式的存取權限。

即將上線的密碼儲存管理功能會有一個儀表板(下圖),讓使用者可以查看所有能夠使用SSO登入的應用程式,而儀表板將會取代原本的Apps User Hub,以提供更完善的使用者體驗。在人力資源管理上,當員工進入、離開企業或是改變角色,則其存取權限勢必做出改變,Google與主要的HRIS/HRMS供應商合作,讓員工訊息可以在人力資源系統和雲端身份間同步。

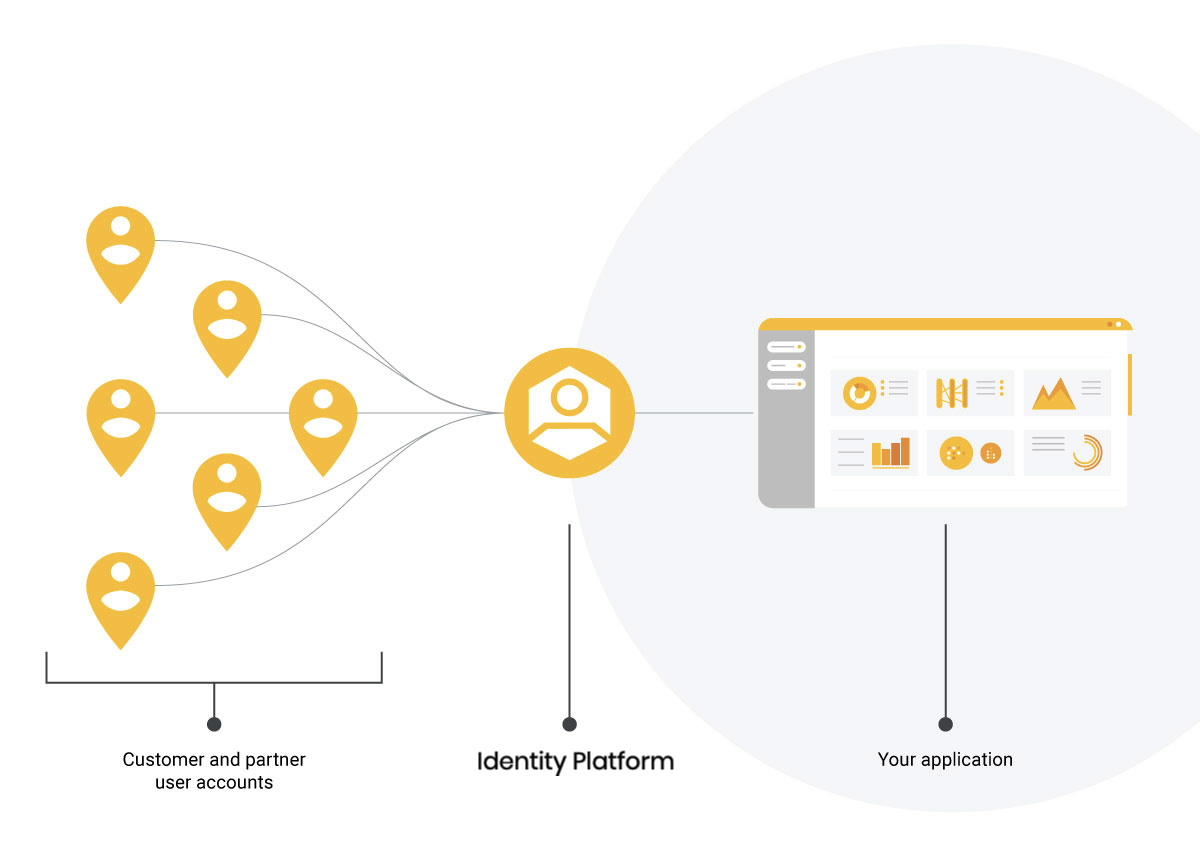

去年Google針對客戶和合作夥伴推出的Cloud Identity測試版(CICP),讓企業為其應用程式添加Google身份以及存取管理功能,現在這個功能成為正式版,並且重新命名為Identity Platform。Identity Platform提供可自定義的身份驗證服務,能用來管理使用者註冊和登入的使用者介面流程,並支援多種身份驗證方法,也提供客戶端和伺服器端SDK,還整合Google的智慧與威脅訊號,以偵測受到入侵的使用者帳戶。

最後,Google還發布了支援微軟Active Directory(AD)的Managed Service,這是一個高可用性,經過強化的雲端服務,可以幫助企業管理在雲端使用AD的工作負載。Google提到,即便企業早已經可以在GCP上部署AD環境,但需要自己進行管理把關安全性,但Managed Service為一個託管服務,由Google負責維護。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23

2026-02-23