圖片來源:翻攝自https://twitter.com/ElectrumWallet/status/1093561779031076864

近來比特幣錢包Electrum社群很不安寧,先是Electrum用戶在去年底成為駭客的攻擊目標,駭客藉由偽造的更新,於Electrum錢包中植入惡意程式以竊取比特幣,隨之Electrum開發者展開反擊,採用阻斷服務攻擊(DoS)以避免用戶連結惡意節點,但駭客卻發動大規模的分散式阻斷服務攻擊(DDoS)回敬Electrum伺服器,根據資安業者Malwarebytes Labs的估計,駭客用來發動攻擊的殭屍數量已超過15萬臺。

持續觀察此一事件的Malwarebytes Labs指出,Electrum錢包用戶是在去年12月成為駭客的目標。Electrum定位為輕量級的比特幣錢包,採用客戶端/伺服器端的配置,客戶端程式會連至一個對等網路(P2P網路)來驗證交易。

駭客利用Electrum允許任何人操作公開Electrum節點的特性,發動了「女巫攻擊」(Sybil Attack),在Electrum網路中設置了許多惡意節點,當Electrum用戶打算進行交易卻連結到這些惡意節點時,它會先阻止交易,並要求使用者安裝更新,但使用者所安裝的卻是含有可用來竊取Electrum錢包內之比特幣的惡意程式。

駭客為此設計了兩款惡意程式,其中的一款成功盜走218.2個比特幣,另一款則取走了637.7個比特幣,總價值超過450萬美元。

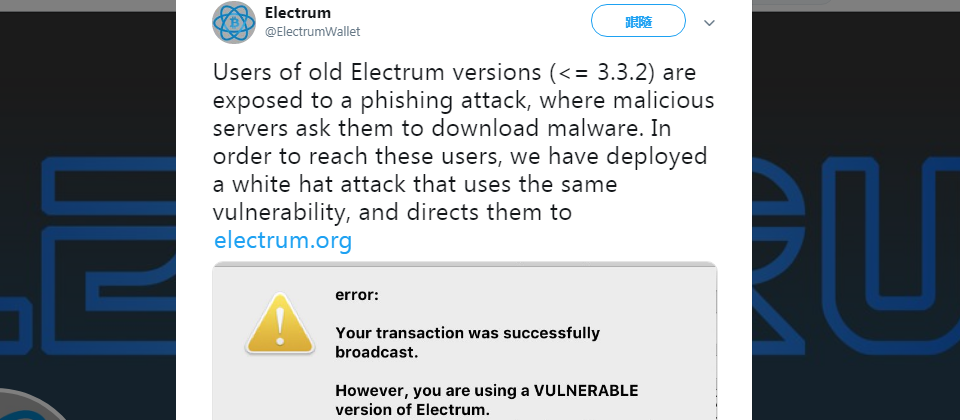

當Electrum開發者察覺駭客的行徑之後,於去年底公開警告Electrum用戶,繼之在今年3月展開反擊,他們先是利用了類似駭客所開採的漏洞,在用戶打算交易時送出合法的更新通知,在發現成效不彰之後決定採用更積進的手段,針對Electrum用戶發動阻斷服務攻擊,以避免他們連結至偽造的節點。

然而,被激怒的駭客馬上回敬了Electrum開發人員,透過殭屍網路鎖定各個Electrum伺服器發動分散式阻斷服務攻擊,該殭屍網路企圖關閉合法的Electrum網路節點,以讓Electrum用戶不得不連至惡意節點,進而成為受害者。

Malwarebytes Labs表示,駭客所利用的殭屍網路最高峰時有超過15萬臺機器參與,平常的數量亦維持在10萬臺左右。這些殭屍裝置所感染的惡意程式為大多位於亞太地區,也有不少來自巴西及秘魯。

迄今駭客仍未停止攻擊Electrum錢包用戶,Electrum開發者則建議用戶透過官方的儲存庫更新到Electrum Wallet 3.3.4,也請用戶留意各種更新或警告訊息,因為它們很可能是偽造的網釣訊息。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10