Cloudflare推出DDoS攻擊防護服務Magic Transit,用戶不需要額外購買硬體,即可將Magic Transit部署在企業內部網路對外連結之前,啟用網路安全保護功能,且由於採用網路虛擬化技術,因此也支援了包括進階資料封包過濾、負載平衡和流量管理等工具。

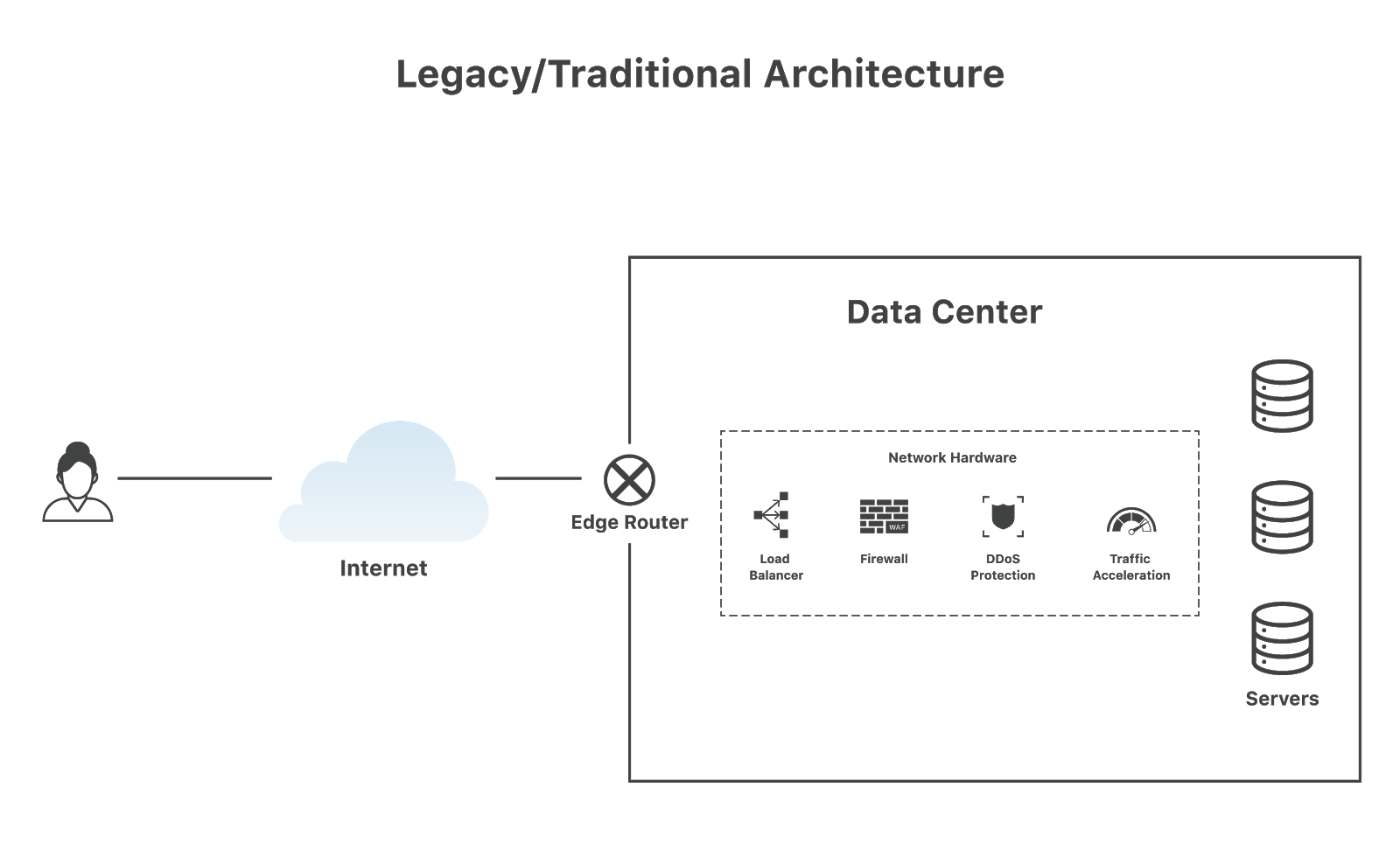

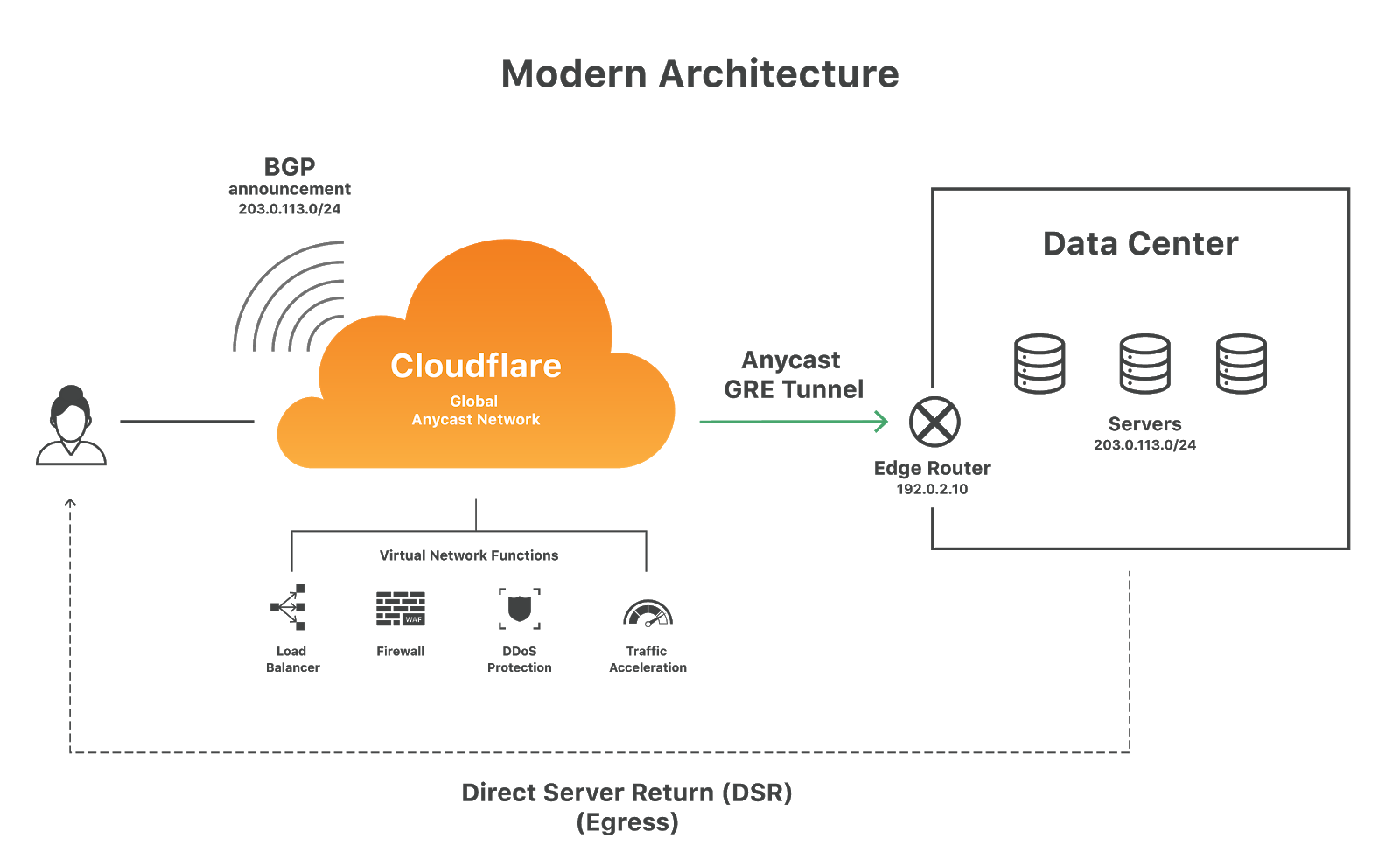

傳統網路架構,企業會在邊緣路由(Edge Router)與企業內部伺服器間(下圖),設置防火牆等安全保護措施,而Magic Transit的設計,則是在整個Cloudflare網路中部署防火牆與DDoS等防護功能。當有封包進入Cloudflare網路,就會開始受到流量檢查,並經過濾、重新導向、加速傳送資料封包到目的地,Magic Transit服務會使用通用路由封裝(Generic Routing Encapsulation,GRE)通道、專用網路連接(Private Network Interconnects,PNI)或其他對等連結的方式,連接到用戶的基礎架構。

Cloudflare網路使用任播(Anycast)與邊界閘道器協定(Border Gateway Protocol,BGP)來消化網路流量,並將用戶的IP位置散布到全球網路,而由於任播以及遍布193個城市的網路,Cloudflare能夠在更靠近攻擊來源的地方吸收網路攻擊流量(下圖),而不至於對流量產生明顯的延遲。

Magic Transit的DDoS攻擊防護系統,與用於保護Cloudflare網路不受DDoS攻擊的IP層DDoS保護系統相同,這個系統之前用於保護GitHub,不受TB級的Memcached放大攻擊影響,Cloudflare強調,他們的服務比Akamai Prolexic、Imperva、Neustar和Radware的服務更能阻擋DDoS攻擊。Cloudflare透過終止連接並重新建立連接,以HTTPS反向代理吸收來自IP層與TCP層,也就是OSI第三與第四層的攻擊,另外,他們還用OSI第七層應用程式層,以緩解和速率限制阻止洪水攻擊。

在使用IP層的網路安全服務時,通常需要與效能進行取捨,Cloudflare提到,Magic Transit能減少這項取捨所做的犧牲,由於Magic Transit是直接部署在整個Cloudflare網路中,因此不需要另外將流量轉移到其他流量過濾中心,或是依靠額外部署硬體裝置來緩解DDoS攻擊。

雖然Magic Transit可用來處理企業全部網路的流量,但是並非所有IP子範圍的流量都必須使用Magic Transit服務,因為子範圍下的應用包羅萬象,可能具有前端負載平衡器、HTTP伺服器、電子郵件伺服器或是UDP應用程式等,而這些應用可能需要不同的安全性和流量管理設定,因此用戶可以使用服務套件,對不同的IP進行個別配置。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10