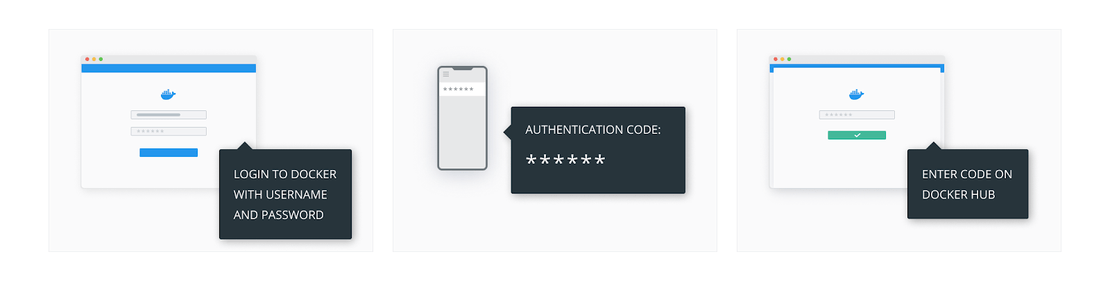

現在Docker Hub開始支援雙因素驗證,官方採用了比SMS更強的基於時間的一次性密碼(Time-Based One-Time Password,TOTP)身分驗證,使用者可以在帳戶設定的安全選項中啟用,而在啟用雙因素驗證後,Docker CLI將要求使用個人存取令牌而非密碼登入。

由於Docker Hub在現代應用程式開發中,扮演關鍵的核心角色,因此他們正逐步加強系統的安全性,其中一項便是加入雙因素驗證,用來保護帳號的合法使用者,使用者登入帳戶不只要提供帳號密碼,還要額外提供能證明帳戶擁有權的資訊,官方提到,由於Docker Hub有數百萬開發者以及企業在使用,因此他們選用較安全的雙因素模型TOTP,而另一種常用的SMS身分驗證,已經被證明存在許多攻擊媒介以及漏洞。

TOTP身分驗證比起SMS需要更多的預先設置,不過在初次設定之後,便會跟基於文字的訊息驗證方法一樣簡單,官方推薦使用者可以從App Store或是Google Play中,下載Google或是微軟的驗證器,而用戶要使用像是YubiKey的硬體金鑰也可以。

在使用驗證器之前,用戶需要向Docker Hub共享一組驗證器產生的32位元秘密字串,之後驗證器將透過演算法,按固定時間間隔更新密碼,這組密碼具有時間性,屬於使用者個人才可存取的敏感資訊,在用戶登入Docker Hub輸入完帳號密碼後,系統會要求使用者額外輸入這個由驗證器產生的密碼。

由於許多Docker用戶都透過CLI存取帳戶,特別需要注意的是,當用戶一旦啟用了雙因素驗證,帳號密碼的組合將無法用於CLI登入Docker Hub,用戶需要創建個人存取令牌,這項功能位於帳戶設定的安全選項。

官方提醒,由於初始同步驗證器與Docker Hub共享的的機密字串非常重要,因此在第一次同步配對後,Docker Hub便不會再次共享這個資訊,因此當使用者的裝置遺失,或是無法存取身分驗證器,就無法使用雙因素驗證,因此用戶必須要妥善保管,第一次啟用雙因素驗證時取得的恢復密碼。

目前雙因素驗證功能仍在Beta測試階段,在不久之後將會正式發布,之後官方計畫增加其他身分驗證控制,包括對WebAuthn的支援,讓用戶可以使用支援WebAuthn的安全金鑰和瀏覽器執行雙因素驗證,之後也會提供強制組織使用雙因素驗證的控制選項,讓組織管理員可以強制要求所有成員使用雙因素驗證,並對無法使用的人提供額外的支援方法。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09