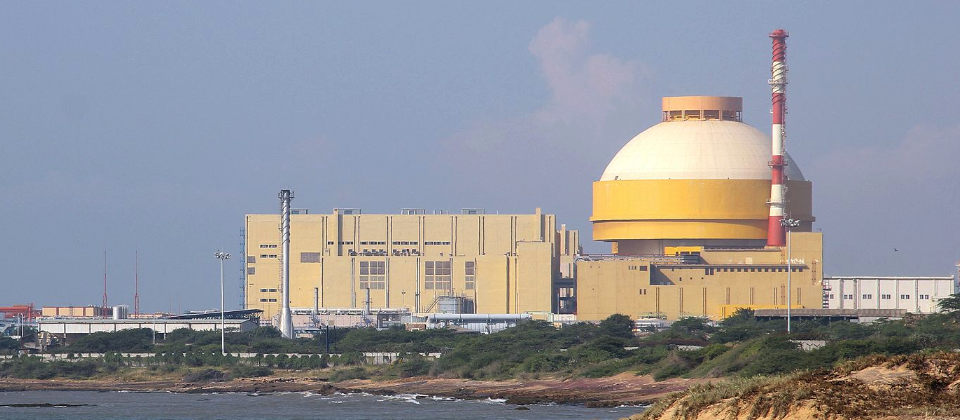

Kudankulam Nuclear Power Plant,Photo by indiawaterportal.org on shorturl.at/wEIN5 ,CC BY-SA 2.0

印度核電公司(Nuclear Power Corporation of India Limited,NPCIL)本周坦承,今年9月初遭到北韓木馬程式DTrack感染網路。

本周推特一名用戶分享上傳Google VirusTotal的DTrack 惡意程式樣本,並顯示從印度庫丹庫拉姆核電廠(Kudankulam Nuclear Power Plant)網路竊取資料,包括網路上系統的IP、MAC、OS、瀏覽器連網紀錄、ipconfig、netstat 資訊等。該電廠所屬的印度核電公司周三否認,不過隔天坦承確有此事。

該公司表示,他們在9月4日接獲印度網路緊急應變中心(CERT-In)通知。經過印度原子能源部調查,顯示是因一名用戶電腦因遠端管理之需,連上網際網路後感染惡意程式所致,但是並未說明推特上所指的資料是否來自這台電腦。印度核電公司說這個管理網路與中央內部網路是切開的,目前也在後續嚴密監控中,並強調核電廠系統未受影響。

不過印度安全專家Pukhraj Singh指出,該電廠遭到網域控制器(domain controller)層存取,並有極為關鍵的系統受到影響。幾天前,該電廠一座核子反應爐發生不明原因停機。Ars Technica引述Singh說這是一起「戰爭行為」,因為這是第二個目標,但他拒絕透露另一個目標為何。

Dtrack被認為是由北韓國家資助的駭客集團Lazarus Group,所開發出來的後門木馬程式。據俄羅斯安全公司卡巴斯基研究,Dtrack迄今廣被用於感染金融機構和研究中心。它主要的目的是利用鍵盤側錄、網路掃瞄及程式活動監控,進行感染系統的資料蒐集及環境偵察。

Lazarus Group也是2014年攻擊索尼影業的駭客集團,也被懷疑和WannaCry有關聯,台灣公司也曾經遭受其染指。

核電廠作為重要基礎架構已成為駭客眼中的好目標。此前著名的例子包括攻擊伊朗核電廠的Stuxnet,以及攻擊車諾比電廠的NotPetya等。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10