在今年8月底,臺灣傳出醫院大規模受到勒索病毒攻擊的狀況,造成醫院應用系統檔案被加密,成為2019年臺灣最大的勒索軟體攻擊事件,引發社會大眾的關注。

這樣的事件,持續提醒了我們勒索軟體的威脅,以及資訊安全的重要性,同時,也敲響了醫療產業的警鐘,因為在國內近400間醫院中,就有數十家都傳出受影響的消息。

在事發後幾天,全國醫療的最高主管機關行政院衛生福利部曾公布調查,結果是22間遇害,最近10月底我們再次詢問,後續衛福部資訊處長龐一鳴確認,他表示,知道遇害的增至36間,不過,坊間仍傳出有一些單位遇害的消息,根據我們得到的消息可能是66間。

顯而易見的是,這是臺灣醫療領域都不能忽視的資安課題,勒索病毒竟鎖定了國內的醫療系統入侵,同時向多家醫療院所發動攻擊。而被勒索加密的檔案類型相當廣,有些醫院的電腦中,傳出只有EXE、DLL等執行檔沒被加密,其他檔案通通都被加密,也有醫院是醫療影像儲傳系統(Picture archiving and communication system,PACS)資料庫受到勒索加密,使得院方病患醫療影像無法存取,甚至,一些醫院也發生多個備份檔案都遭到加密的情況。醫院本身要如何強化其安全防護,以及落實妥善的備份,都是各界關心的重點。

事實上,國際間醫療機構遭勒索軟體鎖定已有前例,包括2016年初美國洛杉磯的好萊塢長老教會醫療中心,以及德國數家醫院。在2017年5月Wannacry勒索病毒肆虐全球之際,雖然不是鎖定醫院,但新北市三峽恩主公醫院的醫療推車電腦也曾遇害。

在2018年,中國傳出有大型醫院遭受勒索軟體攻擊,影響多家醫院,導致醫院系統的重要資料被加密。

今年以來,駭客發動的勒索軟體攻擊,就有一波瞄準醫療服務供應商下手的趨勢。例如,資安業者Emsisoft在10月發布的2019前三季調查報告中,就指出美國醫療服務供應商被鎖定,而且災情比政府或教育單位還嚴重。

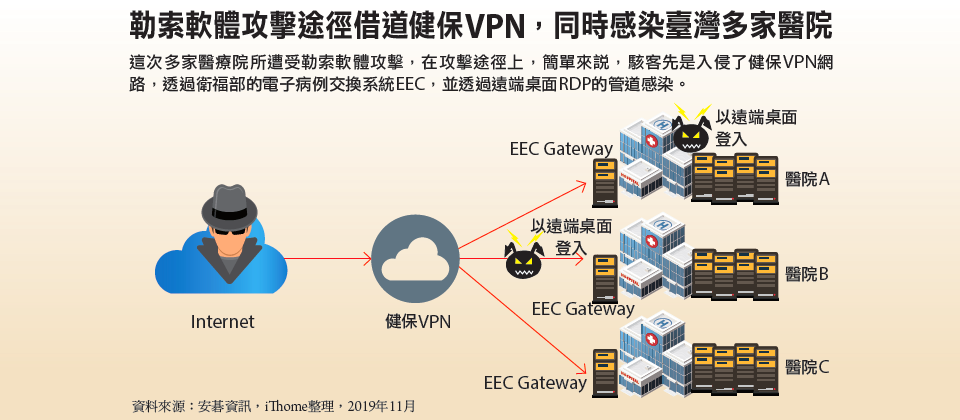

現在,臺灣醫療領域也成勒索軟體鎖定目標。在這次事件中,從政府調查的結果來看,已知感染途徑,是透過國內的健保VPN網路來入侵,雖然不是從醫療服務供應商下手,但從駭客的手段來看,其實都是一次行動就能攻擊到許多單位。因此,國內現行健保VPN網路架構的管理,以及未來醫療服務供應商的安全,也都將是不容忽視的一環。

月底爆發大規模勒索軟體感染,多家醫院啟動應變機制

這次的勒索病毒軟體攻擊事件,為全臺多家醫院同時投下震撼彈。在28日深夜、29日凌晨,全臺各地醫院的資訊部同仁,以及相關系統與安全業者也全都出動,徹夜清查與復原系統。對於實際案發情形,我們進一步剖析事件發生的始末。

首先,這起事件在8月31日(週六)早上於外界曝光,臺北醫院的資訊室表示,他們確實遭受勒索病毒感染。接著,我們找到衛生福利部資訊處處長龐一鳴確認災情,他當時表示已有10多間醫院遇害,包括衛福部所屬的臺北醫院與彰化醫院,不過,這些醫院已經復原且營運正常,因此不影響民眾就醫看病,而後續,衛福部也已通報國家資通安全會報通報應變網站,並交由調查局協助調查。對於醫院遇害的時間,他表示是從8月29日週四凌晨開始。

據瞭解,臺北醫院在8月29日(週四)凌晨12點多,發現系統異狀,查出攻擊來源是從健保VPN網路而來,當下他們通知資安業者處理調查,以及依照規定通報,並有多個備份檔遭加密的情況。

彰化醫院在8月29日早上6點遇害,後續調查出的攻擊來源是電子病歷交換中心系統的閘道(EEC Gateway),透過遠端桌面的管道感染,使其內部的電子簽章資料庫,被植入惡意程式。

不只是北部與中部的公家醫院,位於南部的私人醫院義大醫院也是受害醫院之一。他們是在8月28日晚間接近11點就發現異常,資訊部值班人員先是通報PACS系統無法存取,很快就確認該資料庫遭受勒索病毒感染,因此,立即進行網路隔離與清查。在29日凌晨1點,他們確認攻擊目標是院內的Windows Server,經一系列的因應處置,並透過快速還原的快照技術將資料復原,在醫院正常上班時間之前,恢復所有運作。

經他們調查,這次攻擊是從衛服部電子病例交換系統的伺服器(EEC Server)發動,透過健保VPN傳輸,並以EEC Gateway為跳板,早在19日就已經植入,隨後入侵並隱藏於院內OT的環控主機,直到28日深夜開始對Windows Server同步發動攻擊。所幸的是,上述這些醫院遭到勒索加密的資料,都有備份能將資料復原。

另外,我們得知有醫院成功擋下勒索病毒的實例,因此不受此次事件影響。

不過,在這次事件下,我們也聽聞有醫院可能因為沒有備份,或是沒有快速還原機制,將面臨資料無法復原的問題;另外,也傳出有國內醫院的OT單位,在這次勒索病毒事件中,支付了勒索贖金並取回解密金鑰,據說他們的考量只是為了能夠快速復原;並聽聞有醫院在9月11日,透過交易所支付比特幣贖金,取得解密工具的消息。

顯然,這次勒索病毒攻擊醫院的事件,其規模與影響其實比當時揭露的情形還要嚴重。

而且,對於此次大規模醫院受感染的事件,義大醫院資訊部協理莊博昭更是指出一個少被討論的現象,就是同時有太多醫院遭遇勒索病毒,也出現了SI系統廠商與原廠無足夠人力支援的狀況,南部的情形更是嚴重。

攻擊者運用Globelmposter 3.0變種,以RDP為主要感染途徑

關於這次引起事故的病毒,根據相關資安業者與醫院表示,是Globelmposter 3.0勒索病毒的變種,以SMB與RDP為主要感染途徑,攻擊的目標均為Windows作業系統,包括Windows Server的主機,以及Windows電腦。

在他們發現的惡意程式中,包括Apollon865.exe,以及how to back your files.exe,而被它們加密後的檔案,會變成.container或.applon等的副檔名。

在入侵過程中,以攻擊來源而言,這次事件顯然與健保VPN與電子病例交換系統有關,成為醫院防護上的破口。再者,當勒索病毒對伺服器進行滲透時,除了利用RDP等遠端登入服務,並將以暴力破解方式,破解管理員帳號。

而在發動攻擊過程中,有的醫院防毒軟體並未偵測到病毒,但也有醫院監控到異常,因為它們發現已知的惡意程式在清除掉後又出現,顯示當中存在沒有偵測到的新變種病毒,因此不斷將已知病毒帶進來。

據瞭解,這支勒索病毒,其實在去年,就曾傳出對中國的醫療院所帶來不小的危害,根據中國資安業者深信服(Sangfor)公布的勒索病毒Globelmposter的警訊,該病毒首次出現是在2017年5月,在2018年變種出3.0版本,今年3月則是出現4.0版。而且,在醫療院所之外,政府與企業也是這隻勒索軟體的攻擊目標。

駭客鎖定醫療體系架構攻擊,暴露健保VPN網路與醫院資安防護問題

為什麼這次有那麼多醫院受害呢?最關鍵的原因,就是攻擊途徑是從健保VPN環境發動,這個VPN網路是為了每家醫院診所都要與健保局往來所建置,所以受害的對象通通都是醫院。因此,駭客可能從外部先入侵到某單位後,進而在VPN環境內,向串接的醫療體系IP發動攻擊。

對此,衛福部在事發之後,已經表示將要強化健保VPN的管理,並指出承包商的管理要更加嚴謹。而在具體作法上,龐一鳴最近表示,他們已經提供稽核報告,旗下健保署正在著手改善中。

畢竟,VPN已是此次事件能同時影響多家醫院的主因,也暴露了在共通架構下,太過信任封閉網路的問題。

對於醫院而言,這次事件也讓多家醫院資安防護不足的問題曝光。對此,協助醫院處理這次勒索軟體事件的安碁資訊技術副總黃瓊瑩指出,從病毒感染過程來看,各醫療院所在對內網的防護上,相當薄弱,而且普遍醫院應用系統驗證機制都存在弱密碼的問題,以及共享資料夾的問題相當嚴重。他並強調,醫院內部的資安管理非常不落實。

而對於這次成功擋下勒索病毒的醫院而言,他們也體認到,平時就要持續提升資安,盡可能減少受攻擊的層面,而國內醫院的資安防護普遍不足。像是這次他們早已關閉SMB、RDP相關的連接埠,因此在前期也能預防這次勒索軟體入侵,醫療網路也有層層隔離的防護措施。同時,他們也提及一個觀念,那就是對於政府的網路,也要採取零信任。

面對勒索軟體,醫院因應之道有兩大重點:備份與資安防護

無論如何,勒索軟體已經不是新興的攻擊,但持續會有新的變種出現,並且鎖定某領域攻擊的狀況越來越多見,醫院要如何自保,以及落實資安工作,都將是不能再迴避的問題。

事實上,前幾年勒索軟體不斷肆虐之下,在積極提升防護之外,備份的重要性已經不言而喻。例如,除了建議至少3份以上的備份之外,並要存放在2種以上的儲存裝置,還要做好離線備份與異地備份,才能讓重要資料被勒索軟體加密時,有機會能救回。

對於這次受害醫院而言,為了讓風險可以降到最低,做好資料的備份與還原,就是最重要的工作之一,其次就是要清查入侵管道及因應,以避免遭受同樣威脅再次受害。畢竟,這是面對勒索軟體的最後一道防線。

而對於付贖金這件事,更是下下之策,多數資安業者與國際政府都已鼓勵不要付錢,因為這不僅助長了勒索軟體災情,也不一定能拿到解密工具。在有利可圖的情況下,這些資安防護不足的企業或組織,將更會成為勒索軟體攻擊駭客眼中的肥羊。

醫院若是為了自保,做好完善備份仍是必須,損失程度將比不備份的狀況要少,也不會落入因檔案無法救回,而考慮付贖金的窘境。

為了讓所有人能夠有效因應勒索軟體攻擊,在這次報導中,我們也從醫院資安應變與防護上的實例,說明現況及應變復原的過程,並且藉由一些實務經驗的剖析,來了解面對勒索軟體的快速復原與因應之道,以及探討醫院在資安防護上,可能容易疏忽的面向。另外,這次事件發生在政府健保VPN網路環境,又是影響八大關鍵基礎建設之一的醫療領域,而大規模資安事件的發生,也成為國內資安環境必須重視的問題,因此,後續我們也將探討相關議題。

臺灣多間醫療遭勒索軟體攻擊的5大省思

省思1 面對勒索軟體,資料備份仍是最後防線,如何做到完善備份必須重視。

省思2 醫院系統與硬體老舊,也有弱密碼問題,並有依賴委外、兼職等人力不足問題。

省思3 健保VPN管理待強化,共通架構下的網路環境成為突破口。

省思4 醫院缺乏零信任觀念,對內網防護的措施比外網防護薄弱。

省思5 同時多間醫院遭遇勒索病毒,出現系統廠商與原廠無足夠人力支援情況。

資料來源:各醫院與資安業者,iThome整理,2019年11月

醫療領域資安問題廣,資料外洩、OT安全也是挑戰

在勒索軟體的威脅之外,近年醫療院所要注意的資安問題還不只是如此,今年國內外,就有不少醫療安全相關的資安事件,值得警惕。包括醫療OT安全、資料外洩與PACS系統設置不當,都是醫療業不能忽略的問題。

例如,今年6月接連有兩起醫療用幫浦的漏洞揭露,生產儀器的業者在經過通報後,已經修補。如同去年發生的台積電遭遇勒索病毒事件,不僅為高科技業帶來警惕,也讓OT領域的安全問題浮上臺面,而醫院也有這類問題要去面對,例如,醫療院所的電腦主機作業系統老舊問題也同樣存在,有些甚至連新版本的防毒軟體都無法支援,還有醫療儀器設備的漏洞修補等。而且,醫療產業的安全問題更容易與人身安全有關,像是,儀器若是突然停止用作,或是藥物劑量或輸液速度的參數被竄改,或是治療時效延誤等。

隨著醫院OT環境相互連結的情況越來越多,打破傳統封閉式的網路環境,加上國內政府也在推動智慧醫療,並也計畫將此作為醫院的評鑑,因此今日的OT環境,要比過去更容易遭受網路資安威脅,其安全保障與管理的問題,將是所有醫療業都要面對的挑戰。

今年9月,國內台大醫院傳出駭客入侵,雖然官方表示沒有資料外洩的狀況,但已通報為三級資安事件。在同一月份,德國漏洞分析暨管理公司Greenbone Networks的研究報告中,指出全球有52國、590套醫療影像儲存系統PACS,因設置不當與缺乏密碼保護,造成2,400萬名病患的7億張醫療影像,曝光在網路上。

熱門新聞

2024-11-22

2024-11-25

2024-11-24

2024-11-25

2024-11-22

2024-11-24