今年8月全臺多家醫院遭遇勒索軟體攻擊,如何因應成為關注焦點,義大醫院資訊部協理莊博昭說明他們當下因應與還原方式,讓其他人也都能具體瞭解勒索軟體事件的處理。(攝影/洪政偉)

近年勒索軟體帶來的危害,已經讓各界都在警惕。過去,我們也已報導多次勒索軟體事件,以及介紹資安業者提供的勒索軟體因應之道。而這次多家醫院同時受害的情況,再次突顯出勒索軟體危害的問題。

為了讓大家能更認識勒索軟體防護,以及資安事件應變,這次我們找到有義大醫院願意分享自身的經驗,讓其他人可以更具體認識如何處理類似事件,以及如何成功將資料備份還原,還有日後改善的目標。

畢竟,勒索軟體多年來已經危害太多的企業與組織,但相關資安事件處理,多數單位可能還是經驗不足。雖然各家醫院情境可能不相同,但透過實際案例的經驗分享,也將讓大家,可以更意識到資安事件處理與防護的具體行動。

勒索病毒襲擊,醫院PACS系統資料庫遭加密

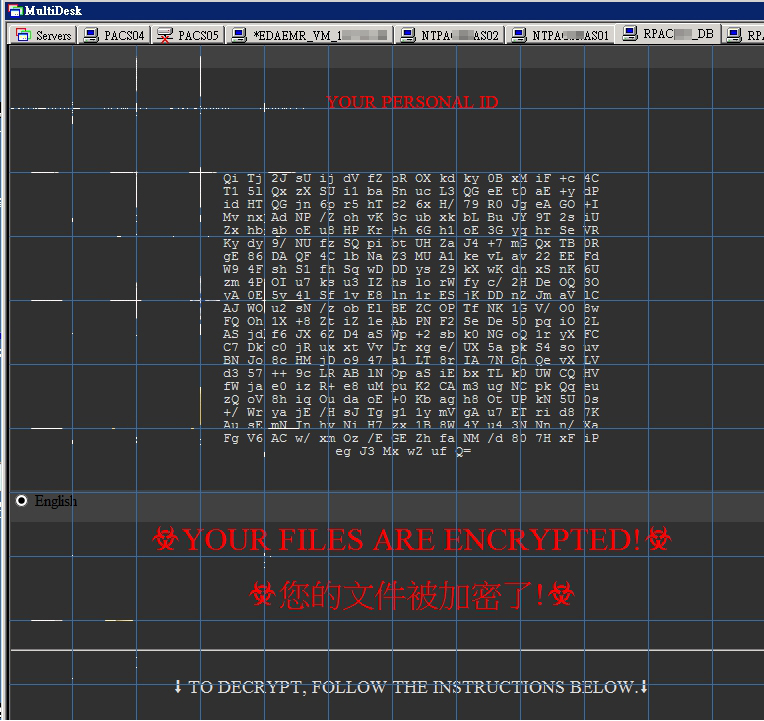

今年8月底,臺灣數十間醫療院所同時遭受勒索軟體攻擊,雖然大多數醫院都能成功將資料復原,各醫院營運也都正常,但這次事件也暴露出一些醫院資安防護上的問題,以及健保VPN安全的安全隱憂。(圖片來源:義大醫院)

緊急隔離是首要動作,清查攻擊來源並啟動停當機應變

這次勒索病毒攻擊是在深夜發動,義大醫院資訊部協理莊博昭表示,在8月28日晚間10點54分,醫院的資訊部值班人員通報,院內PACS系統無法存取,因此開始調查,11點整,他們確認醫療影像儲存與傳輸系統(PACS)資料庫中勒索軟體,因此,立刻進行網路隔離。

為了清查影響範圍,在晚間11點25分,醫院內的資訊部相關人員,以及PACS廠商與防毒廠商在現場,開始清查中毒範圍。同時,通知射科、值班護理長啟動停當機應變。

到了29日凌晨1點30,初步調查結果出爐,他們確認Windows Server是這次勒索病毒的攻擊目標,因此關閉所有Windows Server主機。凌晨2點20進一步確認,這次病毒是Globelmposter 3.0勒索病毒的變種,以RDP與SMB為感染途徑,Apollon865.exe為病毒檔案。

凌晨2點50分,他們開始進行PACS資料庫的資料還原工作,由於兩臺實體主機均中毒,因此先安裝在VM環境上。另外,保留一臺中毒的檢驗資訊系統(Laboratory Information Systems,LIS)伺服器先維持服務。

最後,到了凌晨5點,他們透過防毒主控臺,部署禁止Apollon865.exe執行的政策,以及關閉所有主機上的RDP與SMB服務,並於5點10恢復服務。

在這次攻擊事件的資安應變中,事件調查相當重要。他們發現Windows Server是這次勒索病毒的攻擊目標,而攻擊是來自於醫院內OT的環控主機。而這個主機,負責的是門禁、監控與溫濕度等監控,平時他們並未特別監控這臺主機。

另外,他們也進一步查出完整攻擊路徑,是從衛生福利部的電子病歷交換中心(EEC)伺服器發動,並以建置在醫院端的EEC Gateway為跳板,在8月19日植入惡意程式,之後隱藏於醫院內OT的環控主機。

因此,在這臺主機中,包含了這次所有攻擊的工具,等到8月28日,開始對院內所有Windows Server,同步發動攻擊,將醫院資料加密。

而這次之所以能夠追查到禍源,莊博昭表示,主要是他們在第一時間就全部隔離,並將有些遇害的伺服器保存下來,作為鑑識之用。

要讓系統能順利恢復運作,最大關鍵是有效備份

在這次的資料備份還原經驗當中,莊博昭表示,他們這次災情最嚴重的PACS這一塊業務,包含DICOM 醫療影像交換的檔案格式都被加密。由於鎖定的是Windows作業系統,院內電子醫療紀錄(EMR)的Gateway,以及Exchange主機同樣遇害。

更大的問題是,他們這次有多個基於Windows系統的備份主機,也全都被加密,且備份軟體後臺管理系統的catalog目錄也都被加密,因此,他們最後是依靠儲存服務設備(Storage)的快照(Snapshot),進行資料快速還原。

對於醫院資料備份的挑戰,莊博昭表示,現在備份軟體多是Windows平臺,早期使用磁帶不會有這樣的問題,加上現在醫院的資料量太大,所以多個備份都是直接線上備份,比較方便,但這次事件下,也突顯沒有離線備份的問題。

以這次情況而言,他認為快速還原Snapshot是不錯的方式,但也提到,勒索軟體攻擊的情境不會只有這一種,也要考慮天災、人禍。因此,現階段因應勒索軟體,他們對Snapshot的依賴將會更重,但還是要再去評估適合的備份方案,他提到,像是雲端備份並具有自動斷開連結設計之類的解決方案。

如果備份失效,後果不堪設想。莊博昭表示,這次他也聽聞規模較小的醫院,只使用廠商提供的高可用性(HA)架構,而沒有備份,廠商提供的儲存服務也不具備快照備份的功能,就可能會面臨資料無法復原的問題。

如果醫療系統的資料無法恢復,可能造成的影響有多大?

對於醫院資料無法復原的影響,一般民眾可能不容易想像,對此,莊博昭表示,一旦醫院內部的PACS、LIS與放射科資訊系統(Radiology Information System,RIS)若無法存取,醫師將無法調閱患者的醫療影像及檢驗檢查報告,以獲得充分的病人資訊,進行病況的診斷,對於病人安全而言,無疑是個嚴峻的挑戰。

如果只是PACS系統無法運作來看,對醫院的影響可能沒想像中大,最受衝擊的會是骨科單位,但其他資訊系統如果無法復原,特別是整合醫療資訊系統(Health Information System,HIS),恐怕就會衝擊到醫院的營運。

若要改善醫院資安防護,院方要有內部醫療網路架構打掉重建的打算

面對這次勒索病毒是從健保VPN環境而來,以及防毒無法攔阻的問題,日後如何因應與防護也成為關注焦點。

對於醫院內部的資安防護強化上,莊博昭表示,由於威脅來自四面八方,現行內部醫療網路的架構將要重新打掉,目前已經有了幾個方向。例如,建立私有雲,將關鍵核心系統集中,做到嚴格的管制,像是要有憑證才能存取,核心裡面也將制定不同的隔離政策。

至於其他內網環境都將視為外網,並且分區域隔離,做到損害控制。畢竟資訊安全沒有百分百,如何把風險跟影響下降到最低很重要。只是,他也擔心核心這一層的網路吞吐量,會變得相當大,成本費用會拉很高。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09