資安公司AT&T Alien Labs揭露了一種使用協作通訊軟體Slack的Webhooks,來對使用者進行釣魚攻擊的手法,而Slack也主動搜尋洩漏的URL使其無效,並呼籲管理者妥善保管Webhook URL。

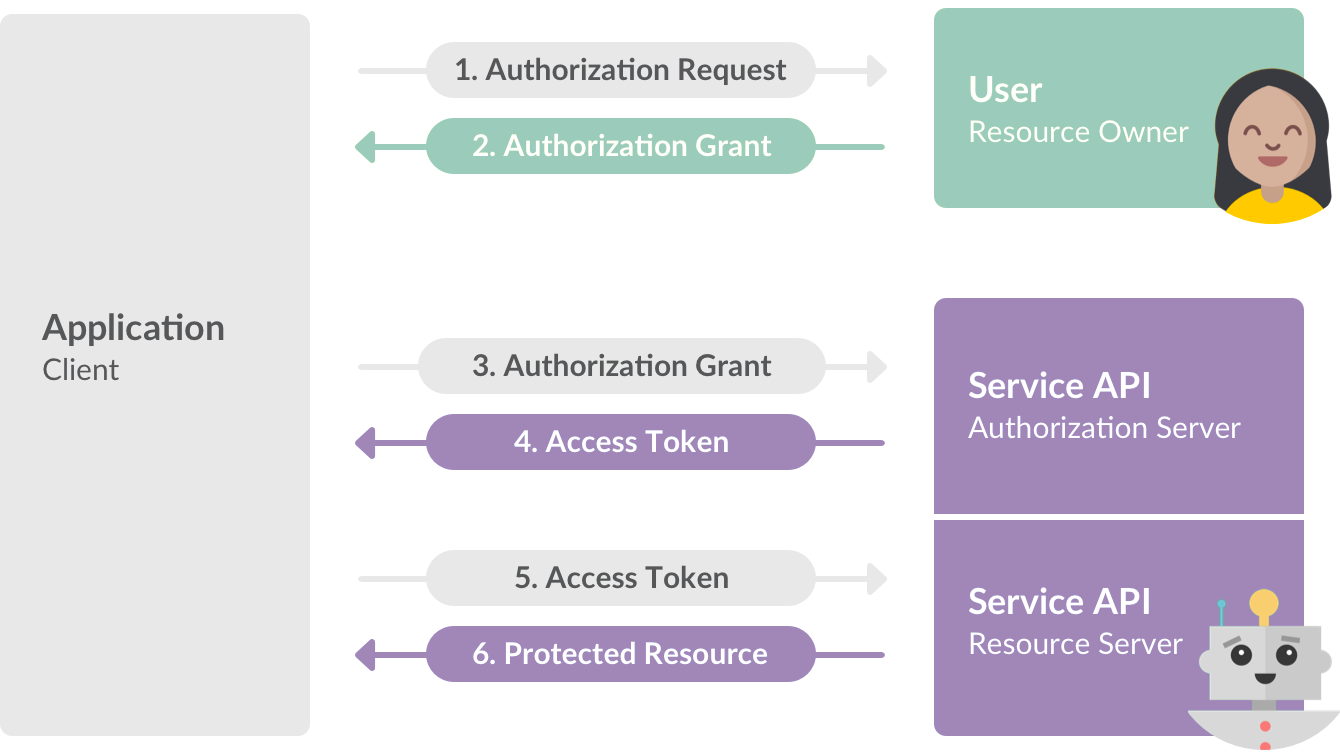

Incoming Webhooks是一種將應用程式的訊息傳送進Slack的方法,其提供一個唯一的URL,應用程式可以利用該URL以JSON作為載體,傳送文字訊息以及選項,但資安人員卻發現,攻擊者利用這個可讓開發者從外部傳送資料到Slack的簡單方式,對使用者進行釣魚攻擊。

問題發生在頻道覆寫功能,這個功能讓JSON載體只要增加頻道鍵值,就能快速地覆蓋先前指定的Webhook目標頻道,在部分情況中,這個方法可以被用來覆寫先前的配置。資安研究人員在GitHub中的公開程式碼中,找到了130,989份存在Webhook URL的程式碼,大部分這些程式碼都包含了唯一的Webhook值,使用這些公開的URL,就能利用Slack應用程式進行釣魚攻擊。

攻擊者可以建置一個Slack應用程式,並讓這個應用程式可公開存取,接著對洩漏的Webhook URL發送惡意訊息,攻擊者就能夠追蹤安裝惡意應用程式的工作空間,並利用該應用程式從工作空間竊取資料,而攻擊者可以存取資料的範圍,取決於應用程式當初請求的存取權限。

AT&T Alien Labs研究人員提到,Slack管理者可以採取一些措施,降低可能出現的攻擊風險,但是部分措施只有Slack才能進行。Incoming Webhooks應僅能給予最低的權限,像是預設僅能在定義的頻道中運作,多頻道Webhooks以及覆寫功能,應該作為獨立的應用程式或是選擇性啟用,研究人員表示,現在覆寫功能藏在配置說明面板底下,使用者需要特別進行操作才會顯示,因此許多用戶並不了解這項功能,另外,也應該確定除非Webhooks具有明確定義,否則Webhooks都不應該能被發布到公告或是管理員頻道。

研究人員也提到,Webhooks配置頁面沒有任何文字告訴使用者Webhook URL的重要性,加上使用者對覆寫功能不熟悉,就會讓使用者暴露在可能遭受釣魚攻擊的風險中。而對此Slack也回應,Webhooks是憑證工具,能夠用來存取工作空間的發布功能,因此對於已經洩漏的Webhook URL,管理員應該主動讓這些URL失效後,產生新的URL。

Slack也主動到GitHub上搜尋了所有已經對外洩漏的Webhooks,並使這些URL失效,Slack提到,只要能夠妥善保管Webhook URL,那Webhooks就會是安全的,因為URL本身無法被猜測,管理者應該使用最佳實踐來儲存這些憑證。

熱門新聞

2026-02-09

2026-02-11

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-10