趨勢科技

正當全球各地處於武漢肺炎暴發的狀態,駭客大肆發動以疫情為誘餌的攻擊行動,其中最常被提及的莫過於釣魚電子郵件。不過,最近也有惡意軟體打著肺炎資訊更新(Coronavirus Update)的名號,實際上卻是暗中收集手機個資的間諜軟體。趨勢科技於3月底,發現一起網路間諜行動,駭客利用名為Project Spy的惡意軟體感染Android與iOS行動裝置,然後執行監聽通話內容與收集受害者個資,包括通話記錄、位置資訊,以及社交App傳送的訊息等資料。

駭客將上述的惡意軟體包裝在一款叫做Corona Updates的App,這個應用程式在巴基斯坦、印度、阿富汗、孟加垃、伊朗、沙烏地阿拉伯、奧地利、羅馬輒亞、格瑞納達,以及俄羅斯等地,都有少量使用者下載。趨勢科技因為駭客的後臺管理系統上,登入畫面有Project Spy的文字,便以這組字串來稱呼攻擊者使用的惡意軟體。

趨勢科技找到駭客所使用的管理後臺登入網頁,並以頁面上的Project Spy來稱呼駭客的攻擊工具。

趨勢科技發現,Corona Updates會要求數種系統權限,包含能存取通知的內容,以及能夠讀取外部的儲存裝置等。其中前者可讓這個App從手機的通知裡,竊取即時通訊軟體的訊息,除此之外,它還會收集手機的各種用戶資料,像是受害人的通話記錄和聯絡人資料、語音備忘錄,以及簡訊與社群軟體的訊息等,也會收集裝置資訊的延伸清單,還有SIM卡的資訊,以及無線網路的SSID和MAC位址等。

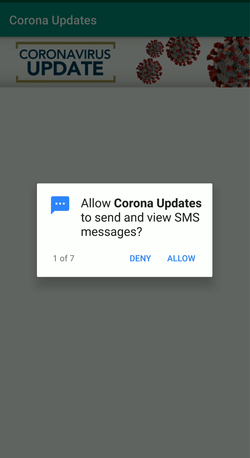

這款名為Corona Updates的App,標榜功能是提供武漢肺炎更新情報(Coronavirus Update),然而首次執行會要求受害者7項權限,像是如圖中要求能夠存取並傳送簡訊的能力。

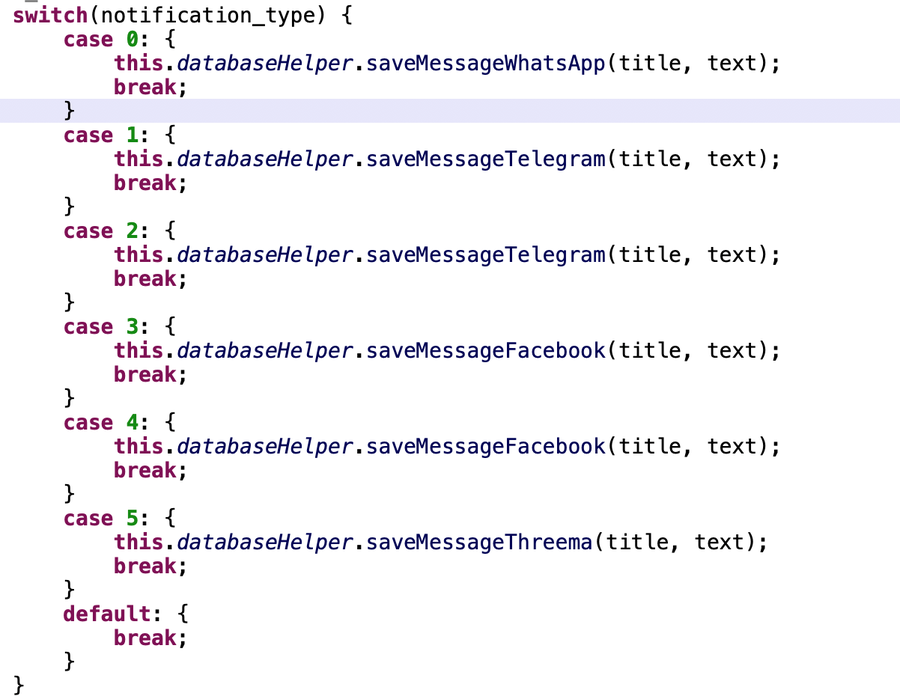

從App的程式碼片段中,這款Corona Updates會收集多款社群軟體的訊息,包含了臉書、WhatsApp、Telegram,以及Threema等App的內容。

雖然Corona Updates在多個國家都有被下載的情況,但是次數並不多,探究其中的原因,趨勢科技認為應該與App有部分功能會出現錯誤有關,因此研判攻擊工具並不成熟,尚在開發的階段。他們推測,駭客散布這款App的動機,有可能是拿來測試特定的攻擊手法,或者打算等到App到達特定的下載量,才進一步採取其他的攻擊行動。

另一方面,趨勢科技解析程式碼後,發現攻擊者僅是業餘駭客,其中iOS版的程式碼並不完整,很有可能是向他人買來後再加入其他功能。但該公司認為使用者不能因此掉以輕心,在Goolge Play商城與蘋果App Store下載應用程式,還是要詳加檢查,使用者可藉由執行畫面的截圖、開發者宣稱的功能、應用程式權限需求,以及其他用戶評論等層面,來判斷應用程式是否有問題。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10