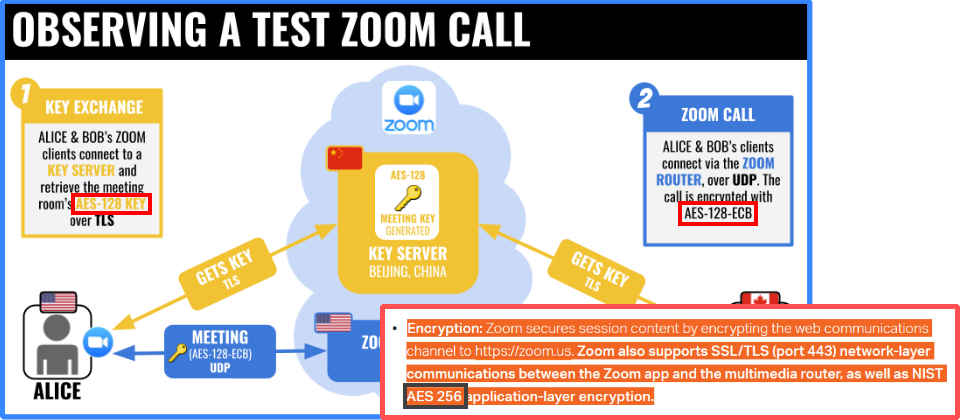

【Zoom的加密問題一再受關注,不安全的加密易遭破解】根據加拿大多倫多大學Citizen Lab的研究人員的發現,Zoom宣稱採用256位元的AES加密標準(如右圖),但他們實測結果只有128位元(如左圖,圖片來源:Citizen Lab),並是不理想的ECB模式,同時,他們發現北美用戶開視訊會議時,偶爾會議金鑰的產生與傳遞是由位於中國的伺服器。

對於近期Zoom爆出的許多隱私與安全漏洞,儘管Zoom已經承諾要在90天內強化資安,當中一些漏洞也已及時修補,不過,到底Zoom有哪些安全問題是真正值得注意呢?

Zoom在加密上的作法,最受質疑

在這一連串的事件中,最引發關注的資安疑慮,就是在Zoom平臺加密方面所被揭露的安全問題,外界認為其該公司宣稱的產品安全能力,與實際不符,有誤導與欺騙的問題存在,還有加密作法不夠周延,以及其他地區的會議金鑰會由中國資料中心傳遞等問題,都讓各界對於Zoom抱持不信任的態度,因為這意味著,Zoom過去在本身的安全設計與心態上,可能有很大的問題。

例如,有一家以調查新聞見長的媒體The Intercept在3月31日爆料,指出Zoom號稱採用的全程加密技術(End-to-end encryption,E2EE),然而,Zoom雖在文字傳輸上確實做到此事,但視訊與音訊的傳輸,卻只是透過TCP與UDP進行加密。對此問題,Zoom坦承此事,除了解釋他們不會建立視訊相關解密機制,也沒有要刻意誤導使用者,因為在用戶端到伺服器端,以及伺服器端到用戶端,即使中間透過Zoom伺服器,分別還是有加密保護。

但這還是讓外界質疑,將讓使用者誤以為該平臺所有會議內容的傳遞,都是採全程加密,明顯有誤導之嫌。

另一事件,也與Zoom的加密有關。根據加拿大多倫多大學市民實驗室(Citizen Lab)在4月3日的研究報告,再度指出類似的問題。他們的研究人員發現,Zoom的說明文件雖然宣稱其應用程式是使用AES-256加密法來保護通訊內容,但經測試發現,所有與會者都是使用同一把AES-128金鑰,來加解密視訊與音訊內容,並是在ECB模式下。此外,雖然該白皮書也有提及AES-128的加密,但指的只有是應用在手機SIP註冊認證及VoIP上。

這次的發現,除了再抓包Zoom可能誇大其服務的安全性,還有一個嚴重的問題被突顯出,那就是ECB模式加密。他們的研究人員指出,這是不建議使用的加密模式,因為不夠安全,在加密後仍有很大的明文特徵會被保留(關於ECB模式缺點請參閱維基百科),這也顯示該公司在加密方面,並沒有經過良好的設計與實作。

對此,就連被譽為資安大師的密碼學專家Bruce Schneier也提出看法,他覺得使用AES-128沒問題,但用ECB模式並不可取,表示該公司無人了解密碼學。

Citizen Lab還發現,在有些案例中,即便Zoom的與會者皆位在北美,卻有由中國伺服器產生及遞送金鑰的狀況。

同時,該報告也闡述了相關風險,說明他們雖然沒有證據指出中國或其他國家當局取得Zoom會議的加密金鑰,但也說明,如果透過位於中國的伺服器來傳遞金鑰,在中國的體制下,將能要求Zoom揭露這些金鑰,這對不同國家的用戶來說,都是很大的風險。因此,他們也明確表示,如有高機密和隱私的通訊需求,並不建議使用Zoom。

.png)

加拿大多倫多大學市民實驗室(Citizen Lab)在4月3日公布的Zoom的通訊安全分析中,除了指出該平臺使用非業界標準的加密法來加密線上會議等問題,同時也針對Zoom這家設在美國矽谷,卻有著中國背景的公司,指出相關隱憂。他們提到,在Zoom最新的文件中,顯示該公司在中國有三間公司,共約700名員工,負責Zoom程式的開發,以及指出該公司建立的73個伺服器中,有68個位於美國,其他5個位於中國。

曾在個人端電腦進行奇怪行為,讓人覺得別有居心

事實上,在之前發現的資安問題與漏洞中,我們也可以看到Zoom在欺騙行為上,已有前例。例如,在去年7月資安研究員Jonathan Leitschuh揭露Zoom的安全漏洞時,就指出Mac版的Zoom程式會在電腦中安裝了一個本地主機網頁伺服器(Localhost),如果用戶曾經安裝過Zoom,之後又解除安裝,而該Localhost將讓用戶瀏覽網頁時,可將用戶端程式重新安裝回電腦上。

還有,今年4月網路安全公司VMRay研究人員Felix Seele的發現中,也指出Mac版Zoom安裝程式的問題,例如,在安裝前跳出的訊息是:「此一執行將確定能否安裝程式」,但它並不只是檢查硬體的相容性,還會執行完整的安裝。此外,在需要管理權限才能安裝的情形下,Zoom跳出的訊息是「系統需要你的權限進行變更」,Felix Seele認為這樣的文字描述,給用戶的感覺是作業系統的需求,但應該是Zoom需要你的密碼才能更新既有程式。

對於這些資安事件,資安大師Bruce Schneier也提出看法,他將Zoom的問題分成3大類型,包括:不良的隱私慣例、不良的安全慣例,以及不良的使用者設置。當中指出,該公司其實收集了很多用戶資料,並且藉由這些資料來牟利,並認為Zoom的安全決策相當糟糕,他相信還有更多軟體漏洞問題要改善。

此外,在用戶設定方面的預設值並不夠好,這也讓用戶容易遭受各種惡作劇的問題。

無論如何,綜觀上述這些Zoom的安全問題,直到被揭露後才修正,並有誤導與欺騙的現象,都讓使用者對於Zoom的安全充滿疑慮。如同現代人會重視食安問題一樣,黑心食品會遭拒買,而產品資安上的信任其實也是同一道理。

對於資安,除了重視產品資安事件應變,資訊揭露透明,這次事件也突顯出,業者在安全設計上的草率,以及一些看似投機取巧、欺騙的手法,在事情曝光之後,不論是有意或無意,需要花更多成本來挽回使用者信心,都讓公司品牌形象大受傷害。

.jpg)

被譽為資安大師的密碼學專家Bruce Schneier對近期Zoom的安全問題提出他的觀察,簡單來說,他將問題分為三大類:第一,不良的隱私慣例(bad privace practices);第二,不良的安全慣例(bad security practices);以及第三,不良的用戶配置(bad user configurations)。當中他針對指出Zoom在隱私政策的新舊版上的問題,並引用Doc Searls對Zoom在隱私上見解,同時他對於Zoom使用ECB模式加密,認為該公司竟沒人懂密碼學。

公務機關為何火速禁用Zoom?行政院資安處透露其考量

|

|

行政院資安處處長簡宏偉 攝影/洪政偉 |

在這次Zoom的安全風暴下,全球接連傳出有政府單位或企業要禁用該軟體的消息。例如,在3月底就傳出美國SpaceX、NASA禁用Zoom的消息,原因是該軟體有顯著的私隱及安全問題,而Google也同樣是禁用,他們認為該工具未符合內部使用程式的安全標準。而後續,又還有其他國家單位陸續禁用Zoom的消息。

在臺灣,我國行政院資安處在4月8日也已宣布,遠端視訊應以國產品及共同供應契約品項為優先,不應用Zoom,而教育部也通函各校禁用,推薦其他6款替代產品。

只是,這次禁用事件在國內教育界引起不小的反彈聲浪,像是臺大教授葉丙成的言論也在這段期間成為焦點,其中多數人對禁用會表反對意見,主要是因為很多學校的老師與學生,都開始學習用Zoom線上教學,還有線上教學沒有機密內容。

對於這樣的爭議,我們也詢問行政院資安處處長簡宏偉,他提到禁用決策時的關鍵考量。關於這次決定,他們其實已經評估一陣子,隨著情資越來越多,也是到了讓他們覺得不能不處理的地步,認為該產品已具有高風險,因此要大家不應該用。

同時,他並從國家對於法治的觀念來談安全問題,在普遍民主法治國家中,國家是依法行政,法律會告訴政府什麼能做及什麼不能做,但對於有些國家而言,法治是協助政府,因此站在行政院資安處的立場,應該是要謹慎。

對於教育單位,簡宏偉表示,在資安管理法通過後,之前未在資安防護或規範的對象,多數對於資安法並不清楚,像是他們發現很多學校在談個資與隱私,但較少談資安。他並舉例,像是去年發生學校郵件伺服器被入侵,遭長期監控多年的狀況,也有老師受政府委託做政策研究等情形,他藉此說明,教育領域同樣需要資安防護,而從政府與社會的層次來看,也都是整體資安防護的一環。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06