根據刑事警察局科技犯罪防制中心的說明,該惡意郵件夾帶一釣魚網站連結,並要使用者下載一個ZIP壓縮檔conference-2020.docx.zip,而網站檔案其實夾藏惡意程式(ZIP檔解壓縮後為conference-2020.docx.exe),如點擊下載開啟該檔案,電腦恐遭安裝木馬程式。

刑事警察局

關於近期總統府遭駭客鎖定與利用的事件,現在有了一些調查結果,近日警政署刑事警察局說明其中一起案例,是5月20日傍晚有立法委員辦公室的電子郵件信箱,收到冒稱總統府發出的電子郵件。根據刑事局科技犯罪防制中心科技在5月21日公布的調查,說明經刑事警察局偵九大隊及科技研發科的分析,證實該郵件是從外部郵件主機寄發,郵件內容則是包含惡意連結,連至惡意網站的用戶若不慎從網站下載並開啟檔案,恐遭安裝木馬程式。

對於詳細的郵件冒用情形,我們詢問刑事局科技犯罪防制中心,該單位股長黃翰文說明,攻擊者所假冒從總統府發出的電子郵件,其實是將電子郵件顯示的寄件人名稱,設為 ,再強調一次,這只是顯示的寄件人名稱,並非完整電子郵件信箱帳號,而郵件本身並非從真實的總統府電子郵件信箱發送,在郵件內容上,則是騙稱要收信者填寫會議議程表,並提供一個網站連結要使用者下載一個ZIP壓縮檔。

,再強調一次,這只是顯示的寄件人名稱,並非完整電子郵件信箱帳號,而郵件本身並非從真實的總統府電子郵件信箱發送,在郵件內容上,則是騙稱要收信者填寫會議議程表,並提供一個網站連結要使用者下載一個ZIP壓縮檔。

科技犯罪防制中心表示,一旦連至該惡意連結並下載,將檔案解壓縮後會看到一個假冒成DOC文件格式的執行檔(conference-2020.docx.exe),經他們研判就是惡意程式。

同時,刑事警察局也已追查攻擊來源,目前得知釣魚網站主機係位於烏克蘭的雲端服務公司,只是受害範圍仍在釐清追查中。

由於上述這起事件,與日前另一起國內多家媒體記者接獲不明來源電子郵件,內容是假稱「蔡英文陰謀」的會議紀錄形式文件,如同寄發黑函的行徑,兩起事件時間相近,發生在520前後,又與總統府有關,因此格外受到臺灣民眾注目。黃翰文表示,兩者手法截然不同,目前研判應是並無關連。

此外,對於這類透過電子郵件管道的身分冒用行為,刑事警察局也特別呼籲民眾都要重視。首先,就是要知道駭客可能透過這方式來攻擊,這類偽冒來源信件,通常目的就是誘使收信者點擊釣魚網站連結或開啟惡意附件,而對於偽冒來源的手法也要能夠多認識,像是這次事件就是偽造電子郵件的寄件人名稱,讓收信一方,在看到寄件者名稱時就誤以為是完整的電子郵件信箱。由於這類偽造手法容易且多變,因此,除了部署郵件安全防護方案來攔截或警告這類郵件,在使用者方面,也應對竄改電子郵件帳號這類冒用身分的假冒與混淆手法,要能有些概念,才比較容易發現異常。

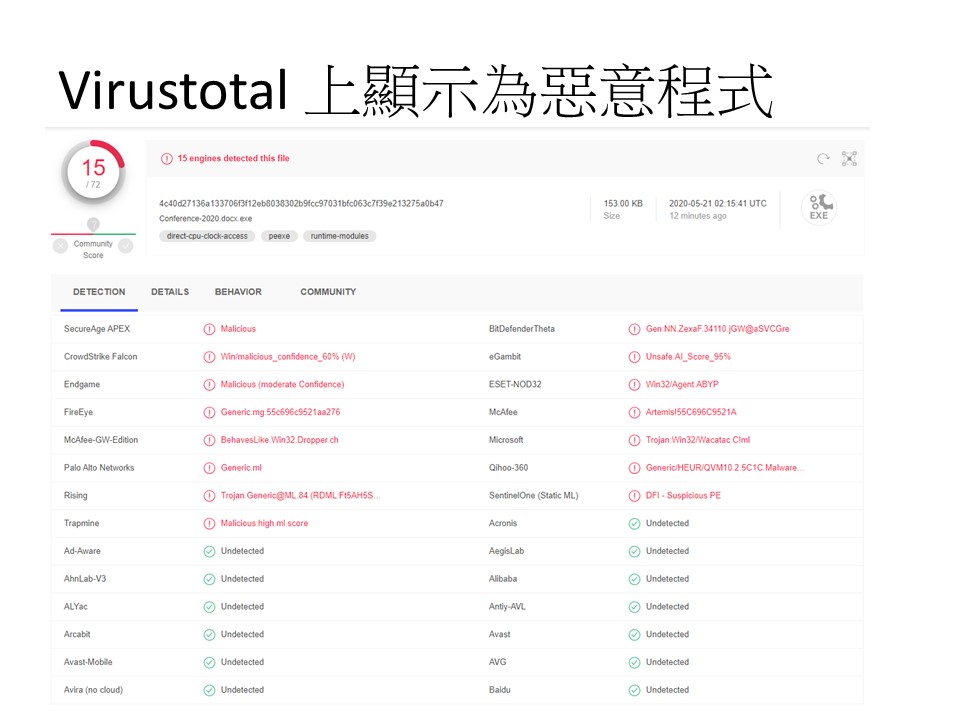

對於釣魚網站網站所夾藏的惡意程式conference-2020.docx.exe),刑事警察局也提供VirusTotal的搜尋結果,指出該檔案確實就是惡意程式。(圖片來源:刑事警察局)

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09