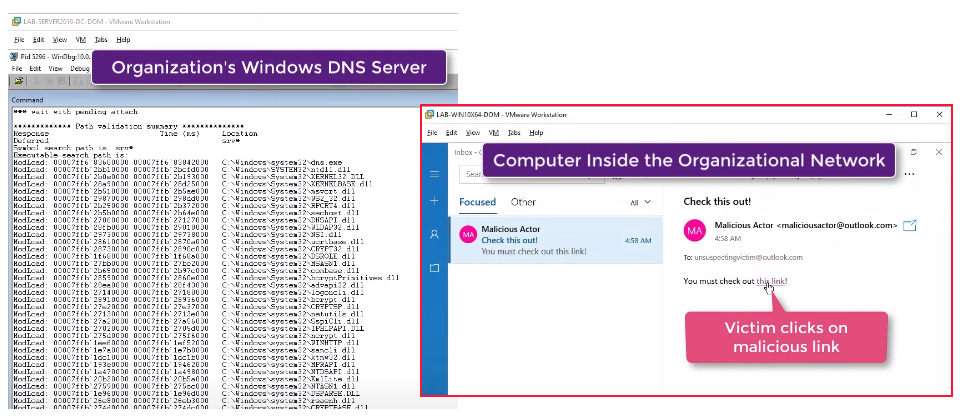

編號CVE-2020-1350的DNS漏洞是由Check Point揭露並通報微軟。它發生在Windows DNS server解析外部傳入的DNS查詢、以及針對轉送(forwarded)的DNS查詢回應進行解析的過程中。攻擊者可以發出惡意DNS查詢,藉此觸發記憶體堆積區緩衝溢位,讓攻擊者得以系統管理員權限執行任意程式碼,進而控管整臺Windows伺服器。(圖片來源:Check Point,https://www.youtube.com/watch?time_continue=23&v=PUlMmhD5it8&feature=emb_logo)

微軟警告Windows Server中DNS元件有一項存在17年的漏洞,可能讓攻擊者遠端執行程式碼,還能自主感染其他機器,風險評分達最高等級的10.0,影響2003年到2019年的所有Windows Server版本。微軟已釋出修補程式,呼籲IT管理員儘速安裝。

編號CVE-2020-1350的DNS漏洞是由安全廠商Check Point揭露並通報微軟。它發生在Windows DNS server解析外部傳入的DNS查詢、以及針對轉送(forwarded)的DNS查詢回應進行解析的過程中。攻擊者可以發出惡意DNS查詢,藉此觸發記憶體堆積區緩衝溢位(heap-based buffer overflow),而讓攻擊者得以系統管理員權限執行任意程式碼,進而控管整臺Windows伺服器。Check Point又以SigRed來稱呼此漏洞。

此外,微軟形容這項漏洞為「wormable」(自主增生),即不需使用者動作即可在Windows機器間散布。這表示駭客只要駭入一臺Windows 伺服器即可啟動連鎖反應,由一臺機器散布惡意程式到其他有漏洞的Windows機器,不必使用者做什麼動作,也讓本漏洞在CVSS 3.0風險評分達到滿分的10.0。

Check Point指出,由於許多企業IT管理員平常不會特別注意DNS的安全性,因此一臺Windows Server出現破口,即可成為超級感染者,幾分鐘內即可感染所有內部網路上的機器。

從2003到2019年推出的Windows Server都受本漏洞影響。不過除去已終止支援的版本,微軟僅列出Windows Server 2008、2012、2016、2019以及Windows Server 1903、1909和最新的2004版。

Check Point 5月19日通報微軟,微軟已在7月14日(臺灣時間7月15日)的Patch Tuesday更新中,釋出包含本漏洞在內修補程式。

微軟強調目前沒有證據顯示CVE-2020-1350已經遭到開採。但基於其風險,微軟呼籲用戶儘速升級到最新版的Windows Server。

如果真的無法及時更新,微軟也提供了權宜性的方法,藉由修改Windows機碼來減緩風險。