Google釋出最新使用eBPF(extended BPF)虛擬機器技術,和開源網路安全軟體套件Cilium的資料平面GKE Dataplane v2,現在GKE除了支援即時政策執行之外,還能在最低的效能影響下,將政策操作與Pod、命名空間和政策名稱相關聯,對政策進行故障排除,發現異常網路活動。

Google提到,隨著Kubernetes使用案例的發展,用戶對於安全性、可見性和可擴展性等要求越來越多,而且像是服務網格和無伺服器等新技術,用戶都需再對Kubernetes底層,加入許多自定義功能。要方便地支援這些新用例,Google表示,需要高度可程式化的資料平面,在不犧牲效能的前提,使該平面可執行更多Kubernetes封包相關的操作。

Linux在3.18版本時,加入的擴展BPF虛擬機器,不需要重新編譯核心或是載入核心模組,就可以在Linux核心中執行沙盒程式,eBPF能將可程式化的Hook開放給Linux核心中的網路堆疊,程式不需要在使用者和核心空間中來回切換,就可以讓核心使用豐富的使用者空間資訊,來高速地處理網路封包。

過去需要依賴核心變更和核心模組才能解決的問題,在近幾年eBPF已經成為解決這些問題的標準方法,並且讓部分網路、安全性和應用程式分析工具,可以不依賴核心功能,並在不影響執行效率和安全性的情況下,主動再程式化Runtime行為。

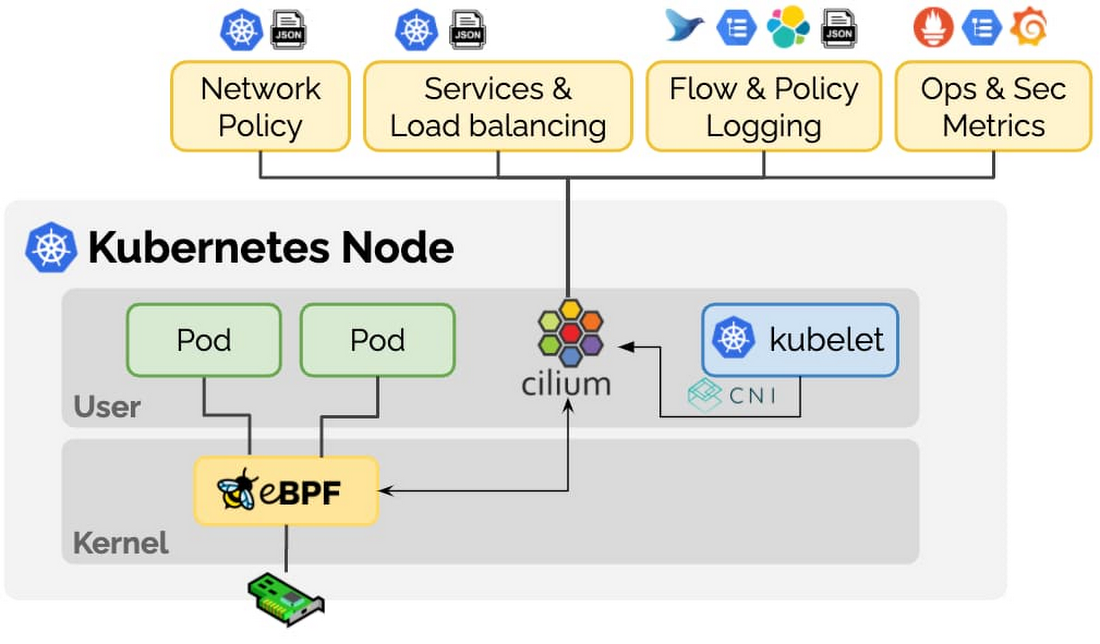

而Cilium則是一個建構在eBPF之上的開源專案,能夠滿足容器工作負載的可擴展性、安全性和可見性需求,Google提到,他們積極貢獻Cilium專案,目前Cilium已經是所有eBPF實作中,最成熟的專案。

Google表示,Kubernetes用戶會想以網路政策,來宣告Pod之間通訊的方式,但是過去沒有可擴展的方法,對這些政策行為進行故障排除或是審核,因此無法有效地達成目的,但在GKE支援eBPF之後,便能實作即時政策執行等相關操作。

Google進一步解釋(下圖),當封包進到虛擬機器中的時候,安裝在核心的eBPF程式將會決定路由封包的方法,不像使用IPTables,eBPF程式能夠存取包含網路政策資訊的Kubernetes特殊元資料,如此eBPF程式不只能決定要允許或是拒絕封包,還可以回報帶註解的操作報告給使用者空間。

GKE Dataplane v2用戶將能獲得更好的基礎設施可見性,並用來改善其安全狀況,像是快速辨識異常流量模式,或是透過Kubernetes網路政策日誌記錄,用戶可以直接在Cloud Logging控制臺查看允許和拒絕的網路連接,並對政策進行故障排除,探索不尋常的網路活動。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06