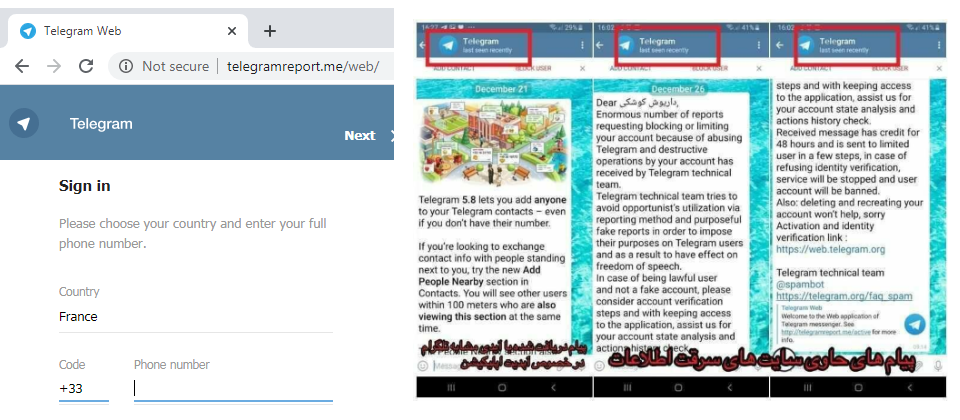

Check Point Research揭露名為Rampant Kitten的伊朗駭客行動,除了利用惡意程式取得Telegram的帳號資訊,也設立Telegram的網釣頁面,鎖定該國移民、少數民族、反政府人士進行長期滲透行動。圖片來源:Check Point

以色列資安業者Check Point Research近日揭露一名為Rampant Kitten的駭客行動,指出這是由伊朗實體所主導的攻擊行為,鎖定伊朗移民、伊朗少數民族、反政權組織及抵抗運動人士發動攻擊,該行動透過各種途徑滲透目標對象,包括可竊取個人文件、Telegram與KeePass帳號資訊的惡意程式,建立Telegram網釣頁面,也開發出可汲取雙因素認證碼的Android後門程式,而且該行動至少已秘密執行6年之久,迄今才被發現。

根據Check Point的分析,駭客是透過一個惡意文件展開攻擊,該文件的標題是「政權擔心人民聖戰者組織的蔓延」,但當受害者開啟該文件時,就會自外部伺服器載入一個文件範本,但該範本被植入了惡意巨集,以執行批次腳本程式,進一步下載其它的酬載,該酬載即會檢查受害者是否安裝了Telegram,假設答案是肯定的,它就會載入其它3個可執行檔。

此一惡意程式的主要功能包括自受害者電腦上上傳Telegram檔案,將允許駭客充份利用受害者的Telegram帳號,還能竊取開源密碼管理程式KeePass的資訊,上傳駭客所指定副檔名的任何檔案,或是記錄剪貼板上的資料並自螢幕截圖。

駭客似乎對Telegram特別感興趣,除了利用惡意程式取得Telegram的帳號資訊之外,也設立了Telegram的網釣頁面,並利用偽造的Telegram服務帳號來散布這些要求使用者輸入登入資訊的網釣頁面。

此外,駭客亦打造了一個Android後門程式,一旦該程式進駐受害者的Android裝置,就能汲取裝置上的簡訊,破解雙因素認證機制,還能記錄手機周遭環境的聲音。

有鑑於受害者大多為伊朗國民,研究人員判斷這是伊朗政權用來蒐集潛在對手情報的大規模監控行動。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06