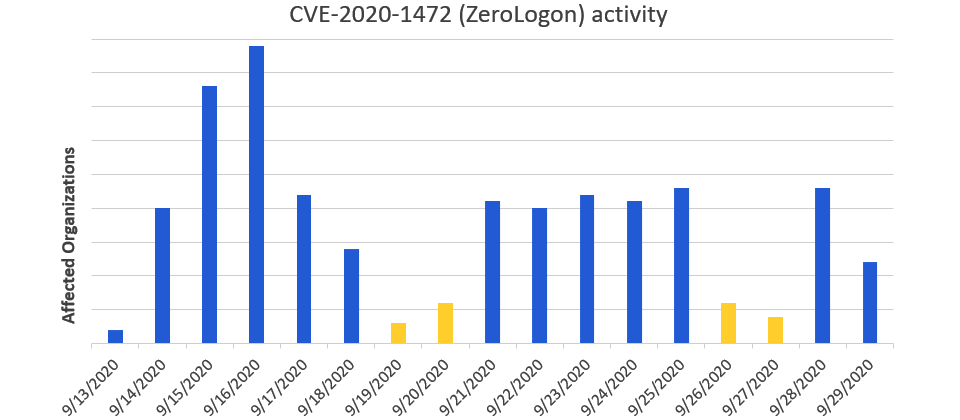

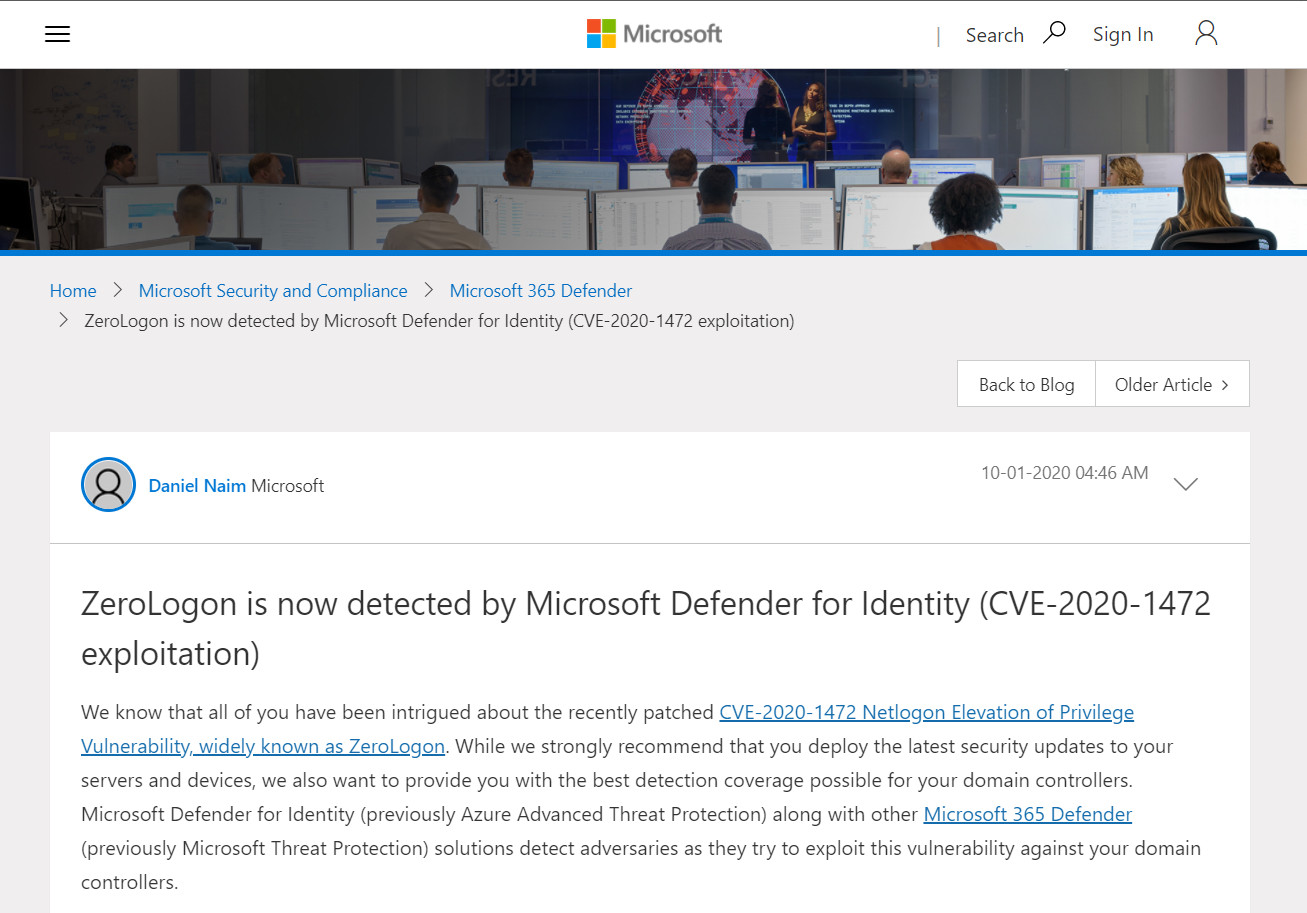

【Zerologon漏洞修補8月11日公布,微軟發現9月13日至今都有攻擊活動】在微軟10月1日發布的報告中,Microsoft Defender ATP成員有了關於CVE-2020-1472(Zerologon)漏洞的追蹤報告,當中說明了在修補發布後的最初幾週內,他們並沒有觀察到任何攻擊活動,是符合利用CVE 2020-1472漏洞。不過,他們後續在9月13日到29日持續偵測到攻擊活動,雖然有些活動可能來自紅隊演練或滲透測試,但已有少數的案例是正式的攻擊行動。而這樣的跡象,也就等於再次提醒企業,不能再忽視這個漏洞所帶來的風險。圖片來源/微軟

這一個月來,Zerologon漏洞的消息不斷,這個編號為CVE-2020-1472的漏洞,不論是微軟、揭露漏洞細節的研究人員,以及美國政府官方,還有多家資安業者業者,都相繼發出相關公告與分析報告,提醒企業與組織需要注意這項風險,並且要實際採取行動修補。

這個漏洞之所以備受重視,主要原因在於,這是近年來與Active Directory(AD)伺服器有關的最大漏洞,達到CVSS 3.0風險評分的滿分(10分)。更不容企業組織忽視的是,在10月上旬,微軟指出已偵測到攻擊活動,使得這項原本就是重大(Critical)風險的漏洞,已經變成企業實實在在的威脅。

不僅如此,從漏洞的影響層面來看,雖然微軟已經表示,目前的更新修補已經能夠緩解並降低風險,要Windows用戶不用太過擔心,但另一方面,由於這項漏洞將分成兩階段修補,仍可看出這次漏洞的影響層面並不小,而這也是容易被外界忽略的部分。

舉例來說,不只是Windows的修補,開源碼檔案伺服器軟體Samba也受波及,事實上,實作AD網域控制器(Domain Controller)就可能受弱點影響,因為弱點存在於通訊協定,而微軟可能也是需要給予第三方有時間因應,再做到第二階段修補。

無論如何,對於企業而言,了解這次漏洞的風險及嚴重性,盡早做到修補是最重要的事。同時,對於相關漏洞及修補的掌握,也應要持續關注。

多家資安業者警示Zerologon漏洞相當嚴重,美國政府已積極因應

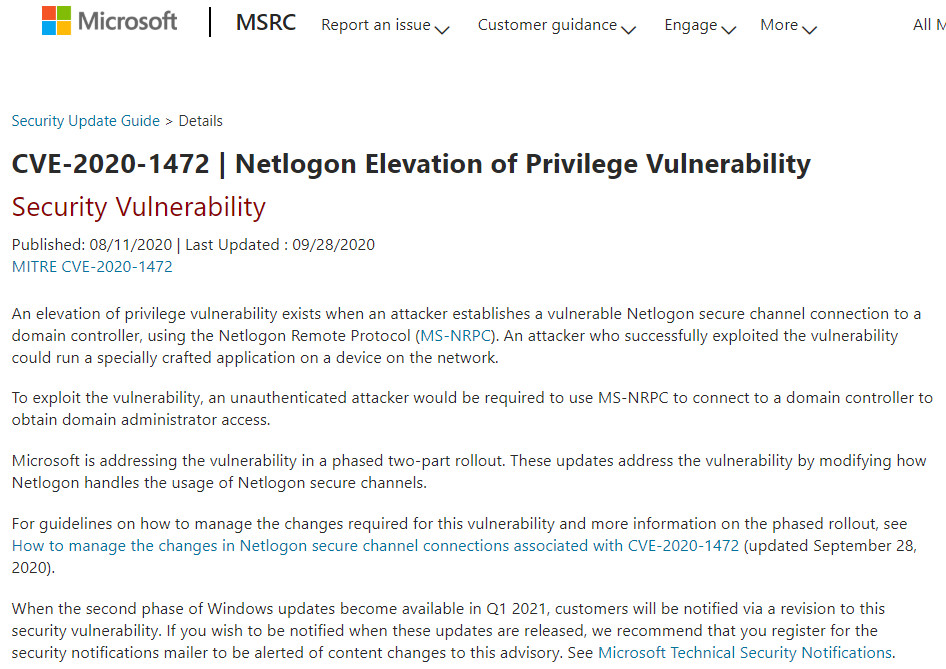

關於CVE-2020-1472的漏洞,是由Secura研究人員Tom Tervoort通報給微軟,微軟已經在8月安全性更新提供相應的修補。簡單來說,這個漏洞存在於Netlogon遠端協定(Netlogon Remote Protocol,MS-NRPC),用來更新密碼的加密驗證演算法,他並將此漏洞命名為Zerologon。

而這樣的漏洞,將讓入侵企業的攻擊者連結到AD網域控制器時,無須經過身分驗證加入AD網域,就能成功利用漏洞,而成為該網域管理員,也就是說,能控制公司AD網域,並危及所有連網電腦。同時,研究人員也提供了相關概念驗證(POC)攻擊程式,供企業驗證其網域控制器是否曝險。

基本上,隨著微軟在8月11日發布安全修補,對於在這一個月內,已經確實完成此漏洞修補的企業與組織而言,其實可以較為放心。

不過,對於知道漏洞還沒來得及修補的企業而言,就該加緊腳步。因為攻擊活動已經出現,至於根本還沒注意到漏洞的企業,更該檢視漏洞及修補情資方面的能力。

在微軟公布漏洞修補一個月後,除了CVE-2020-1472漏洞研究報告的揭露,相關漏洞的警示與資訊也已出現。

例如,在9月18日,我們看到美國國土安全部發布緊急指令(Emergency Directive 20-04),要求該國政府機關需在21日午夜之前修補,並需在23日午夜之前送交報告。這不僅是美國官方對此漏洞的重視與應對,其實也讓外界對此漏洞的關注度更增加,等於是提醒著企業必須盡快做到修補。

重大風險已成實際威脅,美國政府10月已發現相關攻擊事件

更讓企業不容忽視的是,相關攻擊程式的出現,以及攻擊活動的發現,對於尚未修補的企業而言,這意味著風險更高並成實際威脅。

例如,在9月22日,臺灣資安業者奧義智慧發布了中文版的Zerologon漏洞解析報告,當中並指出他們當時的發現網路上出現針對上述漏洞的自動化攻擊程式,包括相關Mimikatz模組、以及PowerShell攻擊腳本等,這意謂著很快就可能出現真正的攻擊。而在9月24日,微軟威脅情報中心(Microsoft Threat Intelligence Center,MSTIC)也在Twitter發文,說明他們正持續追蹤針對此漏洞的威脅活動,並已觀察到有人將漏洞利用整合到公開的攻擊程式中。

果不其然,到了10月1日有了更多事證,微軟Microsoft Defender ATP成員在官方技術社群網站發表一篇文章,指出他們在9月13日到29日期間,每天都觀察到鎖定Zerologon漏洞的攻擊跡象。換句話說,駭客很早就在嘗試如何利用此漏洞來攻擊。

最近,10月12日,美國網路安全暨基礎架構安全署(CISA),及聯邦調查局(FBI)聯合發布公告,更是證實此漏洞帶來的實際威脅,因為當中的內容指出,已有政府機關遭受APT駭客組織的攻擊,指出對方會串連已知網路設備產品及Zerologon漏洞, 例如,駭客先藉由Fortinet FortiOS的SSL VPN漏洞(CVE-2020-13379),或是行動裝置管理平臺MobileIron的漏洞(CVE-2020-15505),滲透至企業內部網路,然後利用Zerologon來入侵AD身分服務,再以受害者的帳號密碼存取政府網路。他們同時提醒,駭客也可能串連其他網路產品近一年的嚴重漏洞,包括Citrix NetScaler的CVE-2019-19871漏洞、Pulse Secure CVE-2019-11510等。

網域滲透漏洞風險高,若遭濫用將讓駭客輕易取得網域控制權

儘管漏洞預警不斷,但是,Zerologon漏洞帶來影響到底有多嚴重?可能還是有人不夠瞭解,對此,我們找到多位專家說明。

關於CVE-2020-1472的漏洞,臺灣資安業者奧義智慧資深研究員陳仲寬指出,這是一個罕見可直接繞過身分認證、存取網域高權限的漏洞。

他表示,雖然過去也有不少CVSS是10分的漏洞,但必須要注意的是,這次的網域滲透漏洞的泛用性高,且攻擊技術門檻低。他舉例,過去常用於網域滲透測試的漏洞不少,包括CVSSv2.0為9分的CVE-2014-6324、CVSSv3.0為8.1分的CVE-2017-0144(Enternal Blue),CVSSv3.0為5.9的CVE-2019-1040,以及CVSSv3.0為9.8分的CVE-2019-0708。雖然上述漏洞其實都還沒有被評到10分,但都已經常被實際應用於網路攻擊中,儘管CVSS並不代表一切,但從這些被評為高分案例的結果可已看出,這次CVSSv3.0為10分的CVE-2020-1472漏洞,危害程度相當高。

換個角度來看,駭客其實最愛這種遠端直接可以提權的漏洞,奧義智慧的創辦人兼執行長邱銘彰說。因為,這可以很輕易地瓦解企業的資安設定,而且,這個漏洞可讓攻擊者無須加入AD,只要透過445埠連接到網域控制器,就能展開攻擊。

我們該如何因應?首先是落實漏洞修補,微軟已經不斷提醒用戶更新修補。我們也向微軟詢問,該公司亞太區全球技術支援中心資訊安全暨營運風險管理協理林宏嘉表示,已經做好8月安全性更新的企業,現階段可不必擔心,而他在8月當時也曾提醒企業用戶,包括用戶端的更新,且伺服器端設定要同時進行。

對於這次漏洞的嚴重性,林宏嘉也表示,若以CVSS評分來看,在近年與AD相關的重大漏洞中,這次CVE-2020-1472(Zerologon)確實是最嚴重。

企業若對於AD修補不積極,駭客就可能會在這一兩年持續利用

但值得關注的是,雖然Zerologon已經有了修補更新程式,為何還是引發關注?除了尚未修補的企業要盡快更新,已經修補的企業也不能大意。

對於尚未修補的企業而言,面對這些接連不斷的消息,應該要能瞭解到上述Zerologon漏洞的嚴重性,趕緊因應。

事實上,以一般情況而言,在廠商釋出更新當下,看似修補就可解決問題,但相對地,駭客也可能在同一時間關注,利用企業需要時間修補的空窗期,對方會從更新發布掌握到最新的已知漏洞,並設法找出漏洞利用方式,以在企業更新修補之前加以利用。

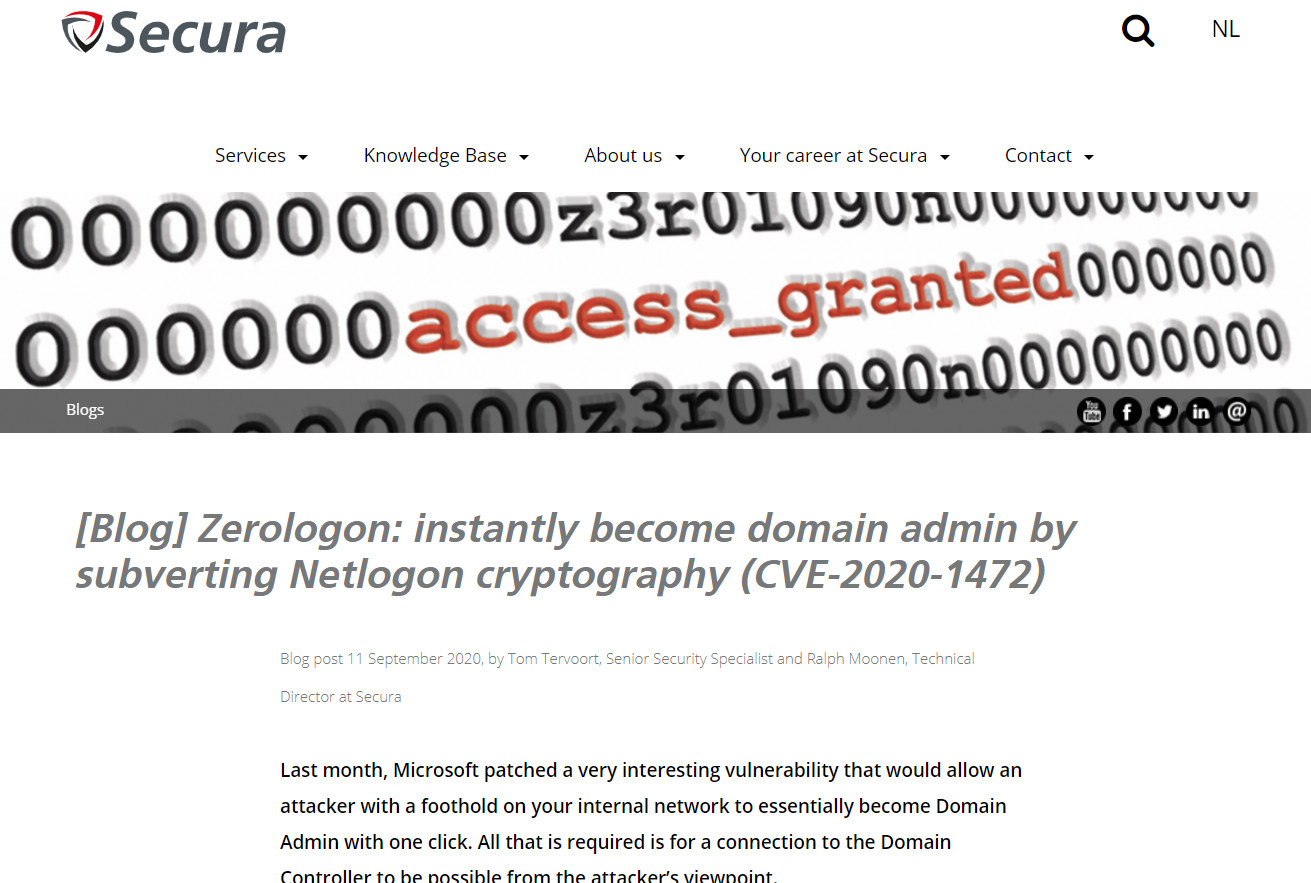

後續,隨著時間的推移,駭客逆向工程破解漏洞時間越多,企業面對的風險也越來越高。例如,發現漏洞的Secura資安研究人員,在微軟釋出修補的30天後公布其研究,這不僅是讓資安人員與開發人員瞭解漏洞成因,做為借鏡或避免同樣問題的發生,但這也讓關注漏洞的攻擊者可能更容易找出攻擊方式,因此,研究人員同樣提醒用戶儘速修補。

在此之後,我們也注意到不少資安業者發布相關漏洞情資,包括奧義智慧、趨勢科技,以及微軟、Cisco與Palo Alto Networks等,希望企業知道相關風險,並及早因應,以及揭露相關攻擊活動。

只是,就現實面而言,在漏洞修補實務上,企業可能有難題要面對。例如,過去我們曾看到趨勢科技的一份調查,指出企業平均約要30天左右時間,才能完成修補程式測試。

對此,微軟林宏嘉認為,在微軟近年的教育之下,企業修補意願已經比過去好上許多。而在修補速度方面,他說,有企業在8月11日、12日就採取行動,也就是微軟發布更新修補後的一兩日內完成修補,但他也坦言,有企業環境是無法隨時保持更新,他舉例,像是在隔離區,不能對外直接更新等。

至於是否可能有用戶擔心,更新修補後容易造成不穩定的現象?他表示,可能是過去用戶有不好的經驗造成,因此後來只要網路上又傳出更新災情,就使得大家更新時間跟著延後。不過他認為,要從實際發生案例的比例來看,會比較精準,其實很多都是極少的個案。

對於企業修補一事,奧義智慧創辦人兼執行長邱銘彰說明了他們的觀察。他說,對於越複雜的核心系統,IT人員可能會傾向越晚更新,畢竟瞭解更新後是否有災情,以及修補程式測試,以及相容性方面的問題,都需要時間。而像是AD這樣關鍵的系統,甚至有企業可能是決定暫時不更新的情況,擔心造成變化或是服務中斷。因此,邱銘彰指出,上述情形一旦發生,也就是這次漏洞之所以可能嚴重後果的另一個原因。

他認為,只要企業AD的更新修補態度比較保守,漏洞就可能持續被利用,相關攻擊甚至可能在近一兩年都會繼續發生。顯然,這可能也是為何許多資安業者相繼發出警示的原因。

微軟表示已修補該漏洞的企業,現階段可以不必擔心

另一方面,由於微軟表示這次CVE-2020-1472漏洞的修補,將分為兩階段進行,對於已經修補的企業而言,隨著後續相關資訊與報導不斷,這也使得有些企業擔心,修補更新後是否真的足以抵禦針對此漏洞的攻擊。

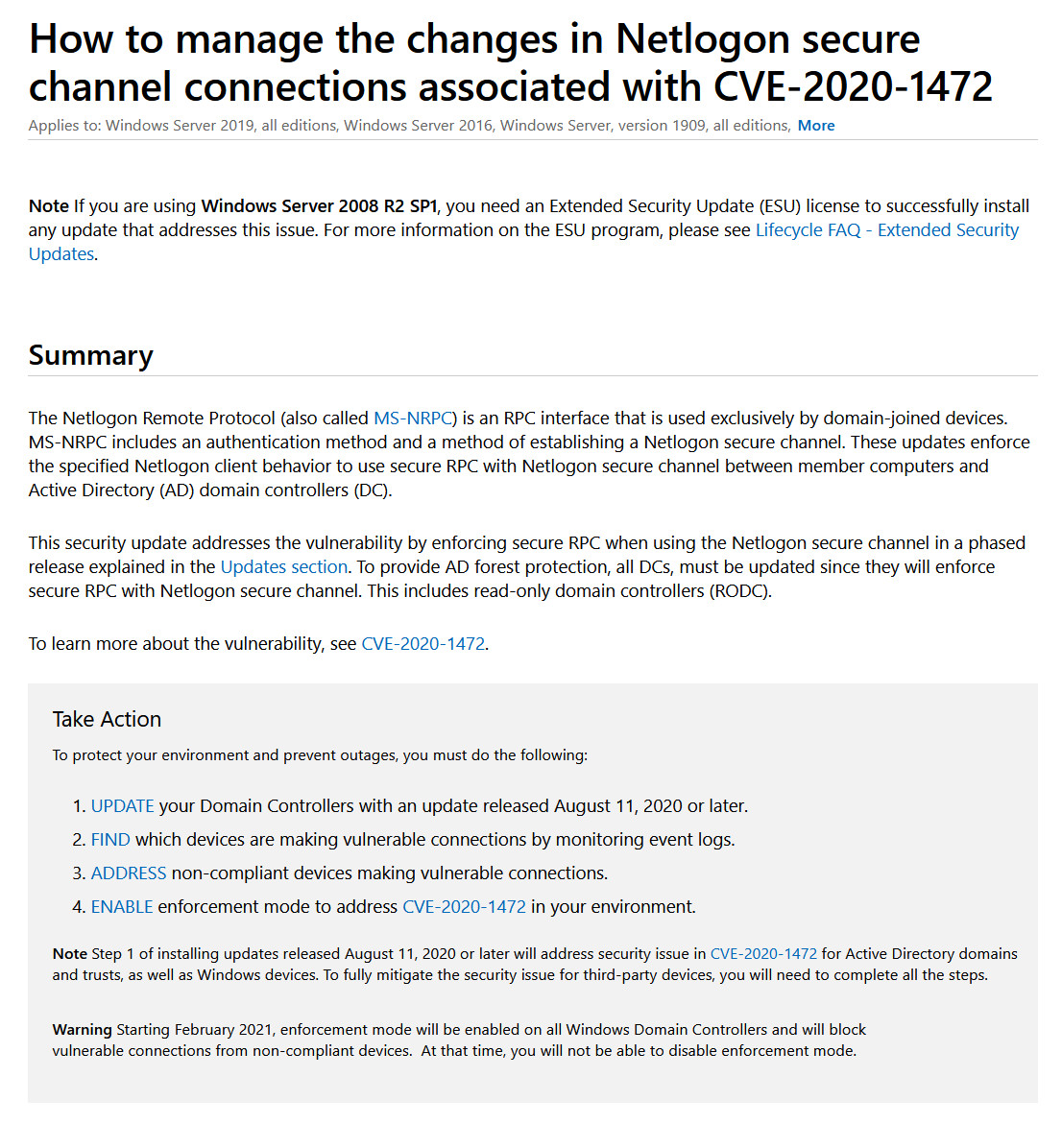

對於這些修補上的疑慮,林宏嘉提出更清楚的說明,他說,這次漏洞問題存在於使用已有多年的Netlogon遠端協定,在微軟的第一階段修補中,已經可以讓外界沒有辦法利用這個風險,但是他們還有更周延的作法,因此會在第二階段強制完全修補。而第二階段的修補時間,是在2021年的2月9日。

因此,對於企業而言,面對Zerologon漏洞的威脅,企業及組織必須在微軟提供的8月安全性,針對AD的網域控制器更新,如此一來,現階段應足以緩解此漏洞所帶來的風險。不過,要能夠更完善地修補,則還要依循微軟所提的檢查與處理動作,最後並啟用「強制模式」,也就是讓secure RPC能夠啟用在整個內網環境中,但前提就是要企業環境中,其他裝置製造商與軟體廠商可以支援secure RPC。而第二階段的修補,其實就是要強制啟用。

不只影響微軟作業系統,許多會用到AD的軟體及服務都要修補

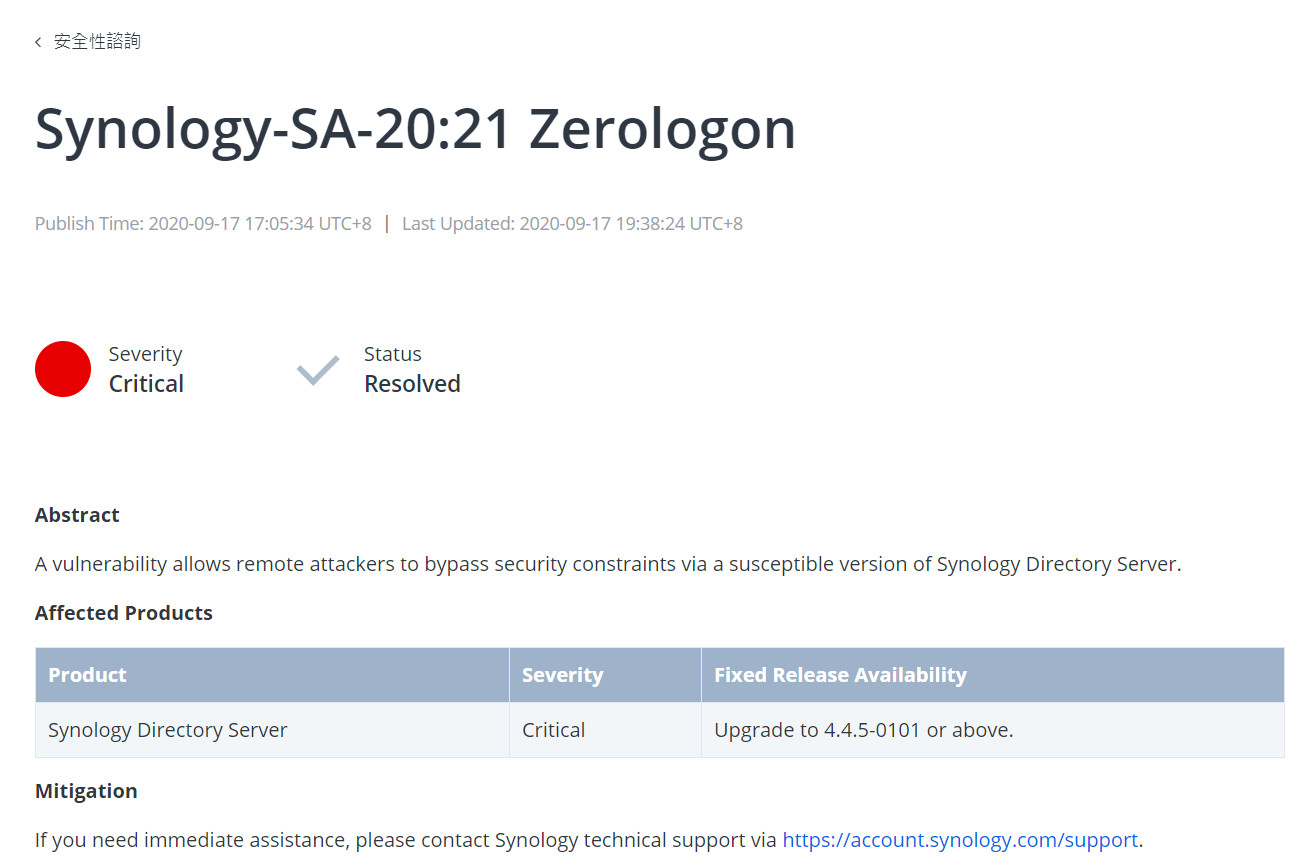

對於上述Netlogon遠端協定修補的影響,微軟同時提到,這不只是攸關Windows,而我們在9月中旬也看到Samba與群暉發布Zerologon的修補。

同時,我們也從美國電腦網路危機處理暨協調中心(CERT/CC),找到與這次事件相關的漏洞公告VU#490028,發現當中公布的內容是,列出至少有20家廠商受影響,包括Google、CentOS及多個波及多個Linux平臺等,而ubuntu、opensuse與Fedora等,也因Samba相繼發布更新通知。因此,企業對於Zerologon漏洞的修補動向,仍需要持續關注。

Zerologon漏洞大事記

2020年8月11日

微軟發布8月安全性更新,包括CVE-2020-1472漏洞的資安公告

在8月修補的17個重大漏洞當中,CVE-2020-1472存在於Netlogon遠端協定(NetlogonRemote Protocol,MS-NRPC),並因為是權限提升漏洞中少見的重大漏洞而受關注。

2020年9月11日

研究人員揭露CVE-2020-1472漏洞細節,並將這個關於Netlogon的漏洞,正式命名為「Zerologon」

資安業者Secura研究人員Tom Tervoort在9月11日於該公司部落格,揭露CVE-2020-1472漏洞細節,使得此漏洞的風險受到外界更大的關注。

2020年9月17日

NAS廠商群暉發布資安公告,針對受影響的Synology Directory Server提供更新修補

群暉在臺灣時間9月17日,針對受CVE-2020-1472漏洞影響的Synology Directory Server,提供新版修補程式。他們表示,是在17日收到美國CERT/CC通知,即於當日完成修補釋出更新。

2020年9月18日

美國國土安全部發布緊急指令Emergency Directive 20-04,下令3日內修補CVE-2020-1472漏洞

面對Zerologon漏洞,美國官方表現出高度重視的態度,下令該國政府組織需在21日午夜之前修補,也就是3天之內就修補完畢,並需要在23日回報修補狀況,以確認機關做好修補。

2020年9月18日

開源碼檔案伺服器軟體Samba發布資安公告,針對Zerologon漏洞提供更新修補

可讓Unix加入Windows的網域的Samba,也會受此漏洞影響,在9月18月22日釋出多種版本的修補更新。美國網路安全暨基礎架構安全署(CISA)也對Samba修補一事,向企業及組織發出警告,提醒用戶更新。

2020年9月22日

資安廠商奧義智慧提供漏洞解析與警示,並指出已發現相關的自動化攻擊程式

奧義智慧在9月22日於該公司部落格發布文章, 強烈提醒國內企業及組織應重視Zerologon漏洞的修補,並指出他們在不到一天時間內,就發現相關自動化攻擊程式已公開在網路上,包括相關Mimikatz模組、以及PowerShell攻擊腳本等。

2020年10月1日

微軟Microsoft Defender ATP成員10月初在官方技術社群網站發文指出,在微軟8月安全性更新後的最初幾周內,他們並未觀察到任何攻擊活動是符合利用此弱點。不過,在9月13日後警報數量激增,雖然當中有許多的活動是資安研究人員的紅隊演練或滲透測試,但已有少數的案例屬於正式的攻擊行動。

2020年10月2日

微軟重申Zerologon嚴重漏洞的正確修補方法,共包含4個步驟

在漏洞修補一個半月之後,微軟為避免用戶的困擾,再次發布關於此漏洞的修補方法,在此修訂版中提供了更詳細的說明文件,當中提供了4大修補步驟,以及相關參考資料,讓用戶了解如何杜絕此漏洞。

2020年10月6日

微軟威脅情報中心透過Twitter警告,指出伊朗駭客集團Mercury正利用此漏洞。而在10月12日,美國CISA也發布資安公告,指出發現有不同APT組織在單一行動中,串連已知網路設備產品漏洞及Zerologon漏洞,該國已有機關遇害。

Zerologon為何分成兩階段修補?

關於為何微軟要將CVE-2020-1472(Zerologon)漏洞分成兩階段修補一事,是因為很難修補嗎?應該有不少人對於這樣的情況感到相當好奇,在微軟亞太區全球技術支援中心資訊安全暨營運風險管理協理林宏嘉的答覆中,我們了解到更多細節。

林宏嘉強調,基本上,這次漏洞問題存在於使用已有多年的Netlogon遠端協定,在微軟的第一階段修補中,已經可以讓外界沒有辦法利用這個風險,但是還有更周延的作法,因此需要第二階段完全修補。

之所以微軟會分成兩階段修補,他先強調一件事,就是關於Netlogon遠端協定,其實有很多第三方軟體或工具,需要用到這樣的介面去做登入驗證的動作。因此,現實環境很複雜,廠商修補更新並非簡單的事,不是本身修補沒問題就可以,還要看別人是否有問題。否則,如果微軟一旦完全修補,將會造成其他人可能都不會通的情況。

而根據微軟在CVE-2020-1472漏洞修補的相關文件,已經指出微軟將採secure RPC的機制,強制啟用後就能夠完全修補,不過,在第一階段的修補中,這項機制並非強制執行,需要用戶手動啟用。也難怪在微軟提供4大修補步驟之外,還額外說明,只要安裝2020年8月11日發布的更新,將能解決CVE-2020-1472漏洞對Active Directory網域及Windows裝置的問題。但要完全降低第三方廠商裝置的安全性問題,則需要完成所有步驟。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10