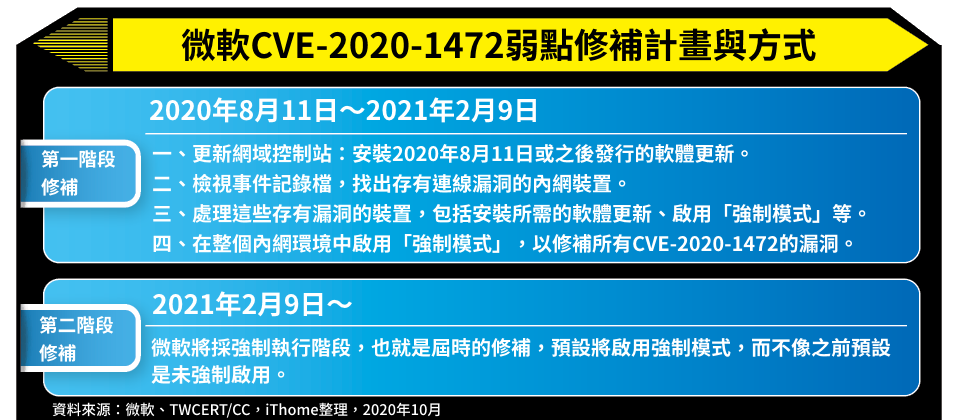

對於CVE-2020-1472(Zerologon)安全性弱點的修補,微軟在8月11日已經提供相關更新修補,隨著此漏洞的相關資訊持續曝光,仍讓許多用戶擔心自己沒做好修補,而有被駭風險,為了幫助釐清在相關更新情報方面的困惑,在10月2日,微軟又公布了正確修補Zerologon漏洞的4大步驟,包括:修補、檢查、處理與啟用,同時也提供了相關細節。

這4大步驟如下:

(一)更新網域控制站(安裝2020年8月11日發布的更新修補)

(二)透過監視事件記錄,找出哪些裝置正執行易受攻擊的連線。

(三)為非合規裝置處理易受攻擊的連線

(四)在企業環境中啟用強制模式,以完全解決CVE-2020-1472漏洞的隱憂。

基本上,面對這次公告的修補內容,企業用戶首要因應工作就是進行更新。同時,微軟已表示將採用Secure RPC機制,雖然他們表示在2021年2月9日才會是強制執行階段,但企業用戶現在就能著手處理Secure RPC的相容性,前提就是要找出並解決第三方裝置的安全性問題,否則,這些裝置會無法正常運作。因此,現在這段期間等於是用戶做好完全修補的緩衝期。

只是,上述修補資訊,還是引起不少用戶對於修補上的疑慮,例如,8月的更新修補是否就能足以抵禦針對此漏洞的攻擊,以及啟用Secure RPC的差異又是什麼?

畢竟,針對Zerologon漏洞的真正攻擊已經出現,因此,這樣的議題,不只是尚未修補的企業會關心,即便已經完成更新修補的企業,其實還是不太放心。

例如,我們採訪該公司亞太區全球技術支援中心資訊安全暨營運風險管理協理林宏嘉時,當時剛好目睹他接到一通來自企業用戶的關切電話,他說,對方是公司的高層主管,因為前一陣子出現Zerologon攻擊活動的新聞,因此致電詢問,該公司的修補到底是否足以應付。而採訪當天已經是10月7日,但林宏嘉說,該公司的負責人員,其實在8月12日就已經完成修補作業。

治標 微軟8月更新修補,已讓該漏洞被利用機率大幅降低

對於這些修補上的疑慮,林宏嘉說,這次漏洞問題存在於使用已有多年的Netlogon遠端協定,微軟在第一階段修補後,已經可以讓外界沒有辦法利用這個風險,但是還有更周延的作法,因此需要第二階段完全修補。

但真是如此嗎?具體原因是什麼呢?我們找了資安廠商奧義智慧的說法,相互印證。

從風險上來看,該公司資深研究員陳仲寬提到,在漏洞修補之前,攻擊者執行每256次的嘗試中,就能有一次成功利用這個漏洞,向伺服器端驗證自己的身分,在資安業者Secura的報告中,已經指出這一點,而在微軟修補之後,已使攻擊成功機率下降到四百億分之一左右,目前看起來是足夠安全。

究其主要原因,陳仲寬說明,是因為漏洞存在該協定使用的加密驗證演算法中,細節部分就是軟體實作不當,將一項安全屬性IV數值固定為多個0(應為隨機數值),導致每256次嘗試就能成功利用。而在微軟的修補中,雖然沒有針對該IV初始值做變更,但透過檢查Client Challenge前五個字節(byte),是否為不一致的方式,以此大幅降低被成功利用的機率。

不過,他還是提醒,未來是否有其他繞過方式,或降低複雜度的方式,則需要持續追蹤。因此,他仍建議企業要持續監控內網內認證的行為。同時,他也提到,由於許多漏洞的嚴重性、利用方式是隨者時間演進的,因此在漏洞出現後,還是需要時常追蹤其變化。

如此看來,企業防護的首要工作就是進行更新,也就是做好微軟8月安全性更新對此漏洞的修補,是可以獲得一定的緩解。

治本 現在企業其實已可提前進行完全修補

而在這次微軟公布的修補資訊中,不斷提到啟用Secure RPC,這又是什麼意思呢?

微軟林宏嘉表示,由於這次漏洞存在於Windows Netlogon遠端協定,如果只是單純使用微軟產品的環境,要完全修補很容易,但若同時使用第三方軟體或裝置,而且也需要與Windows互動的情況下,仍有可能出現漏洞。因此,除了微軟本身的修補,其他製造商也要配合。否則,一旦完全修補,將導致不支援secure RPC的第三方裝置會無法正常運作。

而在微軟重申的漏洞修補說明文件,第2到第4步驟其實就是與此有關。這裡需要特別關注的是,該文件中指出微軟將採secure RPC的機制來修補,而在4大修補步驟的附註中更是提到,若要完全降低第三方廠商裝置的安全性問題,需要完成修補的所有步驟,另外,微軟也提醒在明年2月9日後,將進入強制執行階段。

對於啟用secure RPC方面的問題,奧義智慧創辦人兼執行長邱銘彰表明,企業必須知道啟用後才是完全修補,否則,在第二階段secure RPC機制強制啟用後,屆時可能造成有些舊的服務會出現問題。

該公司陳仲寬也解釋,在這次漏洞發生後,微軟將逐漸採用secure RPC的機制。只是,在舊版RPC機制中,只有重要的參數會進行加密,而在新版secure RPC機制中,微軟將整個RPC加密。此時不這麼做的原因,是為了相容許多舊版的RPC功能,因此並未強制啟用。

因此,從上述內容來看,簡單來說,企業做好微軟8月安全性更新對此漏洞的修補,已經能夠做到一定程度的緩解,同時,微軟其實也已經提供用戶完全修補的方法,現在就能啟用secure RPC功能,但前提是,要找出不符合此機制的裝置連線並處理解決。

而所謂的第二階段修補,其實就是微軟在明年2月9日釋出更新後,將會強制啟用這項機制。屆時,企業除了要第三方廠商裝置更新為支援secure RPC,或是透過群組原則,設定例外原則來允許連線。

出現結合其他漏洞及Zerologon的實質攻擊事件

已有美國政府機關遭受APT駭客組織攻擊,是對方在攻擊中使用Zerologon漏洞入侵AD,在10月12日,美國政府發出的安全公告中,已經提到此事,這也提醒外界可不能再輕忽此漏洞的修補。

美國網路安全暨基礎架構安全署(CISA)發出安全公告,指出近日已偵測到攻擊事件,可能是不同APT駭客組織在單一攻擊中,串聯已知網路設備產品的舊漏洞,再利用Zerologon漏洞來入侵AD身分服務,並對網域內的電腦執行惡意程式。

目前這波攻擊活動中,雖然他們只觀察到結合Fortinet漏洞(CVE-2018-13379),以及MobileIron漏洞(CVE-2020-15505),被結合Zerologon漏洞來發動攻擊,但他們提醒,其他相關網路產品舊漏洞也可能被利用,包括Juniper(CVE-2020-1631)、PulseSecure(CVE-2019-11510)、Citrix NetScaler(CVE-2019-19781)及Palo Alto Networks(CVE-2020-2021)等。

這起事件給我們的警示是,由於Zerologon漏洞可讓駭客輕易入侵AD,並且橫向擴散,因此當駭客結合其他各式手法入侵,等於企業AD完全不設防。當然,這些網路設備的漏洞同樣也要重視修補,才不會成為攻入企業內部的破口。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10