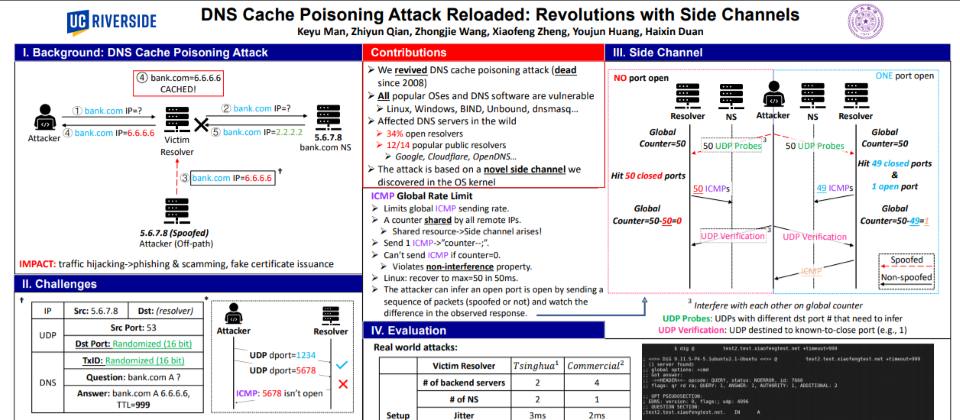

加州大學河濱分校(UC Riverside)的一群安全研究人員在本周指出,近年來已消聲匿跡的DNS快取污染(DNS cache poisoning)攻擊,很可能在多個漏洞的助益下死灰復燃,相關的漏洞波及網路上34%的開放解析器,包括於該領域市占率高達85%的Google 8.8.8.8與CloudFlare 1.1.1.1。

DNS系統主要是用來連結網域名稱及其IP位址,而DNS快取污染則是在DNS的快取中注入一個惡意的IP位址,以將使用者連結到由駭客所控制的伺服器上,騙取使用者輸入其憑證。

DNS快取污染曾是頗受歡迎的憑證竊取手法,然而,隨著各大瀏覽器隨機採用不同的傳輸埠來傳送解析或轉寄請求,有效地防範了相關的攻擊。然而,研究人員發現了一系列的漏洞,可用來卸去隨機傳輸埠的保護機制,而讓DNS快取攻擊得以重生。

該研究團隊利用一個可用來假冒IP位址的裝置,以及一臺用來觸發DNS轉寄或解析請求的電腦,轉寄與解析機制皆為DNS系統中的元件,以將請求傳送到適合的系統上;在利用轉寄機制的攻擊中,駭客可加入一個公開的無線網路,而在基於解析機制的攻擊中,則可藉由任何公共的解析器,包括Google 8.8.8.8或CloudFlare 1.1.1.1展開攻擊。

在進入這些公共服務之後,駭客就能展開旁路攻擊,利用一個位於網域名稱請求主要通道之外的附屬通道,找出來源傳輸埠。研究人員找到一個方法能夠延長通道開啟的時間,並於每秒執行1,000次的猜測,直至找到正確的傳輸埠,接著就如同傳統的攻擊手法,植入惡意的IP位址,執行DNS快取污染攻擊。

此一攻擊影響DNS基礎設施的所有快取層,諸如DNS轉寄快取或解析快取,也波及廣泛的DNS軟體堆疊,涵蓋BIND、Unbound,以及於Linux上運作的dnsmasq,也可能有其它作業系統受害,漏洞存在的條件則是作業系統及網路的配置允許ICMP(Internet Control Message Protocol)的錯誤回覆。

該研究團隊表示,他們已在實際的環境中實驗了此一攻擊手法,證明它是可行的。此外,他們也建議業者應該採用額外的隨機能力與加密解析決方案,來防堵相關攻擊。