10/24~11/24 精選容器新聞

#K8s部署率 #雲端原生大調查

CNCF雲端大調查:3成企業自建K8s叢集環境

CNCF組織最近公布了2020年雲端原生趨勢大調查結果,在正式環境使用容器技術的比例增加到了92%,比2016年時高了3倍。正式環境使用K8s的採用率,也從去年的78%,增加到今年的83%。持續整合持續部署CI/CD也成了主流,高達82%填答者在正式環境中建置了CI/CD流程來加快部署效率。需要用到服務網格技術(Service mesh)的企業也增加了,達到27%,比去年多了快5成。這次全球大調查的時間是2020年5、6月,調查樣本數達1,324份,填答者過半數來自軟體科技公司,近1成是金融業。另有近3成是超過5,000人規模的大企業。填答者來自全球,歐洲38.1%、北美33.5%,更有22.6%填答者來自亞洲。

根據今年調查,今年採用私有雲的比例反而提高了,從去年的45%,今年增加到52%,而混合雲(公私雲並用者)的比例則從去年的38%,今年些微下滑到36%。CNCF認為,關鍵是Kubernetes和用來跨雲調度工作量的雲端原生工具的蓬勃發展,降低了企業將工作量跨不同公雲環境的調度門檻,不少企業轉而採用多雲策略,今年有26%企業選擇多雲策略。

K8s最常見的執行環境是在本機端虛擬機器中執行K8s的Minikube(38%),不過今年自建K8s叢集環境的企業增加了不少,自建比例從去年的23%,今年增加到31%。打包K8s應用的方式超過6成填答者採用Helm格式,只有約1成用K8s託管服務業者所提供的自訂格式。最常見的CI/CD工具前三名依序是Jenkins(53%)、GitLab(36%)和GitHub Actions(20%)。最多人導入的服務網格工具前三名則依序是Istio、Linkerd和Consul。

#Line臺灣 #K8s導入經驗 #GitOps

20個專案K8s實戰經驗,Line臺灣用GitOps強化K8s部署帶來3大好處

最近Line臺灣SRE團隊一位軟體工程師Tsai Chih Chiang在自家開發者日活動上,揭露了Line臺灣2年來K8s導入成果。Line臺灣統計到2020年10月為止,已有超過20個專案導入K8s,包括Line Today、Line購物、Line音樂、Line Spot等,部署了超過50個K8s叢集,130多個App配置。Line導入K8s是為了管理大量雲端原生應用,透過微服務、容器和DevOps來建立現代化基礎架構,提供擴充性、可移動性和加快開發者上工的環境準備。Line臺灣在2018年展開K8s導入,採取「單一叢集部署全部」的策略,不過,針對不同上線階段的環境,分別在開發、準備前臺(Staging)和正式環境各自有自己的一套K8s叢集。K8s調度工具則是使用Rancher,利用Namespaces來隔離不同專案的K8s應用。不過,為了採用K8s,Tsai Chih Chiang指出,主要有6項挑戰,包括了欠缺K8s使用思維、K8s知識不足、配套開發者工具、配置檔管理、叢集操作太自由、缺乏最佳實務。

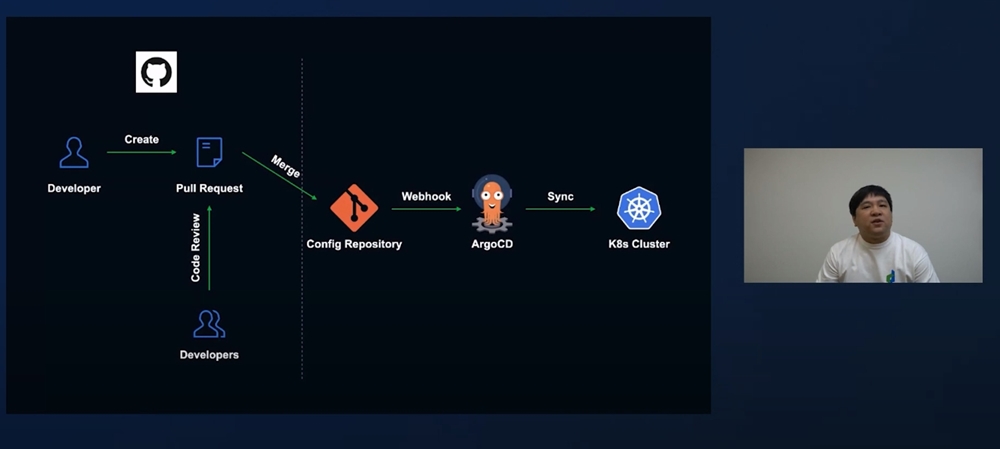

後來,Line臺灣決定建立GitOps流程,讓開發團隊更容易運用K8s環境,從容器化、建立基礎配置檔(Base Config)、不同環境的配置準備到動態同步叢集變動都整合到同一套自動化流程中。

K8s搭配GitOps的作法可以帶來三個好處,第一是可以建立單一程式碼來源,利用Git儲存庫來儲存各種環境的配置檔,來簡化YAML檔案的管理。第二項好處是開發者友善度高,能讓開發者用他們已經熟悉的Git流程,來管理K8s叢集,而Git歷史就成了K8s物件或叢集狀態的變更日誌los記錄。最後一個好處是,可以將直接操作K8s叢集的行為最小化,一來叢集狀態變更管理更安全、手動操作K8s物件的需求也可以降到最少、所有變動也能經過程式碼審查過程,而叢集即時狀態自動與各種變更行為的結果同步。Line臺灣使用了ArgoCD這套持續派送工具,也搭配Kustomize來管理K8s配置檔,還建立了一套標準化的K8s應用共同預設,例如預設建立觀察控制器、Ingress控制器等方便快速套用。

#雲端資安 #K8s資安

第一份CNCF雲端原生資安白皮書出爐

最近CNCF資安工作小組公布了雲端原生資安白皮書1.0,可以適用於所有雲端原生應用上的一套資安建議,另外也特別考慮到金融、醫療產業、政府機關和非營利機構的產業資安考量。雖然K8s用途大多直接用於部署階段,但這份白皮書涵蓋了雲端原生應用生命周期的四個階段,從開發、發布、部署到執行階段(runtime),在每個階段提供了可以適用的K8s資安控制項建議。例如在開發階段的資安控制項,可以用映像檔簽章驗證,搭配映像檔弱點掃描機制。而在發布階段,則可建立不必要特權權限的預先部署檢查,啟用日記追蹤和觀察機制等。另外,白皮書也提供了一個導入雲端原生資安的7字口訣RUNTIME路徑,先閱讀相關資料(Read)、了解自己環境中得挑戰和限制(Understand)、記錄如何將控制項套用到自己的環境(Note),向同事說明自己的觀察(Talk)、帶動其他人參與(Involve)、依據現有資安控制項建立風險檔案(Make)、投入資源和時間到適當刀口項目(Expend)。

#服務網格 #多叢集部署

Istio年終最後一次改版,聚焦多叢集網格安裝流程的簡化

Istio團隊依循2020年的發展路線圖,釋出了今年最後一個版本1.8,這個版本目標在提高可用性、安全性和可靠性,特別是在多叢集網格以及虛擬機器工作負載上。1.8版中,官方編寫了新的安裝指南,其中包含跨多叢集安裝叢集的方法,幫助用戶根據安裝的環境選擇配置。另外,新版也簡化了安裝過程,現在可以使用istioctl進行安裝,新的智慧DNS代理功能,讓用戶可以從虛擬機器解析網格服務,而不需要把網格服務以不安全的方式,指向叢集DNS伺服器,這也減少了叢集DNS流量,並降低解析服務IP需要查詢的次數。

#服務網格 #Consul

HashiCorp釋出新版Consul,新增視覺化工具要簡化服務網格管理

HashiCorp最近釋出服務網格工具Consul 1.9新版,可以更容易將宣告式政策套用到不同的跨微服務上,來簡化要部署複雜微服務的門檻。新版也提供了一個視覺化工具,可以更容易以一拓樸地圖的方式來存取各種服務的請求、錯誤率等資訊。其他新功能還有新增安裝到紅帽OpenShift平臺,來整合K8s健康狀態檢查,確保問題流量不會影響到更多Pod。這次改版也減少了Consul伺服器使用串流功能時,在CPU和網路頻寬的要求。

#etcd #CNCF

分散式鍵值儲存etcd專案跨入成熟發展,CNCF改列為頂級專案

紅帽在2018年捐給CNCF的分散式鍵值儲存專案etcd,現在已經從孵化器階段畢業,進入頂級專案。CNCF官方說明,etcd有穩定的治理流程,功能已達一定成熟度,年中第三方安全審核,沒有發現etcd核心元件存在重大問題。CNCF技術長Chris Aniszczyk提到,etcd現在是Kubernetes內部的1個重要元件,許多專案都相依於etcd,以儲存分散式資料,因為etcd的規模不斷擴大,在安全審核上表現良好,因此委員會決定讓etcd從孵化器畢業。

#K0s #精簡版部署

一行指令就能安裝,更輕量化的Kubernetes精簡版k0s來了

雲端運算服務供應商Mirantis推出了輕量Kubernetes發布版k0s,該版本強調簡單性與強健性,無論是本地端部署,甚至是大規模Kubernetes叢集等,k0s可滿足各種工作負載的需求,官方表示,只要複製k0s可執行檔到每個主機並且開始執行,就能簡單創建Kubernetes叢集。k0s是由Mirantis之前維護開源Pharos Kubernetes發行版的團隊所創建,k0s延續Pharos Kubernetes發行版的精神,要支援各種規模和情境的使用案例。k0s是一款百分百上游香草Kubernetes發行版,適用於各種規模的工作負載,並且安裝簡單,只要一行指令就能完成k0s安裝。

#K8s開發工具 #Lens

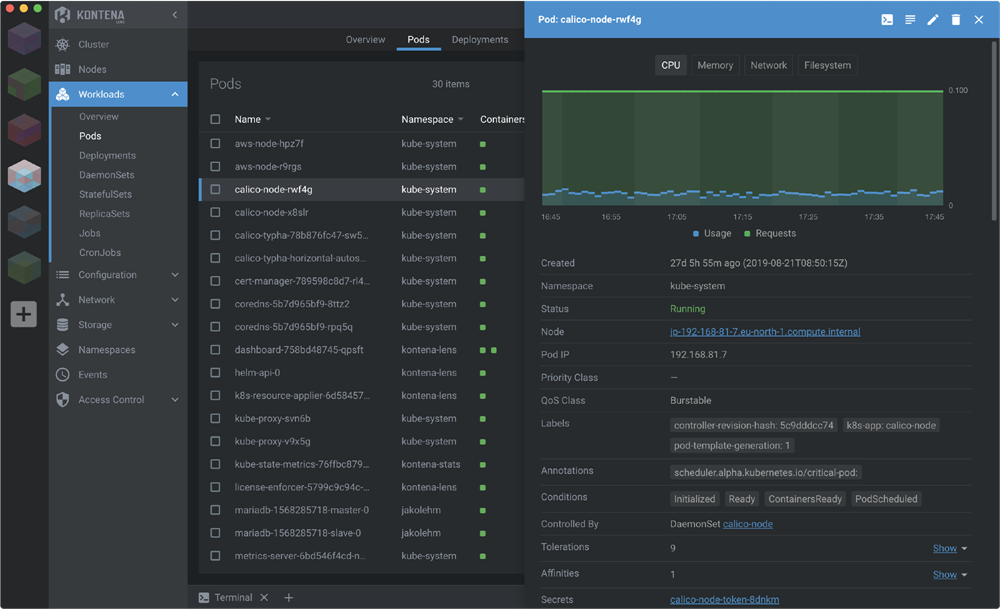

Mirantis連連強化K8s產品線,自家K8s開發平臺開始支援第三方套件

去年併購Docker Enterprise的雲端運算服務供應商Mirantis,更新其Kubernetes整合開發環境(IDE)Lens平臺,並釋出了擴充套件API,讓第三方有辦法開發Lens擴充套件,在開發環境增加更多樣的功能,而Lens生態系成員,也都開始支援新的擴充套件API。Lens是Mirantis在今年8月,才剛收購的開源Kubernetes IDE,下載次數超過百萬次。新增加的擴充套件API,提供創建Lens內擴充套件的方法,讓第三方可將各種Kubernetes元件和工具集,整合到Lens介面中,可將Lens從Kubernetes IDE,轉變成為功能完整的雲端原生開發IDE。

#服務網格 #樹莓派叢集 #ARM

知名服務網格工具Linkerd釋2.9新版,支援自動mTLS和ARM平臺,連樹莓派叢集都能跑

服務網格專案Linkerd最近釋出了最新2.9更新版本,可以對所有TCP連接支援交互TLS(mutual TLS,mTLS),官方提到,自動mTLS是朝向零信任安全的一大步,透過在Pod邊界執行加密和身份驗證,Linkerd能以零信任的形式,提供加密傳輸。並且新版也增加對ARM平臺的支援,無論開發者是使用基於ARM的機器,像是AWS Graviton,或是在樹莓派叢集上執行Linkerd,Linkerd都能提供良好的支援。另外也增加多核心代理Runtime,進而提高單個Pod的吞吐量。

#映像檔拉取 #Docker

映像檔拉取新政策再轉彎,Docker宣布開源專案可以免除次數限制

Docker之前宣布了兩項新政策,第一項是刪除免費帳戶中,超過6個月無人取用的映像檔,官方提到,在Docker Hub上15 PB映像檔,有高達10 PB的映像檔,在6個月內未被取用過,而其中又有4.5 PB無效映像檔來自免費帳戶,不過,Docker已經在日前宣布,暫緩新的映像檔留存政策直到2021年。第二項已經從11月2日開始逐步實施的政策,是限制免費帳戶拉取容器映像檔的次數,匿名的免費帳戶每6小時只能拉取映像檔100次,經過驗證身份的帳戶,則拉取請求限制放寬至每6小時200個拉取請求。不過,為了支援開源社群,Docker提供了開源專案一項計畫,可以讓開源專案繼續自由存取Docker的服務,不受新政策對使用者的限制,任何提出申請並經核准的開源軟體命名空間,沒有資料取用限制。

#AWS #公共容器儲存庫

大搶Docker Hub用戶,AWS宣布自己推公共容器儲存庫服務

由於Docker從11月起將限制免費帳號的映像檔拉取次數,針對這群用戶,AWS也在11月時宣布,將推出公共容器儲存庫(container registry)服務Amazon Elastic Container Registry。AWS指出,Docker新政策可能對使用Docker Hub公共映像檔的應用及工具產生節流錯誤(throttling error),像是從主映像檔(parent image)建立應用,或下載公共映像檔執行時,而且也已有許多同為AWS的用戶表達疑慮。未來幾個星期AWS將推出一個公共容器儲存庫服務,供開發人員儲存、管理、及部署容器映像檔,並開放他人下載使用。開發人員可以AWS同時代管私有和公共容器映像檔,減少不同網站和儲存庫的管理麻煩。這些映像檔可依地理區複製以方便各地快速下載。這個儲存庫也允許提供相關檔案,如helm圖表及政策組態等。此外AWS也將推出一個新網站供任何人搜尋及下載公共映像檔用於其自有App中,不論他們有沒有AWS帳號。

責任編輯/王宏仁

更多Container相關動態

- Kinvolk推出K8s UI開源專案Headlamp

- K8s自動擴展器KEDA推出2.0,全面升級應用程式擴展能力

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10