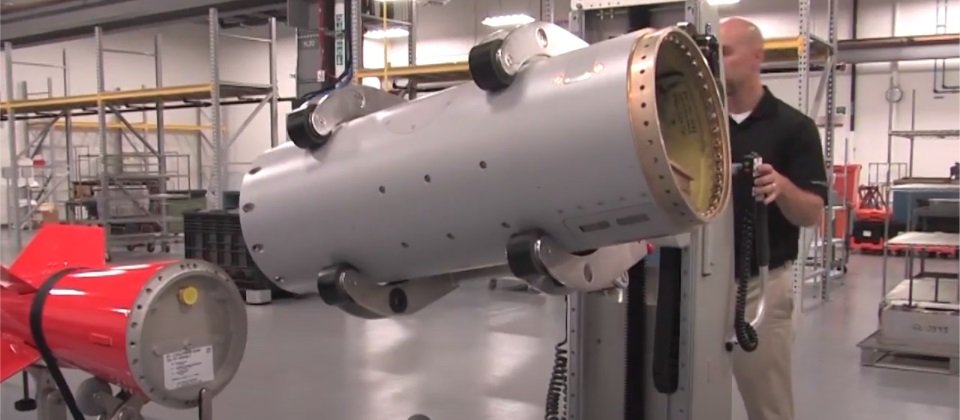

迄今美國政府並未公布受害的聯邦或地方政府機構名單,然而,除了最早被媒體曝光的美國財政部與商務部之外,Politico於本周引用消息來源報導,遭滲透單位還包括美國能源部以及負責核武儲存的國家核安全管理局(National Nuclear Security Administration)。示意圖,圖片來源/National Nuclear Security Administration

由國家支持的駭客集團自今年3月起,便發動先進持續威脅(Advanced persistent threat,APT)攻擊行動,首要目標為美國的政府組織與企業,就在外界正嘩然於駭客是藉由危害SolarWinds Orion軟體構建系統,以於各受害組織植入木馬程式之際,美國國土安全部旗下的網路安全暨基礎架構安全署(CISA)在17日表示,SolarWinds系統並非駭客在此波攻擊中唯一的切入口。

CISA繼於13日發布緊急指令,要求所有聯邦機構立即關閉或隔離受到危害的SolarWinds Orion版本之外,亦陸續更新對相關攻擊所掌握的最新資訊。

根據CISA在17日所祭出的最新聲明,該署判斷這起攻擊行動已對美國州政府、地方政府、重大基礎設施實體,以及其它私人組織帶來莫大的威脅,同時強調攻擊者對SolarWinds系統的危害,並非此波攻擊唯一的切入點,正在釐清駭客還利用哪些管道進行滲透。

支撐CISA此一論點的是來自資安鑑識業者Volexity的調查。根據Volexity的觀察,該駭客集團利用之前盜來的金鑰來產生Cookie,以繞過Duo Security的多因素身分認證保護程序,並存取Outlook Web App,而且開採SolarWinds與Duo的駭客集團所使用的戰術、技巧與程序都是一致的,因而認定是同一集團所為。

CISA表示,此一發現意味著駭客不僅利用SolarWinds Orion來滲透受害組織,而且可能還存在其它尚未被發現的手法。

迄今美國政府並未公布受害的聯邦或地方政府機構名單,然而,除了最早被媒體曝光的美國財政部與商務部之外,Politico於本周引用消息來源報導,美國能源部以及負責美國核武儲存的國家核安全管理局(National Nuclear Security Administration),也已遭到駭客滲透。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06