荷蘭資安業者Eye Control在去年11月,發現臺灣網通設備製造商合勤(Zyxel)剛釋出的ZLD V4.60韌體含有一後門帳號,且同時影響多款防火牆及AP控制器產品,可能波及逾10萬臺合勤裝置,呼籲合勤用戶應儘速更新韌體。

Eye Control的安全研究人員Niels Teusink說明,他是在研究自己的合勤防火牆裝置 Zyxel USG40時,於它的4.60韌體中發現了一個名為zyfwp的使用者帳號,以及一個無法修改(寫死)的明文密碼,還發現此一帳號同時適用於SSH與網頁介面。舊版的韌體只含有緩衝區溢位漏洞,並未見到此一帳號,因此相信它是在4.60才出現的。

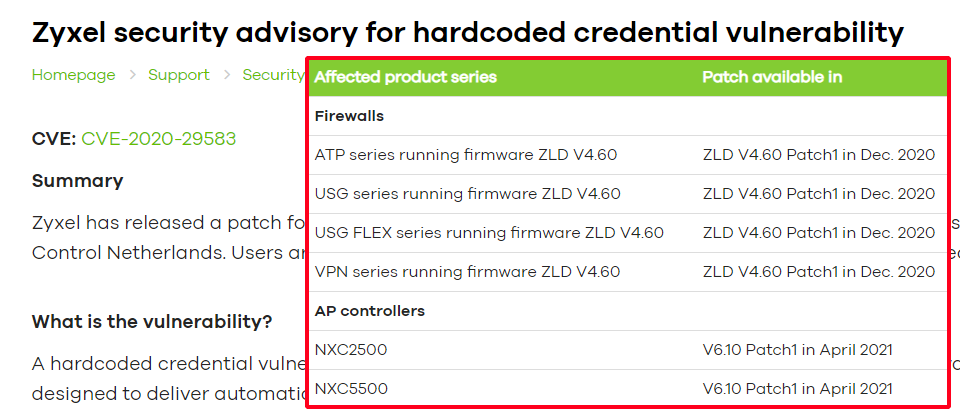

此一含有漏洞的韌體同時支援ATP、USG、USG FLEX與VPN系列的防火牆,以及NXC2500及NXC5500兩款AP控制器。

Teusink利用Project Sonar進行全球掃描之後,發現有超過10萬臺上述型號的合勤裝置曝露在公開網路上,不過,一來合勤裝置並不會揭露韌體版本予未經授權的使用者,二來雖然合勤提供了自動更新機制,但預設值是關閉的,他相信這些網通設備的使用者不會太常更新韌體,因而無法確實統計受害規模。

對此,我們也洽詢合勤集團負責產品通路的兆勤科技,他們表示,關於全球超過10萬臺影響,此為該名研究員預估,而根據他們的清查,目前臺灣受影響的設備共有122臺。

危險的是,韌體內建的zyfwp用戶具備管理員權限,代表取得該權限的駭客將能完全取得裝置的控制權,包括變更防火牆設定以允許或封鎖特定流量,也能竊聽流量或建立VPN帳號。

而根據合勤的說法,zyfwp是專門用來透過FTP傳遞韌體自動更新的帳號。我們向兆勤科技徵詢此事時,他們則是強調,該帳號不是所謂的後門帳號,也並非超級帳號,屬於程式碼寫死的(Hard Code)漏洞,此帳號是寫死在韌體中,只能讀取,主要的用途為更新AP韌體。

在獲得Eye Control的通報之後,合勤已於去年12月中陸續修補此一編號為CVE-2020-29583的安全漏洞。

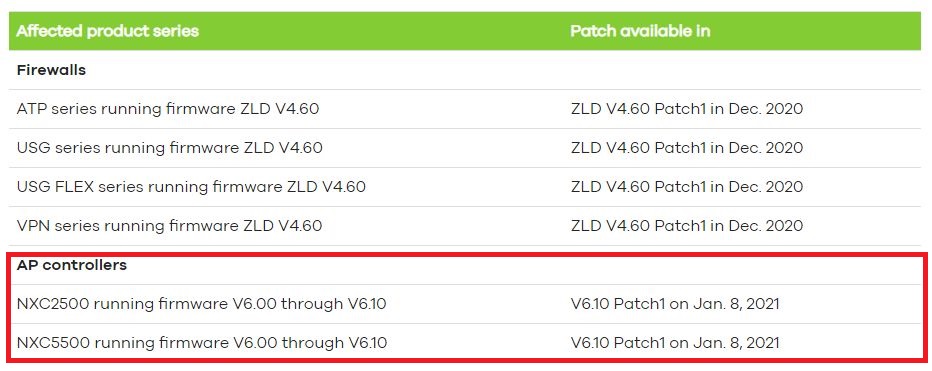

目前合勤已修補4個系列的防火牆產品,至於兩個AP控制器的修補程式預計要到4月才會問世(編按:根據目前合勤公布的資訊,將於1月8日提供)。

2021年1月8日更新消息

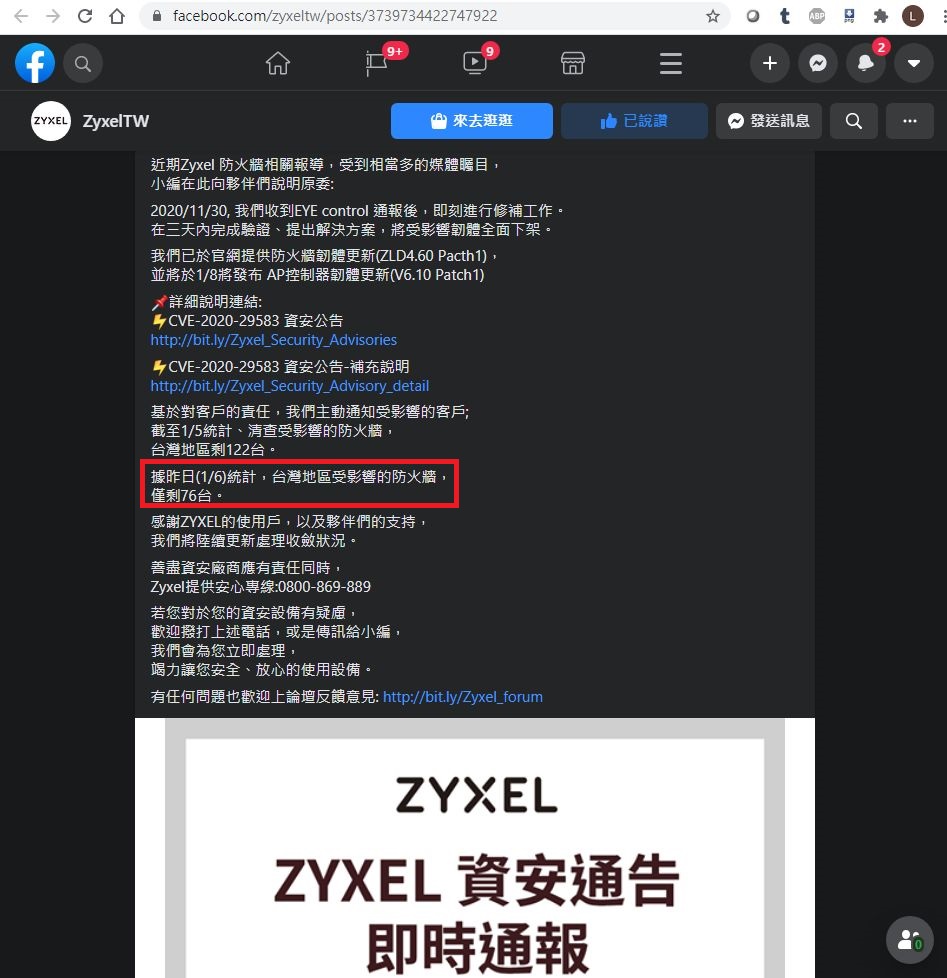

關於CVE-2020-29583漏洞的處理,兆勤科技於1月7日晚間在合勤科技ZyxelTW臉書粉絲團公布了最新處理狀況。

首先是受影響的防火牆設備清查,以臺灣地區而言,1月5日有122臺,1月6日減至76臺。

而在全球受影響的防火牆數量上,根據兆勤提供給我們的內部資料來看,他們在1月5日的統計,估計有9千多臺。而這樣的比例是Eye Control先前預估數量的十分之一。

在資安公告的發布上,他們在12月23日發布CVE-2020-29583的相關資訊,也在近期張貼了補充說明。當中特別針對程式碼寫死的帳號作用,提出說明。

他們表示:

1.該帳號出現在防火牆系列設備(ATP系列、USG系列、USG FLEX系列、VPN系列)的韌體版本,是ZLD V4.60版,以及ZLD V4.35-V4.55之間的版本,至於ZLD V4.33之前版本,不受此漏洞影響。若設備韌體採用ZLD V4.60版,由於可經由Console、TELNET、SSH、WWW、SNMPv3等方式,以此帳號登入防火牆設備,因此需立即升級至V4.60 Patch1。

2.在無線控制器(NXC系列),該帳號出現在韌體版本V6.0之前版本、V6.0、V6.1。

3.若用戶的ZyXel防火牆設備韌體為ZLD V4.35-V4.55之間版本,以及無線控制器韌體是6.1版之前的版本,該帳號只能使用於FTP服務,並無法以該帳號透過Console、TELNET、SSH、WWW、SNMPv3等方式登入。而且,若是以FTP登入後,該帳號的檢索範圍會在固定的韌體目錄,無權限切換至其他目錄,因此,他們認為風險程度屬低風險。

而對於無法立即升級韌體的受此漏洞影響設備,他們則是建議無遠端管理需求的用戶,可在設備的WAN端設定停用FTP、TELNET、SSH、WWW、SNMPv3 服務,若需遠端管理,則需透過政策來限定可連線的IP位址。

在該公司的線上社群論壇上,他們也在1月6日張貼了漏洞自我檢測與防護建議的公告。

更新消息發布者:iThome電腦報週刊副總編輯李宗翰

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13