GreyNoise

荷蘭資安廠商在2020年12月23日,揭露合勤網路與資安設備的韌體,存在一組高權限的帳號,以及被寫死的密碼,這項漏洞以CVE-2020-29583列管。但在不到半個月內,2021年1月5日威脅情報公司GreyNoise發現,有駭客在網路上鎖定開放SSH連線的設備進行掃描,並利用多組帳號密碼嘗試存取,而其中一組就是合勤這組高權限的帳密。如果受影響的使用者沒有修補上述漏洞,很有可能就會成為被這些駭客盯上的攻擊目標。

為何CVE-2020-29583受到高度重視?這項漏洞存在於2020年底才推出的韌體ZLD 4.60,當中含有具有管理者權限的使用者帳號zyfwp,以及無法修改(寫死)的明文密碼。此漏洞影響該公司旗下的多款產品線,合勤也自12月底推出修補程式。

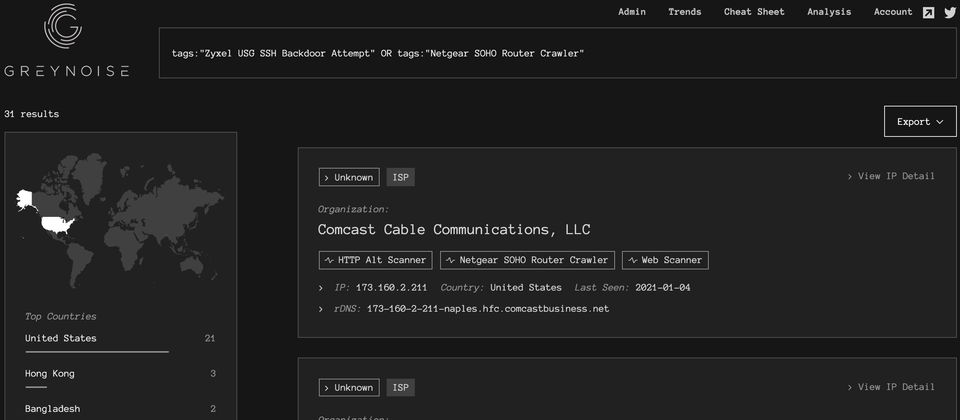

但在這項漏洞被揭露不久,GreyNoise指出,他們在1月5日發現至少3個不同的IP位址,正在積極掃描可透過SSH連線存取的網路設備,而且嘗試使用許多帳號密碼組合,其中一組就是前述合勤韌體中出現的高權限帳號,測試能否成功存取目標裝置。

GreyNoise is observing both opportunistic exploitation of the newly discovered Zyxel USG SSH Backdoor and crawling of SOHO Routers. Tags available for all users via the GreyNoise web interface and API now.

hat tip @nathanqthai & @ackmage https://t.co/UgX7dOoHVs pic.twitter.com/p8zIubXdzL

— GreyNoise (@GreyNoiseIO) January 4, 2021

對於攻擊者的手法,嚴格來說,不是直接鎖定合勤的設備而來。GreyNoise執行長Andrew Morris向Bleeping Computer說明,此波攻擊行動中,駭客並非只針對合勤的設備而來,而是掃描網路上開啟SSH協定的設備,一旦偵測該裝置到可透過SSH存取,攻擊者就會嘗試藉由暴力破解來掌控裝置,而其中一組被運用的帳號密碼,就是存在於前述合勤設備漏洞的zyfwp。

附帶一提的是,其中一個被發現大肆掃描的IP位址,駭客運用了Cobalt Strike內建的SSH用戶端軟體來進行,Andrew Morris表示,這可能是攻擊者想要規避威脅情報廠商偵測的手法。

關於CVE-2020-29583漏洞的情況,根據兆勤提供給我們的資料,在1月5日,全球尚有約9千臺防火牆設備受到影響,其中臺灣有122臺;而到了1月6日,臺灣仍有76臺受到影響的設備。但上述在暴力破解攻擊的過程中,駭客納入此次漏洞出現的帳號資料,造成的影響為何?恐怕有待日後的觀察。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09