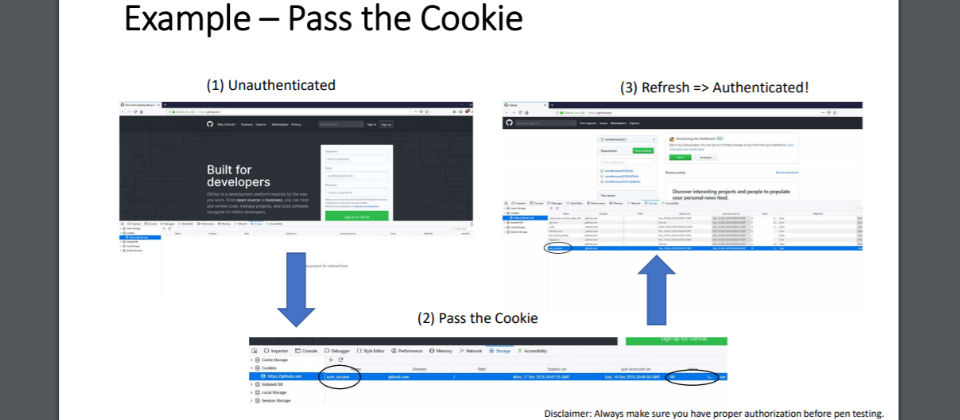

美國CISA近日經手一件網路攻擊案例,除了採取常見的網釣信、暴力破解帳號變更,可能也使用名為「傳送cookie(pass the cookie)」的手法,成功登入一名具有多因素驗證(MFA)保護的帳號。Pass the cookie手法是指,攻擊者利用竊取來的連線cookie來驗證、登入到Web應用或服務。由於連線已經過驗證,使攻擊者可繞過某些MFA協定。(示意圖,圖片來源/Johann Rehberger, Pivot to the Cloud using Pass the Cookie, https://c3lt.de/35c3/talk/CK3DWH/)

美國網路安全暨基礎架構管理局(Cybersecurity and Infrastructure Security Agency,CISA)本周警告,駭客發展出成功繞過多因素驗證(multi-factor authentication,MFA)來駭入用戶雲端服務的攻擊手法。

CISA近日經手一件網路攻擊案例,攻擊者使用了多種攻擊策略和手法,除了常見的釣魚信件、暴力破解帳號變更,可能也使用一種名為「傳送cookie(pass the cookie)」的手法,以駭入受害者單位的雲端系統。

CISA解釋攻擊者在利用釣魚信件誘使用戶下載惡意程式,或以暴力破解帳號進入受害者網路後進行後續攻擊。後續攻擊包括成功登入一個具有多因素驗證(MFA)保護的帳號。CISA相信,攻擊者可能是在用戶電腦上,以竊密程式取得瀏覽器的cookie,以繞過MFA的防護。另外,攻擊者也變更受害者現有郵件的轉寄規則,將重要信件轉寄到駭客控制的帳號,或是轉到駭客設立的RSS資料夾中以免被發現。

Pass the cookie手法是指,攻擊者利用竊取來的連線cookie來驗證、登入到Web應用或服務。由於連線已經過驗證,使攻擊者可繞過某些MFA協定。

雖然CISA未指這受害者為何,不過可能是指本周雲端郵件安全服務商Mimecast。Mimecast昨(13)日向用戶發佈安全公告,該公司發給客戶以Mimecast雲端系統,包括Sync and Recover、Continuity Monitor及Internal Email Protect登入Microsoft 365 Exchange Web Services的憑證,遭到駭客竊取。亦即攻擊者可繞過Exchange Web Service的MFA驗證竊取、劫持用戶MS365 Exchange的信件。

Mimecast建議用戶立即刪除連向Microsoft 365驗證過的連線,並以新憑證重新建立連線。

Mimecast表示在其3.6萬家客戶中,有約10%使用了受影響的連線,雖然該公司相信遭到鎖定的企業用戶家數為個位數。

路透社引述三名進行調查的消息人士報導,Mimecast攻擊者可能和SolarWinds駭客為同一批人,後者更波及多個美國政府單位,包括商務部、財政部及國土安全部等。

美國政府單位包括FBI、CISA都懷疑這批駭客和俄羅斯政府有關,不過俄羅斯政府否認這個說法。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10