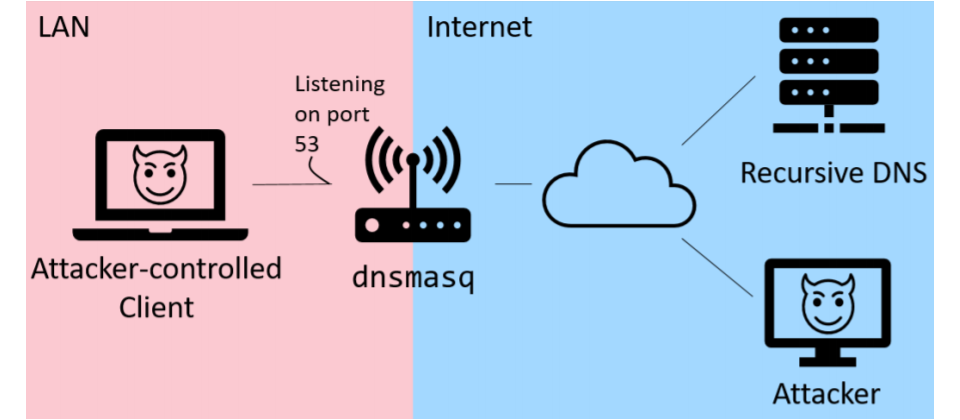

JSOF發現Dnsmasq有3個快取下毒(Cache Poisoning)漏洞,與Dnsmasq匹配查詢及回應的方式有關,將允許駭客提供偽造的解析。(圖片來源/https://www.jsof-tech.com/wp-content/uploads/2021/01/DNSpooq_Technical-Whitepaper.pdf)

資安業者JSOF本周披露,開源的熱門DNS軟體Dnsmasq含有7個安全漏洞,包含快取下毒(Cache Poisoning)漏洞及遠端程式攻擊漏洞,且估計約有40家業者在產品中採用了Dnsmasq,包括AT&T、思科、D-Link、Google、Juniper、Linksys及紅帽等。

DNS(Domain Name System)是用來把網域名稱轉換成IP位址,且通常是個分散式系統,因為沒有任何單一節點能轉換所有的網址,因此,解析一個網址可能需要來自多個伺服器的查詢與回應;DNS含有許多的安全限制,其中一個是它無法保證能阻擋任何節點伺服器或外部攻擊者提供偽造的答案。至於Dnsmasq則是個專為小型網路所設計的工具,提供DNS與DHCP服務,前者扮演的是轉寄的角色,當接收到客戶端的DNS查詢時,它會將它們傳送到預先配置的DNS伺服器,也會存放其回應以利下一次接收到同樣的查詢時,可以直接並快速提供答案。

然而,JSOF卻發現Dnsmasq含有7個安全漏洞,其中3個屬於快取下毒漏洞,相關的漏洞主要與Dnsmasq匹配查詢及回應的方式有關,它們分別是CVE-2020-25684、CVE-2020-25685與CVE-2020-25686,將允許駭客提供偽造的解析。另外4個則為緩衝區溢位漏洞,現身於準備DNSSEC資料以進行驗證的程式碼中,它們為CVE-2020-25681、CVE-2020-25682、CVE-2020-25683與CVE-2020-25687。這些漏洞波及Dnsmasq 2.82及以前的版本。

DNS快取下毒的結果可將使用者導至偽造的網站,而且目的地可能遭到竄改的流量除了一般的網路瀏覽之外,也可能是電子郵件、遠端桌面、語音通訊或軟體更新,駭客亦有機會接管這些受害裝置,或展開服務阻斷攻擊。

當中CVSS風險等級最高的是CVE-2020-25681與CVE-2020-25682,皆達到8.1分,它們都允許遠端駭客造成記憶體毀損,執行遠端程式攻擊。

然而,研究人員指出,這幾個安全漏洞本身都只會造成有限的影響,但若是彼此結合或以特定的方式串連,便能建置出非常有效的多階段攻擊,這是因為當成功攻陷上述其中一個漏洞時,就會更容易開採其它的漏洞,而且串連攻擊的CVSS風險等級將高達9.8分。

JSOF列出了40家採用Dnsmasq的業者,涵蓋華碩的Asuswrt無線基地臺、思科的Meraki網路設備、D-Link、Google的Android、HPE的Bluedata/EPIC控制器、華為的Honor V9 Play手機、Juniper的Contrail產品、Linksys路由器、Netgear路由器,以及紅帽等。此外,JSOF利用Shodan搜尋全球網路,顯示公開網路上約有100萬臺Dnsmasq伺服器。

JSOF自去年夏天就開始調查Dnsmasq漏洞,接著與CERT/CC合作通知業者,相信大多數的作業系統業者將同步修補相關漏洞,其它業者也會很快就跟進,至於Dnsmasq也已於本周釋出Dnsmasq 2.83供用戶更新。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10