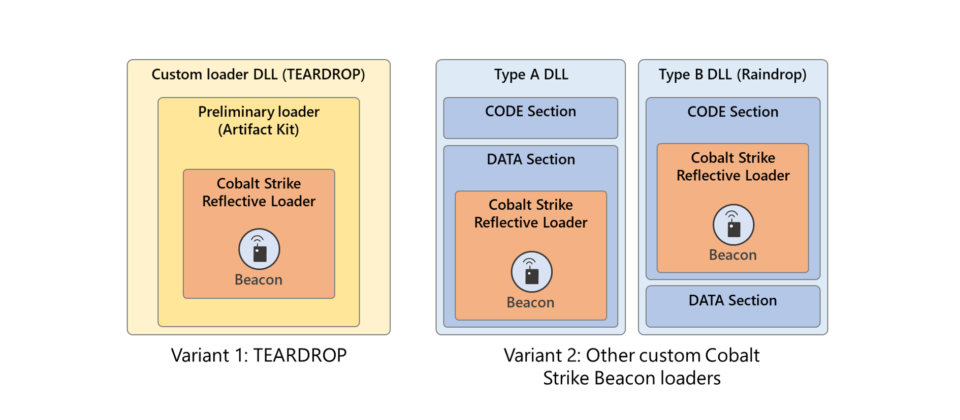

微軟公布了駭客在藉由Sunburst木馬程式進駐攻擊目標之後,在第二階段所採取的攻擊行動,以及躲避偵測的手法。駭客在第二階段的目標是利用各種客製化的惡意載入器,包括Teardrop與Raindrop等,於受害端點中植入滲透工具Cobalt Strike。微軟發現,駭客刻意地隔離Sunburst與Cobalt Strike這兩個元件,以於受害者在發現Cobalt Strike之後,還能保護Sunburst的存在。(圖片來源/微軟)

在國家級駭客藉由滲透SolarWinds Orion Platform建置系統,以針對採用Orion Platform的特定組織發動攻擊的事件曝光後,各大資安業者仍在陸續披露對此一攻擊的調查成果,本周微軟則公布了SolarWinds駭客為了儘可能地潛伏在被害系統上,採用了許多的閃避偵測技巧。

CrowdStrike的調查顯示,入侵Orion Platform的第一個惡意程式為Sunspot,它負責偵測Orion產品的編譯程序,以伺機把Orion的其中一個檔案置換成含有Sunburst木馬程式的檔案;根據SolarWinds的統計,全球約有1.8萬個組織採用了被植入Sunburst的Orion;然而,駭客並非對這1.8萬個組織都有興趣,FireEye執行長Kevin Mandia在接受CBS專訪時指出,大約有50個組織為駭客的攻擊目標且真正受到影響,呼應了微軟的說法。

本周微軟則公布了駭客在藉由Sunburst木馬程式進駐攻擊目標之後,在第二階段所採取的攻擊行動,以及各式各樣用來躲避偵測的手法。

駭客在第二階段的目標是利用各種客製化的惡意載入器,包括Teardrop與Raindrop等,於受害端點中植入滲透工具Cobalt Strike。微軟發現,駭客刻意地隔離Sunburst與Cobalt Strike這兩個元件,以於受害者在發現Cobalt Strike之後,還能保護Sunburst的存在。

由於駭客的目的是儘可能地長久隱匿於被害系統上,因此在躲避偵測上費了許多功夫,包括避免每個受感染的主機出現同樣的指標,因此,每台機器上的Cobalt Strike DLL都是獨特的,避免使用重複的文件夾名稱、檔案名稱、匯出函式名稱、C2網域、或時間戳等。

同時也努力偽裝並融入環境中,駭客所使用的工具與二進位文件都會被更名,並存放在模仿機器既有程式或檔案的文件夾中。而且要展開密集且連續性的手動鍵盤活動之前,駭客會先關閉事件紀錄功能,再於之後重新啟用該功能。同樣的,要進行可能被察覺的網路偵察之前,駭客還會祭出特殊的防火牆規則,之後再將其刪除。

此外,駭客絕不會在沒準備之前就展開橫向移動,會先分析目標主機上所執行的遠端程序與服務,並決定只有在關閉特定安全服務之後才從事橫向移動。微軟也相信駭客刻意變更了時間戳,也使用了專業的清除程序,以讓受害者更難發現或回復惡意元件。

在SolarWinds攻擊行動曝光後,FireEye執行長Kevin Mandia即說這是一場擁有一流攻擊能力的國家所發動的襲擊,微軟也認為,Sunburst背後的駭客既熟練又有條不紊,這群駭客遵循操作安全(OpSec)的最佳作法,儘量減少所留下的痕跡,保持低調,亦避免被偵測。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10