Sophos

去年下半全球第3大惡意程式Agent Tesla,Sophos於2月2日公布,他們近日發現2個新的變種,並命名為Agent Tesla v2與Agent Tesla v3,不只能夠竊取更多應用程式的帳號和密碼,還使用獨特的管道與C&C中繼站通訊,而且,攻擊者也藉由竄改Windows作業系統內建的惡意軟體掃描介面(AMSI),來躲避電腦防毒軟體的偵測。

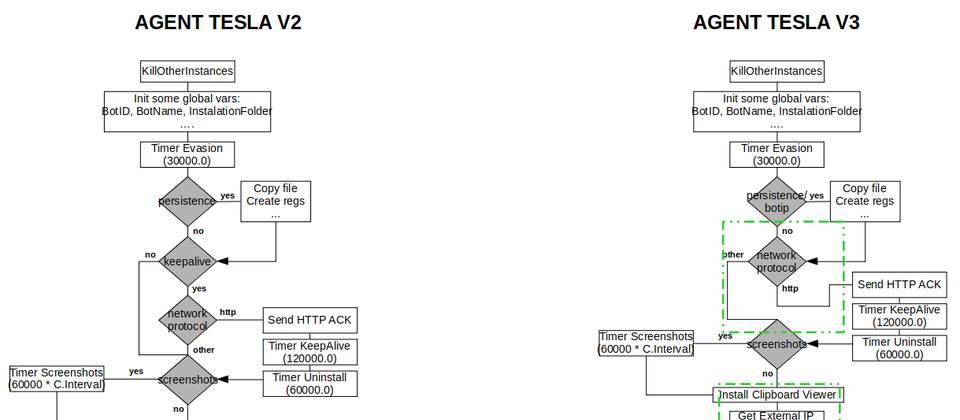

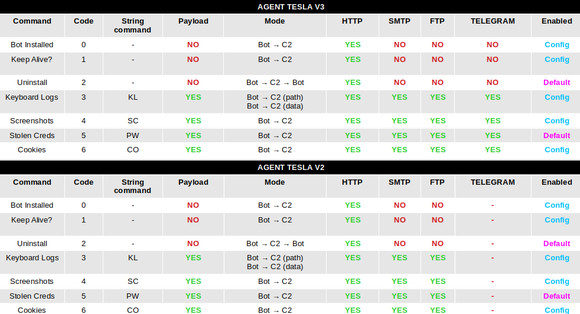

對於此次揭露的2個變種版本,該公司宣稱這2個惡意軟體的攻擊能力大致相同,差別在於與中繼站通訊的方式,兩者都能支援HTTP、SMTP、FTP協定存取,但第3版還能藉著即時通訊軟體Telegram的API,向中繼站外洩竊得的資料。Sophos指出,透過Telegram傳輸,代表了駭客不再需要透過電子郵件信箱來接收資料,而更能隱藏自己的身分。

Agent Tesla V3(上)和V2(下)兩種版本與C&C中繼站通訊的方式,最主要的差異在於支援以Telegram的API通訊的有無,其餘特性可說是大致雷同。

惡意軟體家族Agent Tesla自2014年出現,攻擊者將其運用來竊取電腦上的機密,該惡意軟體家族以螢幕截圖、鍵盤側錄、濫用剪貼簿等方式來發動攻擊,主要是透過電子郵件附件挾帶為感染途徑。再者,Agent Tesla是以服務型態提供的惡意軟體(Malware-as-a-Service),這意味者攻擊者只要付費就能取得作案工具。

Sophos指出,他們在最近10個月內觀察到Agent Tesla變種攻擊顯著增加,在2020年12月,該公司用戶收到的惡意電子郵件,有超過五分之一附件帶有Agent Tesla。

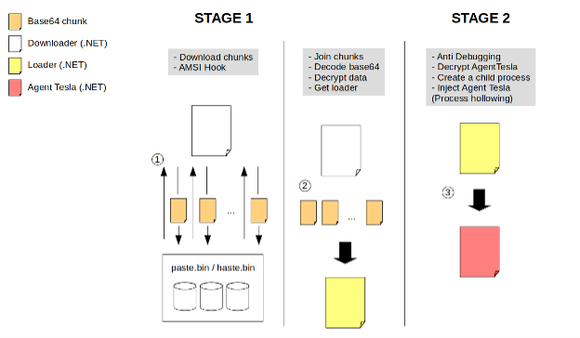

Sophos揭露Agent Tesla V2與V3潛入手法,當中包含操弄Windows內建的防惡意程式掃描介面(AMSI)、從文件共用服務Pastebin或Hastebin取得工具,再進行一連串解密過程才執行載入器並建立多個子處理程序,最終才注入Agent Tesla V2或V3惡意軟體。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06