微軟昨(9)日發出安全公告,呼籲用戶儘速安裝影響所有Windows版本的3個Windows TCP/IP漏洞的安全更新。

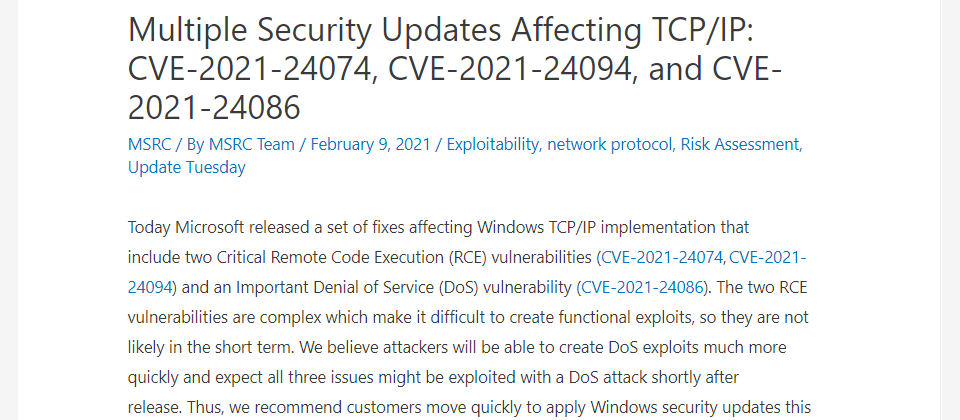

這三個漏洞影響Windows TCP/IP實作,包含2個重大風險遠端程式碼執行(Critical Remote Code Execution,RCE)漏洞,CVSS 3.0版風險等級9.8:CVE-2021-24074和 CVE-2021-24094,以及1個重要風險的阻斷服務(Denial of Service,DoS)漏洞CVE-2021-24086,CVSS 3.0版風險等級7.5。

受影響的系統涵括Windows 7以上的所有用戶端及伺服器版本。而非微軟實作則不受影響。

微軟指出,三個漏洞皆為內部團隊發現,並未公開,目前為止也未發現有遭到開採的跡象。其中二個RCE漏洞較為複雜,要發動開採也較困難,短時間內不會發生。但微軟相信攻擊者可以更快製作出DoS漏洞開採程式,而一旦開採程式發布,三個漏洞都可能會被開採。

微軟建議用戶及管理員儘速安裝安全更新,但針對無法及時上更新的用戶,微軟也提供緩解作法。三個漏洞各不相同,需要針對不同系統風險提供不同緩解作法,不過大致可分成IPv4及IPv6兩種方案。

針對CVE-2021-24074,微軟建議關閉來源路由(Source Routing)來防禦,Windows預設就已是關閉。這可由群組政策或跑NETSH指令完成。但微軟也警告,這項設定會導致系統完全拒絕處理呼叫。針對 CVE-2021-24094及CVE-2021-24086,微軟建議關閉封包重組(packet reassembly)以封鎖IPv6封包碎片,但這也可能影響仰賴IPv6的服務。

對於邊緣裝置,像是負載平衡或防火牆,微軟指出緩解作法可封鎖來源路由呼叫及IPv6封包碎片,在系統上修補程式前防禦曝露於高風險中。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06